Вся отрасль кибербезопасности и шоу-бизнес гудят после недавнего мегавзлома корпорации Sony. Да, опять. На этот раз преступники проникли в Sony Pictures Entertainment, которая является одной из крупнейших кинокомпаний мира. А последствия взлома уже катастрофические: общий объем украденных данных превысил 11 Тб (да, терабайт!), в их числе множество корпоративных секретов, связанных с неизданными фильмами, тысячи конфиденциальных паролей и номеров соцстрахования сотрудников Sony Pictures.

Чьих рук дело

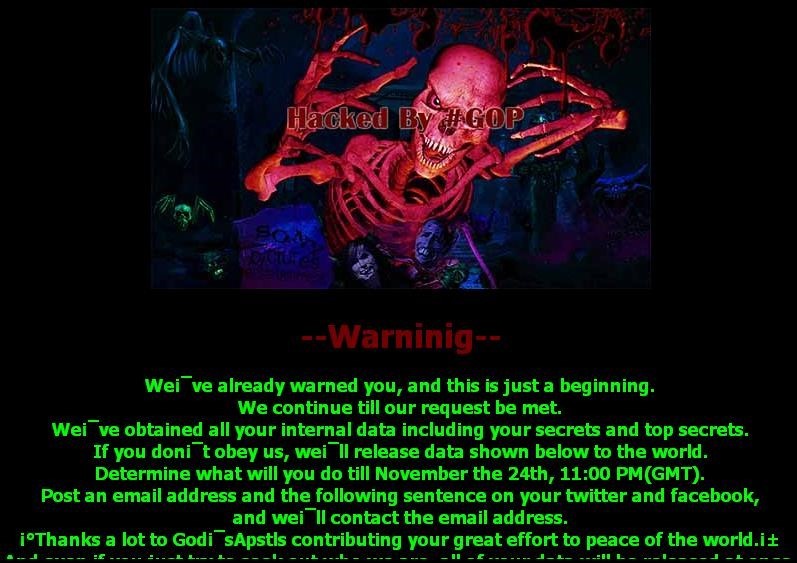

Нападение, по-видимому, произошло в конце ноября, а публике стало известно о нем 24 ноября. Поначалу в отчетах утверждалось, что злоумышленники скомпрометировали неизвестное число машин в сетях Sony Pictures, демонстрируя вот такое сообщение:

Этому предшествовали угрозы, рассылавшиеся руководителям Sony Pictures:

Как утверждает Mashable, 21 ноября гендиректор Sony Pictures Майкл Линтон, председатель совета директоров Эми Паскаль и другие руководители получили письма следующего содержания:

Мы понесли большой ущерб от Sony Pictures.

Мы хотим его компенсации, денежной.

Возместите урон, иначе всей Sony Pictures достанется.

Вы нас прекрасно знаете. Долго ждать мы не привыкли.

Поступите благоразумно.

От God‘sApstls

Не вполне ясно, кто такие God’sApstls и #GOP (они же Guardians of Peace — «Стражи мира») есть, но они взяли на себя ответственность за нападение. Очевидно, английский язык для них неродной: всё выглядит так, будто они воспользовались сервисом онлайнового перевода для составления своего обращения.

Двери настежь: ещё один мегавзлом Sony #enterprisesec

Tweet

Многие теперь тычут пальцами в сторону Северной Кореи. Дескать, их оскорбила будущая комедия Sony Films о попытке покушения на Ким Чен Ына. По большей части, доказательства только косвенные. Согласно анализу использованной для атаки вредоносной программы, написана она на машине с установленным корейским языковым пакетом. Однако есть и свидетельства в пользу того, что нападавшие не слишком хорошо разбираются в корейском. Если отставить в сторону политику, нападение могло иметь и финансовую мотивацию, на что отчетливо указано в приведенном выше сообщении электронной почты.

Как провернули

В начале этого месяца Securelist опубликовал статью Курта Баумгартнера, посвященную вредоносным программам, использованным для атаки сетей Sony Pictures. По всей видимости, это Destover, вредоносная программа-очиститель, способная удалять данные с накопителей.

Анализ выявил кое-какие неоспоримые сходства между Destover и другими вредоносными программами, использовавшимися в предыдущих нападениях, — DarkSeoul и Shamoon:

«Как и в случае Shamoon, драйверы очистителя Destover являются коммерчески доступными файлами драйверов EldoS RawDisk.

Как и в случае Shamoon, драйверы очистителя Destover содержатся в разделе ресурсов дропперов.

Как и в случае Shamoon, инцидент с очистителем DarkSeoul включал неясные шифрованные псевдополитические обращения, использовавшиеся для перезаписи данных диска и главной загрузочной записи (MBR).

Как и в случае DarkSeoul, исполняемые файлы очистителя Destover были скомпилированы примерно за сутки — двое перед нападением. Очень маловероятно, что нападавшие применяли спиэрфишинг в отношении большое числа пользователей, зато очень может быть, что они заполучили беспрепятственный доступ ко всей сети перед атакой», — пишет Баумгартнер.

Пока еще не выяснилось, как этот доступ был получен. Некоторые предполагают, что хакеры смогли проникнуть в сеть, перехватив контроль над компьютером системного администратора, который имел доступ к конфиденциальной информации о клиентах Sony.

Начальные векторы атаки всегда трудно определить, но нападавшие обычно используют фишинговые письма со зловредной начинкой вроде тех, что обнаружились в ходе исследования новой APT Cloud Atlas.

Кроме того, интересно, что графические изображения, использованные для DarkSeoul и Destover, очень похожи, по крайней мере, по стилю на те, что участвовали в этом недавнем взломе Sony: автором красного скелета называют Роберта Лоуренса Стайна.

Баумгартнер также упоминает, что группы, бравшие на себя ответственность за эти деструктивные действия, что Whois, что GOP, «не имеют ни собственной истории, ни реальной самоидентификации». И все они исчезли из поля зрения после проведения акций, не сделав никаких чётких заявлений.

На этот раз, однако, есть одна особенность. Как пишет The Verge, человек, называющий себя одним из хакеров (по имени «lena») пишет: «Мы хотим равенства. Sony против. Это революция снизу».

Вероятный хакер также написал следующее: «В Sony не утруждаются запирать двери, буквально, поэтому в целях проникновения мы сотрудничали с другими, у кого схожие интересы. Жаль, не могу сказать больше, безопасность для нашей команды превыше всего».

The Verge осторожно отмечает, что адрес электронной почты, вероятно связанный с нападавшим является «открытым аккаунтов, который позволяет любому отправлять с него почту без ввода пароля», так что, вполне возможно, «lena» (на корейское имя не очень похоже) не имеет никакого отношения к самой атаке.

Отмечены явные нарушения азов #cybersecurity в SPE

Tweet

Не вызывает сомнений лишь то, что в Sony «не запирают двери».

Двери настежь

Вскоре после атак хакеры начали публиковать награбленные данные. В утёкшем массиве присутствовала директория с нескромным названием «Пароли», в которой насчитывалось 139 документов Word, таблиц Excel, ZIP- и PDF-файлов. Угадайте, что в них было.

«Пойдите и побейтесь головой обо что-нибудь твердое. Мы подождём», — написали в Gizmodo. В точку.

Особенно неприятно вспоминать инцидент с Sony PlayStation Network в 2011 году. Тогда выяснилось, что пароли пользователей PSN хранили в незашифрованном виде, обычным текстом.

История повторилась, только на этот раз утекли «сотни отчётливо определённых имён и паролей аккаунтов в Facebook, MySpace, YouTube и Twitter, принадлежащих крупных киношным шишкам и компаниям». Нападавшим даже искать особо не пришлось. Все эти данные прямо на виду не лежали, но зато были чётко обозначены.

Последствия

Взлом расследуется как чисто уголовное деяние. В то же время, ИТ-персоналу Sony придется иметь дело с последствиями собственных изъянов безопасности, в том числе граничащих с преступной халатностью.

Взлом до основания потряс всю индустрию развлечений: множество неприглядных вещей выплыли наружу, столько, что их хватит на смакование и сплетни в желтой прессе в течение нескольких недель, а то и месяцев.

Следующий фильм о Джеймсе Бонде – Spectre — также оказался в подвешенном состоянии. Достоянием гласности стали многочисленные спойлеры, в том числе тот факт, что фильм уже «сильно вышел за рамки своего бюджета». По иронии, в предыдущей картине бондианы главным злодеем был выдающийся хакер.

Sony снова угодила в переплёт. Корпорация претерпела массу усмешек и издевательств по случаю взлома PSN в 2011 году, что привело к крупным финансовым и репутационным потерям. На сей раз всё выглядит ещё хуже, тем более, что хакеры эксплуатировали изъяны в ИТ-безопасности, очень похожие на те, что привели к отключению и утечке данных PSN в 2011 году.

Эти уязвимости являются довольно откровенными нарушениями безопасности: пароли не должны храниться в папке или файле под именем, указывающим, что это такое; пароли не должны храниться незашифрованными, в виде обычного текста, то же верно и для других конфиденциальных данных. Сами пароли, как сообщается, очень слабы, что является еще одним упущением ИТ-менеджеров. Такое небрежение дорого обойдется корпорации и ее работникам, чьи личные данные теперь опубликованы.

За более подробной информацией о шифровании данных обратитесь к этой статье.

Кстати, только что вышла новая версия Destover, уже подписанная легитимным сертификатом, похищенным у Sony. Много времени это не заняло.

Sony

Sony

Советы

Советы