Современный ландшафт угроз постоянно усложняется и разрастается, так что в нынешних условиях простого реагирования на инциденты уже недостаточно. В любой отрасли, у любой организации есть уникальные данные, которые нуждаются в защите, а также свои приложения, технологии и прочее. Все это создает широкий простор для атаки, и новые способы нападения появляются ежедневно.

В последние годы границы между различными типами кибератак стали размываться. Методы и инструменты, которые ранее представляли угрозу для ограниченного количества организаций, стали доступны широкому кругу злоумышленников. Можно вспомнить, скажем, о публикации хакерских инструментов группировкой Shadow Brokers: в результате продвинутые эксплойты оказались в распоряжении преступников, которые вряд ли смогли бы получить такой изощренный код другим путем. Еще один пример — появление кампаний на базе комплексных таргетированных угроз (APT), нацеленных не на кибершпионаж, а на кражу денег. Этот список можно продолжать.

Необходим новый подход

Компании все чаще становятся жертвами комплексных и целевых атак, и это показывает, что эффективная защита невозможна без новых методик. Для того чтобы обезопасить корпоративную инфраструктуру, необходим проактивный подход — компаниям нужно постоянно совершенствовать системы безопасности с учетом последних тенденций. Чтобы не упустить важные изменения, необходим эффективный источник данных о новейших киберугрозах.

Потоки данных об угрозах уже стали ключевым компонентом обеспечения кибербезопасности для компаний различного размера в разных отраслях и странах. Данные в формате, предназначенном для чтения как людьми, так и машинами, помогают специалистам по безопасности принимать информированные решения в процессе управления инцидентами.

В условиях растущего спроса на данные по киберугрозам появилось очень много компаний, готовых предоставлять такую услугу. Все они предлагают разные наборы служб или сервисов информирования. Широчайший ассортимент и сложность решений при высоком уровне конкуренции между поставщиками крайне затрудняют выбор варианта, который лучше всего подойдет конкретной организации.

Однако данные по угрозам, не адаптированные к особенностям вашего бизнеса, могут не решить, а лишь усугубить ваши проблемы. Во многих современных компаниях больше половины рабочего времени аналитиков кибербезопасности занимает вовсе не активный поиск угроз или разработка стратегий реагирования на них, а проверка ложных срабатываний. Разумеется, это значительно увеличивает сроки обнаружения реальных проблем. Если ваша служба кибербезопасности работает на базе нерелевантных или неточных данных, число ложноположительных срабатываний будет только расти, что серьезно повлияет на вашу способность реагировать на угрозы — и, как следствие, на общую безопасность компании.

Где найти лучшие сведения об угрозах

Так как же оценить многочисленные источники данных об угрозах, выделить те, которые наиболее релевантны для вашей организации, и начать эффективно их использовать? Как разобраться в бессмысленных и беспощадных рекламных призывах, если почти каждый поставщик утверждает, что уж его-то аналитика лучше всех?

Все это важные вопросы, однако начинать нужно не с них. Привлеченные громкими обещаниями и красивой статистикой, многие организации начинают верить, что сторонний поставщик даст им чуть ли не ясновидение в мире угроз. И, увлекшись этой идеей, полностью игнорируют тот факт, что самые важные аналитические данные можно найти внутри их собственного корпоративного периметра.

Данные систем обнаружения и предотвращения вторжений (IDS/IPS), сетевых экранов, журналов приложений и средств контроля безопасности многое расскажут вам о происходящем внутри корпоративной сети. Благодаря этой информации можно выявить наиболее характерные для вашей организации признаки вредоносной активности. Ее анализ поможет увидеть разницу между нормальным поведением пользователей и сети и вторжением злоумышленников, позволит отслеживать историю доступа к данным, определить потенциальную «дыру», куда могут утечь данные, если ее оперативно не заткнуть, и многое, многое другое. Кроме того, способность заглянуть внутрь собственных систем дает компаниям возможность более эффективно применять внешние источники данных об угрозах, сопоставляя их с тем, что наблюдается внутри корпоративного периметра. Если такой прозрачности у вас нет, использовать внешние источники данных может быть непросто. Многие поставщики аналитических данных располагают обширнейшими сведениями о киберугрозах, поскольку собирают их по всему миру, а затем тщательно обрабатывают и проводят корреляционный анализ. Однако их данные будут вам полезны только при понимании внутреннего контекста.

Мыслить как преступник

Не поставив себя на место атакующего, эффективную защиту от угроз не организовать — это верно даже для компаний, имеющих собственные центры управления безопасностью. Лишь взглянув на свои активы с точки зрения злоумышленника, можно выделить наиболее вероятные цели и обеспечить их безопасность. Чтобы извлечь из потоков данных об угрозах реальную пользу, необходимо очень четко понимать, каковы ваши ключевые ресурсы и какие наборы данных и бизнес-процессы критически важны для достижения целей вашей организации. Если вы определите эти «сокровища», то сможете выбрать связанные с ними точки сбора внутренних данных, чтобы лучше соотносить эти данные с информацией, полученной извне. Однако создать полный профиль организации — задача, непосильная для большинства отделов информационной безопасности. В этой ситуации лучше всего работает подход на основе оценки рисков — в первую очередь обращать внимание на наиболее уязвимые цели.

Как только вы выделили и задействовали внутренние источники данных об угрозах, можно постепенно начать интегрировать в существующие рабочие процессы и внешние источники.

Вопрос доверия

Не ко всем внешним источникам данных об угрозах можно относиться с одинаковым уровнем доверия.

- Открытые источники бесплатны, однако в них часто отсутствует контекст, а кроме того, их использование зачастую приводит к обилию ложноположительных срабатываний.

- Для начала можно обратиться к отраслевым сообществам по обмену данными об угрозах — например, ресурсу Financial Services Information Sharing and Analysis Center (FS-ISAC), актуальному для банковской отрасли. В сообществах такого рода можно найти ценную информацию, но она, как правило, доступна только постоянным участникам сообщества.

- Коммерческие источники данных об угрозах значительно надежнее, но могут быть довольно дорогими.

При выборе внешнего источника данных стоит прежде всего обращать внимание на качество, а не на количество. Некоторые организации считают, что чем больше источников данных они интегрируют, тем лучшее представление о ландшафте угроз получат. Иногда это и правда так — например, если речь идет о проверенных источниках, которые предоставляют сведения в соответствии с актуальным профилем угроз для конкретной организации. В ином случае вы рискуете похоронить вашу службу безопасности под лавиной не касающейся вас информации.

Сведения, которые поставляют разные компании, могут мало пересекаться между собой. Поскольку все они используют различные источники и методы сбора данных, их выводы могут быть уникальными в тех или иных аспектах. Например, поставщик, активно присутствующий на рынке в определенном регионе, сообщит больше сведений об угрозах, исходящих из этого региона. Другой может дать больше подробностей об угрозах конкретного типа. В таком случае будет полезно получить доступ к обоим ресурсам: если использовать их совместно, они помогут вам обнажить закономерности более высокого порядка, что позволит эффективнее направлять поиск угроз и реагировать на инциденты. Однако помните, что источники такого типа требуют тщательной предварительной оценки: нужно убедиться, что предоставленные данные соответствуют потребностям вашей организации и могут быть использованы для ваших целей (например, для внедрения мер безопасности, реагирования на инциденты, управления рисками, исправления уязвимостей или тестирования с имитацией атаки извне).

Что необходимо учесть при оценке коммерческих предложений аналитики угроз

Четких критериев для оценки различных коммерческих предложений аналитики угроз пока не существует, однако учитывайте следующее:

- Ищите аналитические компании с глобальным охватом. Преступники не обращают внимания на государственные границы: атака, направленная против компании в Латинской Америке, может быть запущена из Европы, и наоборот. Собирает ли поставщик информацию в разных регионах и способен ли он найти взаимосвязь между на первый взгляд разрозненными действиями преступников, объединив их в глобальные кампании?

- Если вы ищете контент стратегического уровня, который поможет вам сформировать долгосрочные планы по обеспечению безопасности, обратите внимание на следующую информацию:

- высокоуровневые обзоры тенденций атак;

- техники и методы, которые используют атакующие;

- анализ мотивов;

- атрибуция.

И затем ищите поставщика сведений об угрозах, чей достоверный послужной список включает раскрытие и расследование комплексных угроз в вашем регионе или отрасли. Также очень важна способность подрядчика адаптировать свои исследовательские возможности к особенностям вашей компании.

- Только контекст позволяет превратить сырые данные в аналитику угроз. Например, индикаторы угроз без контекста не представляют особенной ценности: вам следует искать поставщиков, которые помогают ответить на ключевой вопрос: «Почему это важно?» Также большую роль играет понимание взаимосвязей (например, какие домены соответствуют обнаруженным IP-адресам, или с каких URL был загружен определенный вредоносный файл). Все эти данные очень помогают в расследованиях инцидентов, позволяя определять характеристики угроз по индикаторам компрометации, обнаруживаемым в сети.

- Мы предполагаем, что в вашей компании уже есть средства контроля безопасности и работают связанные с ними процессы, и что вы собираетесь использовать потоки данных об угрозах с помощью уже применяемых вами инструментов. Поэтому обращайте внимание на методы доставки, механизмы интеграции и форматы, которые позволят вам встроить аналитику угроз в существующие системы управления безопасностью.

«Лаборатория Касперского» занимается поставкой данных об угрозах уже более двух десятилетий. Наша компания обрабатывает огромные объемы данных, применяет передовые технологии машинного обучения и располагает уникальным пулом экспертов международного класса. Это позволяет предоставлять вам новейшие сведения об угрозах со всего света, поддерживая ваш иммунитет к прежде не известным типам кибератак. Дополнительные сведения можно прочитать на странице Kaspersky для Security Operations Center.

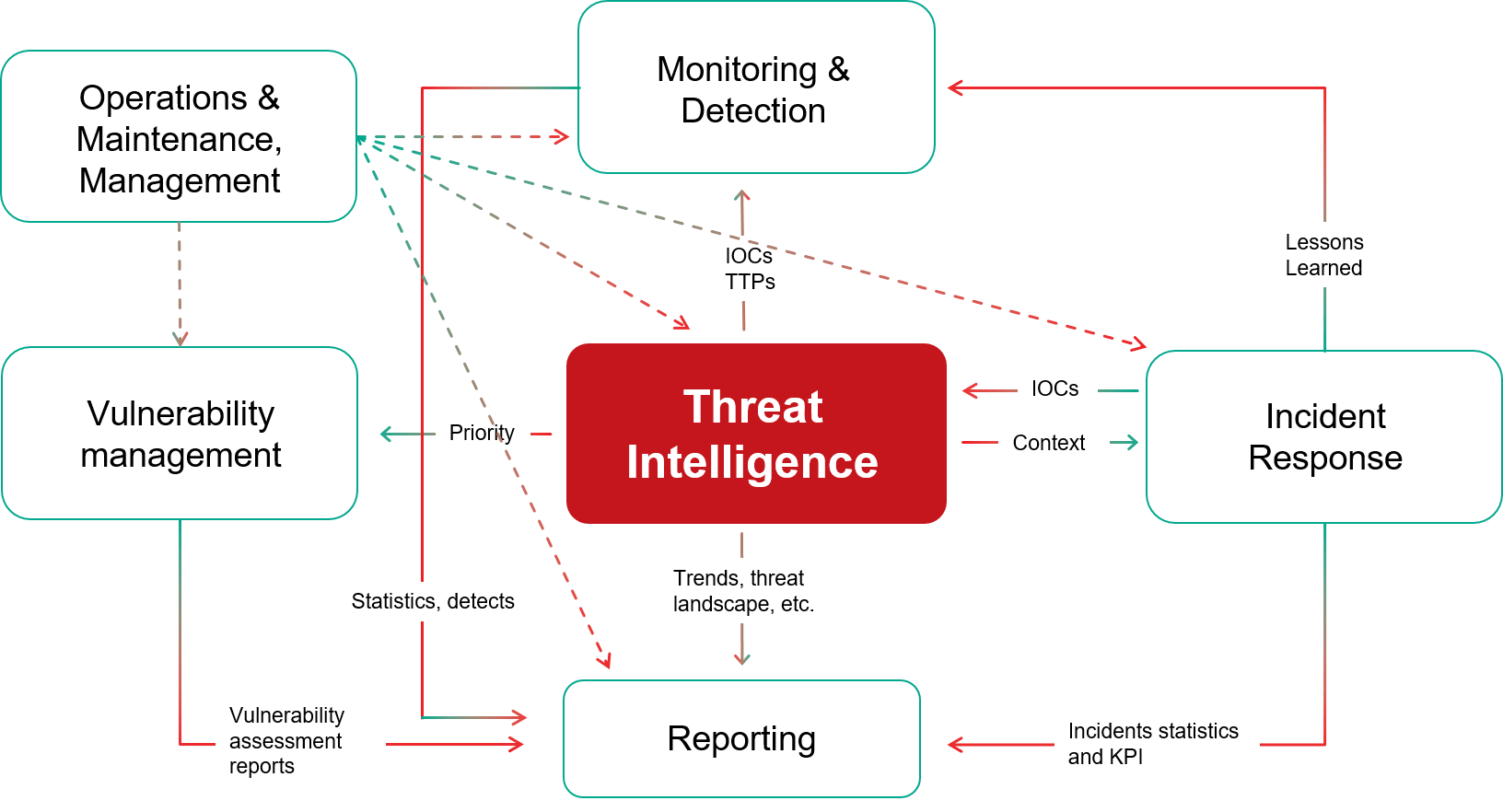

Threat Intelligence

Threat Intelligence