Наши эксперты исследовали очередную кампанию по рассылке вредоносных писем, проводимую Librarian Likho, и новые инструменты, используемые этой APT-группой. Согласно нашей телеметрии, целями свежих рассылок стали компании, работающие в сферах авиа- и радиопромышленности. В июньской публикации в блоге Securelist мы уже исследовали их инструментарий и пришли к выводу, что отличительной чертой группировки является то, что она не использует собственные вредоносные бинарные модули. Однако в сентябре группа решила изменить данному правилу. Разумеется, полностью отказаться от использования легитимного программного обеспечения они не смогли, однако в новой кампании они также обзавелись своими собственными разработками. Что любопытно — по всей видимости, созданными с помощью ИИ-ассистента.

Чем известна группа Librarian Likho

Librarian Likho — это APT-группа, специализирующаяся на кибератаках, целью которых являются организации в Российской Федерации и странах СНГ. В публикациях других ИБ-компаний они известны под альтернативными названиями Rare Werewolf и Rezet. В некоторых наших старых материалах они же фигурировали под именем Librarian Ghouls.

Злоумышленники известны рассылками вредоносных файлов, имитирующих документы разной тематики, чаще всего связанной со сферой деятельности атакуемых организаций. Цель группы заключается в кибершпионаже — сборе конфиденциальной информации. Мы наблюдали активность этой группы с 2019 года. В сентябре 2024-го писали о том, что злоумышленники начали интересоваться не только офисными документами, но и файлами, используемыми ПО для моделирования и разработки промышленных систем. А совсем недавно подробно разбирали их активность в рамках большого исследования Записки цифрового ревизора.

Начальный вектор заражения

Начальный вектор заражения, которым пользуется группа Librarian Likho, со временем практически не меняется — они рассылают целевые письма с архивом, внутри которого располагается исполняемый файл с расширением .scr. Но если раньше в качестве исполняемого файла выступал инсталлятор (Smart Install Maker), который с помощью набора .bat-файлов и легальных утилит воровал файлы, то в новой кампании они применяют полноценный даунлоадер.

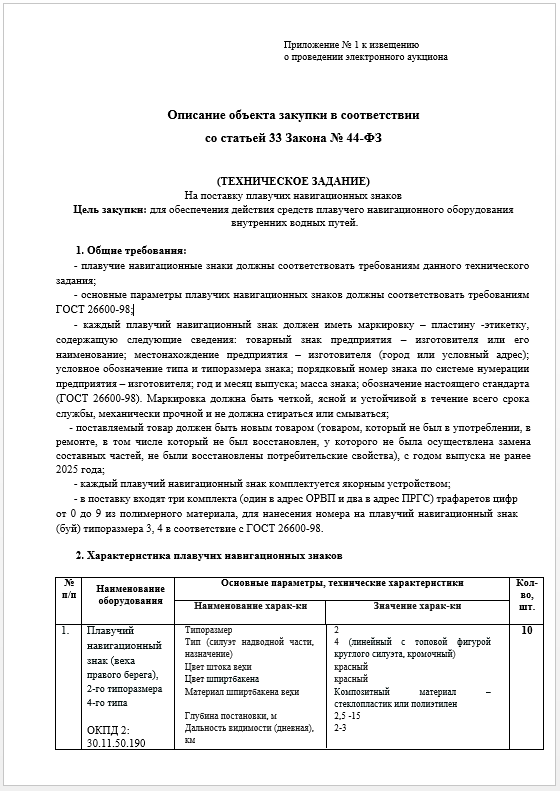

В последней волне рассылок в качестве документов-приманок мы видели файлы с именами:

- Платёжное поручение № 194.scr

- Комерческое предложение.scr

- комерческое предложение + договор 2025.scr

- ПРИЛОЖЕНИЕ № 1 ОПИСАНИЕ ПРЕДМЕТА ЗАКУПКИ.SCR

- Акт выполненых работ.scr

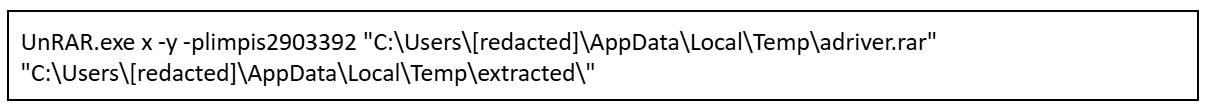

При запуске вредоносный файл первым делом извлекает из своего кода офисный документ, который и открывает для отвлечения внимания пользователя. Сам он тем временем выкачивает из Интернета защищенный паролем RAR-архив, также из кода извлекает легитимную утилиту UnRAR.exe и запускает в командной строке процесс распаковки архива, передавая ей необходимый пароль.

Из архива извлекается и незамедлительно запускается файл-граббер, то есть зловред, цель которого состоит в сборе файлов, представляющих ценность для атакующих. В архиве он содержится под именем supportdiag.exe.

Новый файл-граббер Librarian Likho

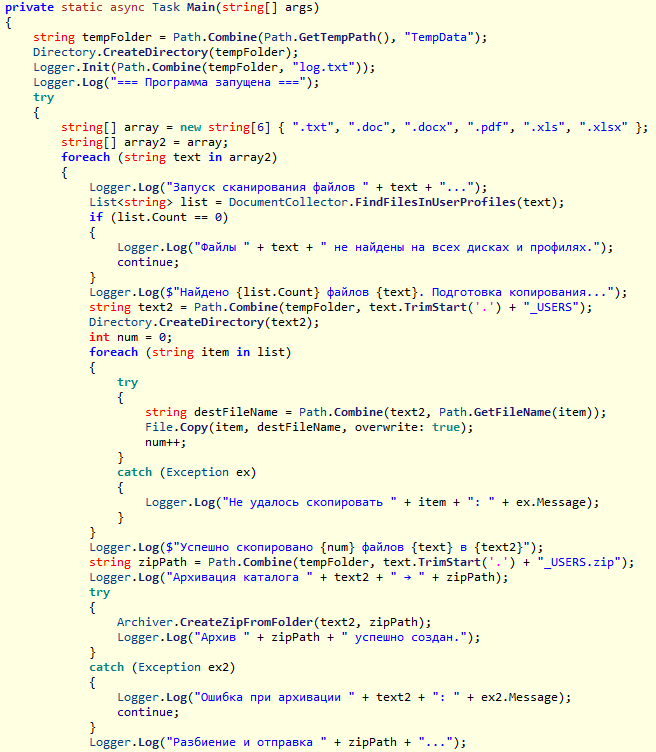

Исполняемый файл supportdiag.exe написан на C#, причем, скорее всего, при помощи ИИ-ассистента. Такой вывод мы сделали по наличию множества отладочных комментариев, которые злоумышленники не потрудились удалить. Комментируется практически каждое действие, выполняемое зловредом.

При запуске троян перебирает профили пользователей, зарегистрированных на зараженной системе, и собирает в архив файлы с расширениями .doc, .docx, .pdf, .txt, .xls, .xlsx, расположенные в папках Desktop, Downloads, Documents. Архив со сканированными документами затем отправляется на почту злоумышленников.

Как оставаться в безопасности

Все используемые в этой вредоносной кампании зловреды и URL-адреса детектируются продуктами "Лаборатории Касперского". Для того чтобы зловредные рассылки не беспокоили сотрудников компании, мы также рекомендуем применять защитное решение на уровне ее почтового шлюза.

Индикаторы компрометации

Хеши файлов загрузчиков:

- 6255e0430ba317e41506378e7a0bf543

- 68d84dd0aa8091c7e35fa62121952be3

- 6f26a779e4b62f785409fc3a362792fd

- e4074f1c25951cdff455dca4c856f514

- 2272ce5cf8eba1ddf3008a080807958c

Хеши файлов-грабберов:

Сервер электронной почты:

URL-адреса:

APT

APT

Советы

Советы