В нашем блоге мы уже не раз рассказывали об уязвимостях в необычных гаджетах, будь то умные матрасы, роботы-пылесосы, аудиокнопки светофоров, детские игрушки, кормушки для животных и даже велосипеды. Но случай, о котором пойдет речь сегодня, пожалуй, один из самых экзотических. Не так давно исследователи кибербезопасности обнаружили две серьезнейшие уязвимости в приложениях для удаленного управления… секс-игрушками компании Lovense.

Что входит в онлайн-инфраструктуру Lovense

Первый факт, придающий этой истории необычность, в том, что производитель интимных игрушек Lovense ориентирован как на пары, находящиеся в отношениях на расстоянии, так и на моделей, работающих на стриминговых платформах в популярном жанре вебкам.

Поэтому для управления устройствами и взаимодействия с другими пользователями компания разработала целое семейство программных продуктов, адаптированных под разные сценарии использования:

- Lovense Remote — основное мобильное приложение для управления интимными устройствами.

- Lovense Connect — вспомогательное приложение, которое служит связующим звеном между устройствами Lovense и другими программами или онлайн-сервисами. Оно устанавливается на смартфон или компьютер и позволяет подключить игрушку по Bluetooth, а затем передавать управляющие команды от внешних источников.

- Lovense Cam Extension — браузерное расширение для Chrome и Edge, обеспечивающее связь между устройствами Lovense и стриминговыми платформами. Оно используется в связке с приложением Lovense Connect и ПО для стриминга OBS Toolset для интерактивного управления во время трансляций.

- Lovense Stream Master — универсальное приложение для стримеров и вебкам-моделей, объединяющее в себе функции управления устройствами Lovense и проведения трансляций.

- Cam101 — образовательная онлайн-платформа Lovense для моделей, работающих на стриминговых площадках.

Ко всему этому, естественно, прилагаются API, SDK, внутренняя платформа для мини-приложений и все такое прочее. В общем, Lovense — это не просто интимные игрушки с подключением к Интернету, а самая настоящая экосистема.

Интерфейс одного из приложений Lovense — Stream Master, которое объединяет управление устройствами и функции стриминга. Источник

При создании аккаунта в инфраструктуре Lovense необходимо указать адрес электронной почты. В некоторых сервисах есть опция входа с Google или Apple, но регистрация с помощью e-mail для платформы Lovense первична. Эта деталь может показаться незначительной, но именно она лежит в основе обнаруженных уязвимостей.

Две уязвимости в онлайн-продуктах Lovense: от утечки e-mail до полного захвата аккаунтов

Как же развивались события? В конце июля 2025 года исследователь под ником BobDaHacker опубликовал в своем блоге подробный рассказ о двух уязвимостях в онлайн-продуктах Lovense. Дело в том, что часть онлайн-продуктов Lovense имеет социальные функции — в особенности это относится к Lovense Remote. С их помощью пользователи могут общаться с другими пользователями (в том числе с незнакомыми в реальной жизни), добавлять друг друга в друзья, подписываться, отправлять запросы и многое другое.

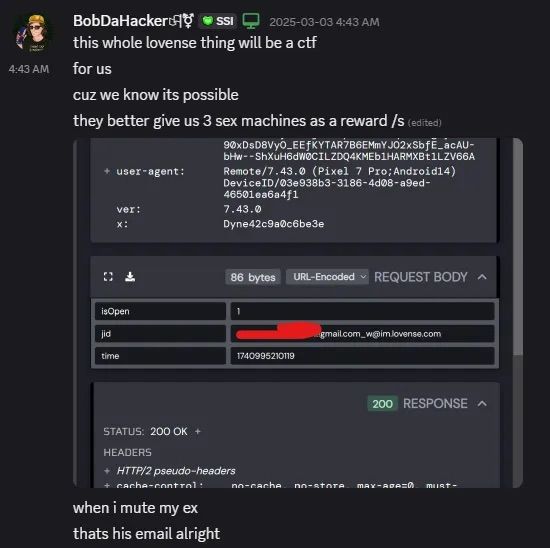

В процессе использования социальной части одного из приложений Lovense исследователь BobDaHacker заметил первую уязвимость. Когда он отключил уведомления от другого пользователя, приложение отправило API-запрос на сервер Lovense. При изучении тела этого запроса BobDaHacker неожиданно обнаружил, что вместо обезличенного ID там фигурировал настоящий e-mail этого пользователя.

При выполнении простого действия (например, отключения уведомлений) приложение отправляло запрос к серверу, в котором фигурировал реальный e-mail другого пользователя. Источник

Дальнейшее изучение показало исследователю: архитектура API Lovense устроена так, что при любых взаимодействиях с любым пользователем (в том числе при отключении уведомлений) приложение обращается к серверу с запросом. В этом запросе аккаунт пользователя всегда идентифицируется по настоящему e-mail, использованному при регистрации.

На практике это означало, что любой пользователь, перехвативший собственный сетевой трафик, получал доступ к реальным e-mail других людей в приложении. Еще раз подчеркнем: приложения Lovense предполагали социальные функции, а также коммуникацию с вебкам-моделями — то есть пользователи во многих случаях не были знакомы друг с другом за пределами платформы. Поэтому раскрытие e-mail адресов, привязанных к профилям, могло привести к деанонимизации.

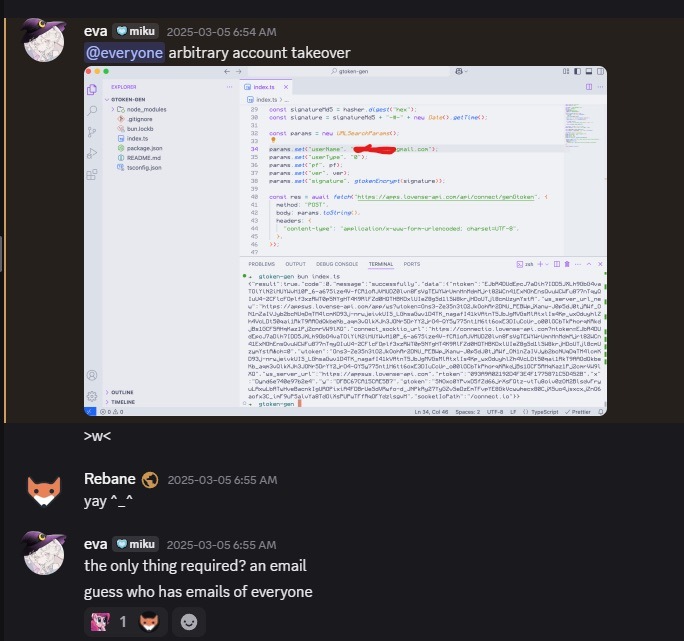

BobDaHacker обсудил свою находку с другой исследовательницей кибербезопасности под ником Eva, и вместе они изучили приложение Lovense Connect. Это привело их к обнаружению еще более серьезной уязвимости: для генерации токена аутентификации в приложении было достаточно только e-mail пользователя.

Таким образом, любой технически подготовленный специалист мог без пароля получить доступ к аккаунту любого пользователя Lovense, зная лишь его почтовый адрес. А тот можно было легко узнать с помощью первой уязвимости.

Для генерации токена аутентификации в приложении Lovense достаточно было указать только e-mail пользователя — пароль не требовался. Источник

Эти токены использовались для аутентификации в разных продуктах экосистемы, включая:

- Lovense Cam Extension

- Lovense Connect

- Stream Master

- Cam101

Более того, с помощью этого метода исследователи смогли получить доступ не только к профилям обычных пользователей, но и к аккаунтам с привилегиями администратора.

Реакция Lovense на сообщения об уязвимостях

В конце марта 2025 года BobDaHacker и Eva сообщили об обнаруженных уязвимостях компании Lovense с помощью The Internet Of Dongs Project — проекта, который занимается исследованием и повышением безопасности интимных устройств с подключением к Интернету. Позднее, в апреле 2025 года, они также разместили обе уязвимости на HackerOne — более традиционной платформе для взаимодействия с исследователями безопасности и выплаты bug bounty.

Производитель игрушек для взрослых Lovense ответил на сообщение BobDaHacker и Eva и даже выплатил им за обнаружение уязвимостей несколько вознаграждений на общую сумму в 4000 долларов. Однако в мае и затем в июне исследователи заметили, что дырки все еще не были закрыты, и продолжили общение с Lovense. После этого начала разворачиваться, пожалуй, самая интересная часть истории.

Сначала Lovense сообщила исследователям, что уязвимость, позволяющая захватывать аккаунты, была закрыта 7 апреля. Однако BobDaHacker и Eva проверили и убедились, что получить токен для входа в чужой аккаунт по-прежнему можно было без ввода пароля.

Что касается уязвимости, связанной с раскрытием e-mail, то компания заявила, что для полного устранения этой проблемы ей потребуется 14 месяцев. При этом в Lovense признали, что у них был готовый вариант, с помощью которого уязвимость можно было бы закрыть за один месяц, но от него решили отказаться, чтобы избежать проблем с совместимостью и сохранить поддержку устаревших версий приложений.

Переписка исследователей и производителя длилась еще несколько месяцев. Ее общий смысл можно свести к тому, что компания каждый раз заявляла о закрытии уязвимостей, а исследователи повторяли, что по-прежнему могут получить доступ и к e-mail адресам, и к аккаунтам.

В итоге в конце июля BobDaHacker опубликовал в своем блоге подробный пост с описанием уязвимостей, предварительно предупредив об этом компанию. С BobDaHacker связались журналисты TechCrunch и ряда других изданий и смогли подтвердить, что в начале августа — то есть спустя 4 месяца после уведомления компании об уязвимостях — исследователь все еще мог узнать e-mail произвольного пользователя.

Хроника игнорирования: кто и когда сообщал Lovense об уязвимостях

Работа BobDaHacker широко разошлась в СМИ, блогах и социальных сетях. В результате этого всего через два дня после ее публикации компания Lovense смогла закрыть обе уязвимости — на этот раз, кажется, по-настоящему.

Однако вскоре выяснилось, что история началась задолго до публикации BobDaHacker. Другие исследователи уже предупреждали компанию Lovense о тех же самых уязвимостях в разные годы — но их сообщения либо игнорировались, либо замалчивались. Об этом сами исследователи рассказали BobDaHacker и изданиям, опубликовавшим статьи на основе его расследования. Взглянем на хронологию этих обращений:

- 2023 год — исследователь под ником @postypoo сообщил Lovense об обоих багах. В ответ ему предложили две бесплатные игрушки для взрослых, а уязвимости так и не были исправлены.

- Также 2023 год — исследователи @Krissy и @SkeletalDemise нашли уязвимость, связанную с захватом аккаунтов. В том же месяце в Lovense заявили, что проблема исправлена, и выплатили вознаграждение. Сообщение @Krissy о том, что уязвимость по-прежнему на месте, осталось без ответа.

- 2022 год — исследователь @radiantnmyheart обнаружил баг с раскрытием e-mail и сообщил о нем. Сообщение было проигнорировано.

- 2017 год — компания PenTest Partners сообщила об уязвимости, связанной с раскрытием e-mail адресов, а также об отсутствии шифрования данных чата в приложении Lovense Body Chat и опубликовала исследование.

- 2016 год — The Internet Of Dongs Project фиксирует сразу три похожие уязвимости, связанные с раскрытием e-mail.

Из всего этого следует, что компания Lovense попросила у BobDaHacker 14 месяцев для закрытия уязвимостей, о которых знала уже как минимум восемь лет.

Более того, после публикации исследователю BobDaHacker написали не только этические хакеры, честно сообщавшие Lovense о найденных багах, но и создатель одного OSINT-сайта, а также его друзья, которые были совсем не рады огласке. Они, судя по всему, активно эксплуатировали эти дыры в своих целях — для массового сбора e-mail пользователей и последующей деанонимизации. Это, впрочем, совершенно не удивительно, учитывая, что работа Pen Test Partners лежит в открытом доступе еще с 2017 года.

Как защитить свою приватность

Дадим несколько советов, как обезопасить себя и сохранить приватность при взаимодействии с онлайн-сервисами для взрослых.

- Для регистрации в подобных сервисах обязательно создавайте отдельный адрес e-mail — он не должен содержать никакой информации, по которой вас можно идентифицировать.

- Не используйте этот почтовый ящик для какой-либо иной активности.

- Не указывайте при регистрации свои настоящие имя, фамилию, возраст, дату рождения, город проживания и другие данные, по которым вас можно идентифицировать.

- Не загружайте в такие сервисы свои настоящие фотографии, по которым вас легко можно опознать.

- Защитите свой аккаунт надежным паролем — он должен состоять минимум из 16 символов, желательно использовать буквы верхнего и нижнего регистра, цифры и специальные знаки.

- Этот пароль должен быть уникальным — ни в коем случае не используйте его в других сервисах, чтобы не подвергать их риску в случае утечки.

- Чтобы не забыть пароль и почтовый адрес, созданные специально для этого сервиса, используйте надежный менеджер паролей.

Если вы хотите ответственнее подойти к выбору самих игрушек и соответствующих сервисов, рекомендуем обратить внимание на специализированные ресурсы, например The Internet Of Dongs Project, на которых вы можете найти информацию о заинтересовавших вас брендах.

О том, как защитить свою интимную жизнь от чужих глаз, читайте также в наших постах:

уязвимости

уязвимости

Советы

Советы