Когда компьютеры наконец научатся включать напрямую в мозг, наша жизнь станет значительно интереснее. Вместо эсэмэсок мы будем получать ментограммы, их вкрадчиво нашепчет внутренний голос. Подумал интересную мысль — поделись с друзьями легким движением мозга! Вспомни, что жена просила купить в магазине, всего за $2,99 без НДС.

Несовершенные технологии первых биодискретных интерфейсов будут передавать на компьютер (смартфон, только без экрана) терабайты данных в минуту, оставляя за мощными процессорами будущего работу по вылавливанию крупиц смысла из шума электроимпульсов.

Короче, новейший iPhone 164 будет знать о нас абсолютно все. Переживший уже 34 ребрендинга и 8 реструктуризаций Google будет хранить эти данные и перерабатывать дальше в дата-центрах, занимающих более 2% поверхности Земли. И только потом, совершив невероятный прорыв в технологиях, начнут думать о том, как эти данные защитить.

Только после первого появления сборника эротических снов ничего не подозревающих граждан и гражданок на черном рынке в Бангкоке. Только после скандала с банком, читающим мысли получателей кредита прямо во время подачи заявления. И вот тогда придется всерьез разбираться — что же мы за данные собираем? Как храним?

Нейрокомпьютерные интерфейсы: что это, как они работают и где их можно использовать — http://t.co/XAqfHIZVPW pic.twitter.com/yannjZpB2d

— Kaspersky (@Kaspersky_ru) April 29, 2015

Но это все будет потом. Интересно, а сейчас кто-нибудь задумывается о том, насколько сильно выдает владельца архив показаний гироскопа из мобильника? Исследования в области безопасности всегда происходят после выхода технологий на рынок, в то время как создатели технологий почти никогда не задумываются о безопасности.

В сегодняшнем дайджесте важных новостей инфобезопасности за неделю — разбор полетов в софте и устройствах дня сегодняшнего, которыми миллионы людей пользуются уже давно. Напоминаю правила: каждую неделю редакция новостного сайта Threatpost выбирает три наиболее значимые новости, к которым я добавляю расширенный и беспощадный комментарий. Все эпизоды сериала можно найти тут.

Троян, крадущий данные со взломанных iPhone

Новость. Исследование Palo Alto Networks. Краткое разъяснение, кому стоит волноваться.

Не все отчеты о какой-нибудь уязвимости или краже можно взять и пересказать простыми словами. Этот — можно. В Китае обнаружили приложение для айфона, которое встраивается в коммуникации между смартфоном и серверами Apple и крадет пароли от iTunes Store. Обнаружили по побочным признакам: массовые жалобы пользователей на кражу денег с их счетов — карточка у всех пользователей Apple привязана к аккаунту тугим морским узлом, и ничего, кроме пароля для оплаты «птичек», обычно не требуется.

На днях случился крупнейший в истории взлом iOS: стоит ли владельцам айфонов волноваться? https://t.co/E5iIgVJXFE pic.twitter.com/SApLMsnuhd

— Kaspersky (@Kaspersky_ru) September 4, 2015

Круто, да? Не совсем. Нападению подверглись только владельцы устройств с джейлбрейком. Независимые исследователи из Китая, попросившие называть их WeipTech, случайно сломали C&C-сервер преступников и обнаружили там в открытом доступе данные более 225 тыс. пользователей (вот уж не знал, что сторонников джейлбрейка так много) в формате «юзернейм, пароль, GUID устройства».

Ну дальше все понятно: вредоносное приложение распространяется через пиратскую вольницу альтернативного магазина Cydia, встраивается в коммуникации между девайсом и Apple по технологии man-in-the-middle и шлет украденное на свой сервер. Вишенка на торте: ключ для шифрования паролей статический, использует фразу «mischa07».

Mischa07 крадет пароли пользователейНепонятно, смог ли серьезно заработать на атаке KeyRaider этот самый Миша, да и не в этом дело. Главное в этой новости вот что: айфон с джейлбрейком с точки зрения безопасности оказывается хуже Android. Если сломать (очень прочную) защиту iOS, то дальше, получается, никаких проверок нет? Делай что хочешь? Вполне типичная ситуация для хорошо охраняемых систем, кстати: по периметру мощные файерволы, физическая защита, все отключено от Интернета, муха не пролетит.

Внутри — компьютер на четвертом пне и с не патченной с 2003 года Windows XP. А если периметр удастся обойти? Собственно, в контексте iOS возникает тот же вопрос: если вдруг появится простой, действующий, массовый рут-эксплойт, что произойдет? Есть ли у вендора план Б? Или внезапно окажется, что у Android в такой ситуации большое преимущество, так как с ним уже давно понятно, что сломать можно все и разработка ведется соответствующим образом?

Google, Mozilla и (еще раньше) Microsoft попрощаются с RC4 в 2016 году

В предыдущей серии (применительно к man-on-the-side DDoS-атаке на GitHub) мы остановились на том, что использование HTTPS — это благо и для пользователя, и для владельца веб-сервиса. И это так, проблема только в том, что не все реализации HTTPS одинаково полезны, а некоторые, использующие древние методы шифрования, даже вредны. Примеры — SSLv3 в атаке POODLE и вообще все, что использует шифр RC4.

И еще раз о том, что Google теперь больше любит сайты с HTTPS, чем все остальные: http://t.co/gWSBnxTvjs

— Kaspersky (@Kaspersky_ru) August 12, 2014

Если SSLv3 недавно отметил 18-летие и теперь может легально покупать алкоголь, то RC4 корнями уходит и вовсе в 80-е годы прошлого века. Применительно к вебу нельзя пока сказать, что подключение с использованием RC4 гарантирует компрометацию соединения. Ранее организация Internet Engineering Task Force отметила, что теоретические атаки против RC4 находятся «на грани реализации на практике».

Действительно, вот пример недавнего исследования: откат с нормального шифра до RC4 при подключении к сайту позволяет расшифровать передаваемые файлы cookie (а значит, угнать сессию) всего лишь за 52 часа. Для этого надо перехватить несколько cookie и, примерно понимая, что будет на выходе, брутфорсить с несколько большей вероятностью успеха, чем обычно. Возможно? Да, но с оговорками. На практике используют? Да кто ж его знает. В утечках Сноудена намекалось на то, что спецслужбы могут ломать RC4 с высокой степенью надежности.

В общем, новость получается позитивная: потенциально уязвимый алгоритм шифрования еще даже не доломали до конца (по крайней мере, не массово), а его уже скоро окончательно заблокируют. Да и сейчас он используется крайне редко — для Chrome это 0,13% всех подключений (в абсолютных цифрах это все равно до фига много). Похороны RC4 официально намечены на 26 января (Firefox 44) и до конца февраля (Chrome). Microsoft также планирует запретить коннект на RC4 в начале года, для Internet Explorer и Microsoft Edge, по причине, цитирую, «невозможности отличить при фоллбэке на TLS 1.0 с использованием RC4 ошибку веб-мастера от man-in-the-middle-атаки».

Не могу не разбавить оптимизм каплей скепсиса. Жертвами таких апгрейдов обычно становятся либо криво настроенные и мало кому нужные сайты, либо проверенные временем критичные веб-сервисы, в которых сложно что-то поменять. Не исключено, что в феврале мы увидим бурное обсуждение на форумах того, как пользователи после обновления браузера не могут попасть в какой-нибудь суперзащищенный интернет-банк. Посмотрим.

Уязвимости в роутерах Belkin N600

Новость. Предупреждение от CERT.

Очень люблю новости про уязвимости в роутерах. В отличие от компьютеров, смартфонов и других устройств, которыми мы пользуемся каждый день, маршрутизатор обычно пылится где-нибудь в углу, на него не обращают внимания годами, особенно если роутер хороший и работает без сбоев. При этом, скажем честно, никто не знает, что на самом деле в этом черном ящике происходит. Даже если вы лично накатили на него кастомную прошивку на базе OpenWRT.

Более миллиона домашних роутеров могут запросто отдавать весь трафик преступникам: http://t.co/ulO2OFIhrf

— Kaspersky (@Kaspersky_ru) October 29, 2014

Тем более если вы не технарь, а роутер поставил и настроил провайдер. При этом в роутере содержится ключ ко всем вашим данным: хочешь — лезь в домашнюю файловую шару, хочешь — перехватывай трафик, подменяй странички интернет-банкинга, засовывай рекламу в результаты поиска Google. Достаточно только один раз получить доступ через единственную уязвимость или, что гораздо чаще бывает, не уязвимость даже, а кривую конфигурацию производителя.

Хотел бы сказать, что сам я обновляю прошивку роутера часто, как только выходит свежий апдейт, но это не так. В лучшем случае — раз в полгода, и то благодаря тому, что в веб-интерфейсе роутера появляется напоминалка. Чаще я обновлял предыдущий роутер, но только потому, что пытался победить постоянные зависания. И какое-то время лично мой роутер был подвержен вот этой уязвимости, позволяющей получить удаленный доступ.

Хакеры использовали популярный сайт для того, чтобы взламывать роутеры зашедших на него пользователей: http://t.co/nYpCPw9a9J

— Kaspersky (@Kaspersky_ru) September 16, 2014

Так что же вышло с роутерами Belkin? Там нашли сразу пять уязвимостей, так или иначе влияющих на безопасность. Например:

- Предсказуемые ID транзакций при запросах к DNS, позволяющие в теории подставить в ответ другой сервер, например, при запросе на сервер обновления прошивки. Не очень страшно.

- HTTP по умолчанию для важных операций, например для тех же запросов об обновлении прошивки. Страшновато.

- Отсутствие пароля по умолчанию для веб-интерфейса. Поменять можно вообще что угодно, правда, уже находясь внутри локальной сети. Средний уровень страшноты.

- Обход парольной аутентификации пользователя при доступе к веб-интерфейсу. Суть в том, что браузер сообщает роутеру, залогинен он или нет, а не наоборот. Подмени значение пары параметров в информации, передаваемой роутеру, — и пароль можно не вводить. 76% страшноватости.

- CSRF. Если заставить пользователя кликнуть на подготовленную ссылку, можно удаленно поменять что-нибудь в настройках роутера. Особенно легко это сделать, если пароль на веб-интерфейс не установлен. Страшно, аж жуть.

Ну окей, нашли много дыр в не самом распространенном (у нас) маршрутизаторе, ну и ладно. Проблема в том, что поиском уязвимостей в роутерах занимаются не так много людей, и то, что у Belkin нашли, а у другого производителя не нашли, не значит, что другой производитель надежнее. Просто до него еще руки не дошли.

Через роутеры ASUS, Belkin, D-Link, Linksys, Netgear и другие можно атаковать пользователя, тайно подменив DNS: http://t.co/UNFHAt2vE5

— Kaspersky (@Kaspersky_ru) May 27, 2015

Вот такая подборка новостей дает понять, что на этом направлении все очень, очень плохо. Вывод? Надо защищать свою локальную сеть хотя бы теми средствами, что есть: пароли на веб-интерфейс, никакого Wi-Fi с WEP, отключить WPS и другие неиспользуемые фичи вроде FTP-сервера и доступа по телнет/SSH, особенно снаружи. Короче говоря, все отключать, чем не пользуетесь.

Что еще произошло:

США планируют санкции против Китая за кибершпионаж. Одна из самых популярных новостей недели, но у нее есть особенность: на кибербезопасность или, если хотите, ландшафт угроз, она не повлияет никак, при любом раскладе. Сплошная политика.

Как попасть в санкционный список США? https://t.co/D2Xcd5g6w2

— Евгений Касперский (@e_kaspersky_ru) April 3, 2015

Роутеры — это не самые небезопасные устройства. Видеоняни и прочие «юзер-френдли»-устройства наблюдения еще хуже. Отсутствие шифрования, авторизации и прочие неприятности. Впрочем, ничего нового.

Некоторые видеоняни опаснее других: за детьми следят не только родители https://t.co/qiJMjooAJd

— Евгений Касперский (@e_kaspersky_ru) September 3, 2015

Нашли способ отбирать группы в Facebook у владельцев через приложение Pages Manager. Уязвимость закрыта, исследователь получил обещанную Bug Bounty.

Исследователь обнаружил метод взлома групповых страниц на Facebook. В компании уже в курсе: https://t.co/8ic66cFelA

— Kaspersky (@Kaspersky_ru) September 4, 2015

Древности:

Семейство «Andryushka»

Очень опасные резидентные «призрак»-вирусы. Поражают COM- и EXE-файлы, кроме COMMAND.COM, при старте зараженного файла (поиск в каталогах) и из своих TSR-копий (при открытии, выполнении, переименовании и т.д.). «Andryushka-3536» при заражении переводит EXE-файлы в COM-формат (см. вирус «VASCINA»). Внедрение вируса происходит в середину файла, при этом та часть заражаемого файла, куда записывается вирус, шифруется и дописывается к концу заражаемого файла.

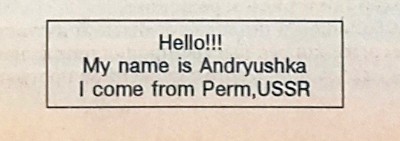

Организуют счетчики в Boot-секторах дисков и в зависимости от их значения могут уничтожить несколько секторов на диске C:. При этом проигрывают мелодию и выводят на экран текст:

Также содержат текст «insufficient memory». Достаточно сложно работают с обработчиками прерываний: сохраняют в своем теле часть обработчика int 25h, а на освободившееся место записывают свой код (вызов int 21h). При вызове int 25h восстанавливают обработчик int 25h.

Цитата по книге «Компьютерные вирусы в MS-DOS» Евгения Касперского. 1992 год. Страница 23.

Disclaimer: Данная колонка отражает лишь частное мнение ее автора. Оно может совпадать с позицией компании «Лаборатория Касперского», а может и не совпадать. Тут уж как повезет.

Apple

Apple

Советы

Советы