Недавно мы обнаружили новую вредоносную кампанию, в рамках которой злоумышленники используют достаточно интересный подход. Они создают собственные подписанные сборки легитимного инструмента удаленного доступа. А для их распространения массово генерируют с помощью ИИ-сервиса вредоносные веб-страницы, весьма убедительно притворяющиеся… официальными сайтами различных приложений.

Рассказываем подробнее о том, как работает данная атака, почему она особенно опасна для пользователей — и как от нее защититься.

Как работает данная атака

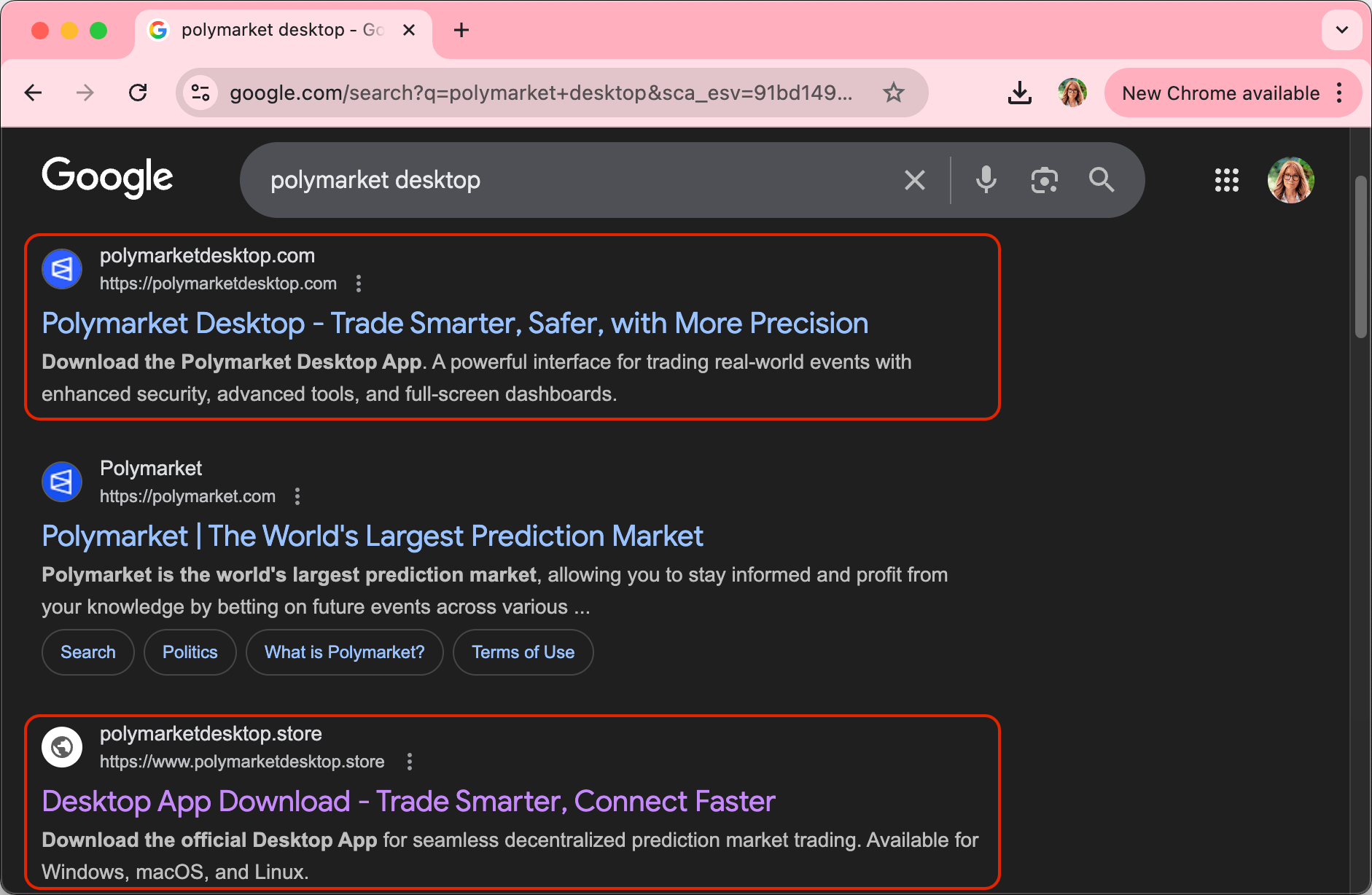

Судя по всему, злоумышленники используют несколько вариантов «стартовой площадки» для своих атак. Во-первых, они явно рассчитывают, что значительное число пользователей будет попадать на созданные ими фейковые страницы через простой поиск в Google. Дело в том, что чаще всего поддельные сайты имеют адреса, совпадающие с целевыми поисковыми запросами — или близкие к ним.

Иногда в выдаче Google можно поймать сразу несколько покемонов фейковых сайтов, притворяющихся легитимными, — в данном случае это клоны Polymarket

Во-вторых, в качестве альтернативы они используют вредоносные рассылки. В этом случае атака начинается с того, что пользователю приходит письмо со ссылкой на фейковый сайт — например, c таким содержанием:

Уважаемые держатели $DOP,

Окно миграции с DOP-v1 на DOP-v2 официально закрыто — успешно перенесено более 8 млрд токенов.

Мы рады сообщить, что портал для получения DOP-v2 теперь открыт!

Все держатели $DOP могут перейти на портал, безопасно получить свои токены и перейти к следующему этапу развития экосистемы.

Получить токены DOP-v2: https://migrate-dop{dot}org/

Добро пожаловать в DOP-v2 — начинается новая, более надежная и выгодная глава.

Спасибо, что вы с нами.

Команда DOP

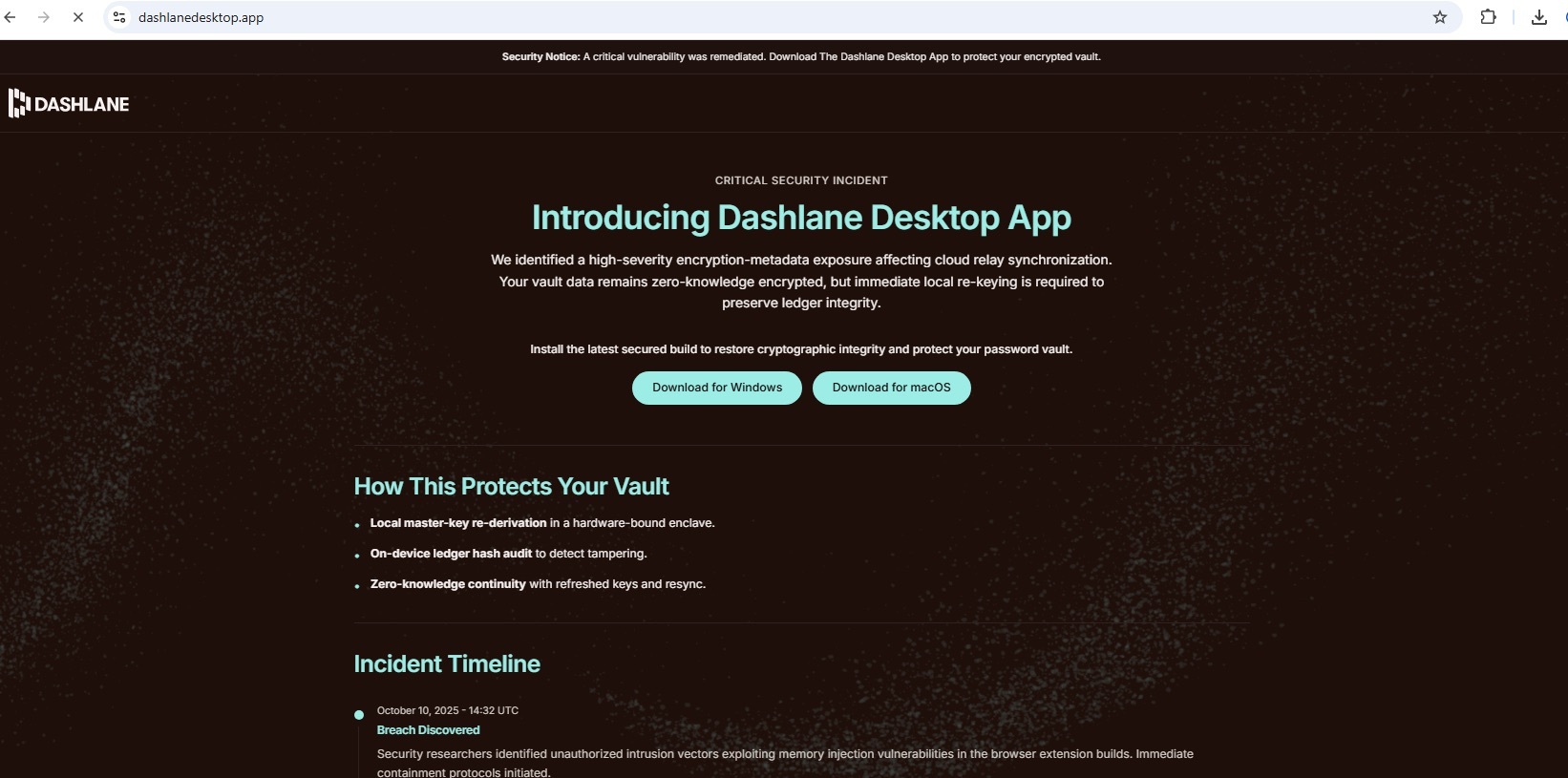

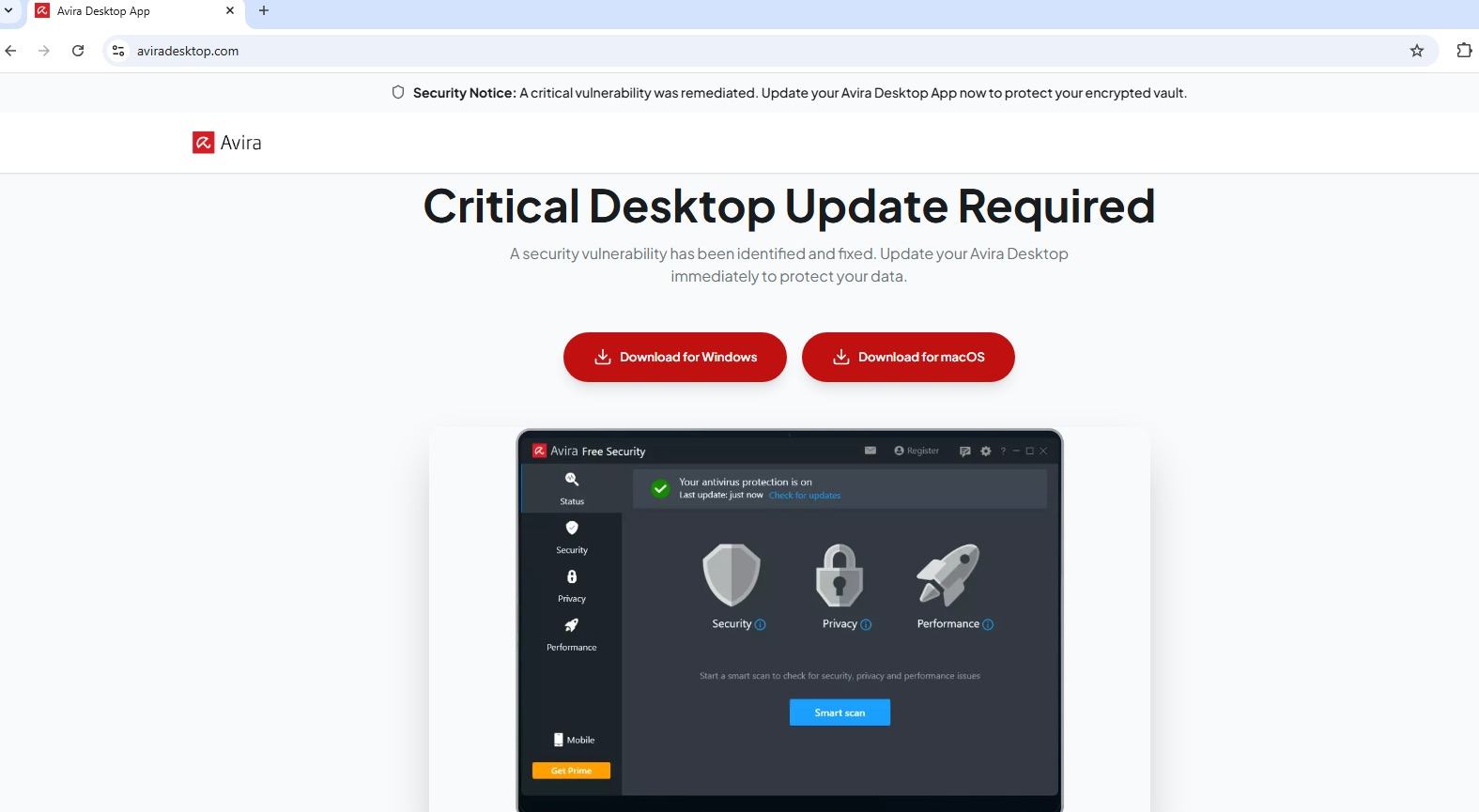

Некоторые из обнаруженных нами вредоносных страниц, участвующих в данной кампании, притворяются сайтами антивирусов или менеджеров паролей. При этом их содержимое имеет явное намерение напугать пользователя фейковыми предупреждениями о какой-то проблеме безопасности.

Таким образом, злоумышленники также применяют для заражения пользователей хорошо известную тактику под названием scareware — то есть подсовывают им небезопасное приложение под видом защиты от воображаемой угрозы.

Фейковая страница Dashlane предупреждает о «серьезной проблеме, связанной с раскрытием метаданных шифрования и затрагивающей синхронизацию облачного ретранслятора», что бы это ни значило. Для решения проблемы, естественно, надо кое-что скачать

Поддельные сайты, изготовленные с помощью ИИ-конструктора Lovable

Несмотря на различие в содержимом, участвующие в данной вредоносной кампании поддельные веб-сайты имеют ряд общих черт. Во-первых, их адреса чаще всего строятся по формуле {название популярного приложения} + desktop.com — то есть, как уже было сказано выше, совпадают с очевидно распространенным поисковым запросом.

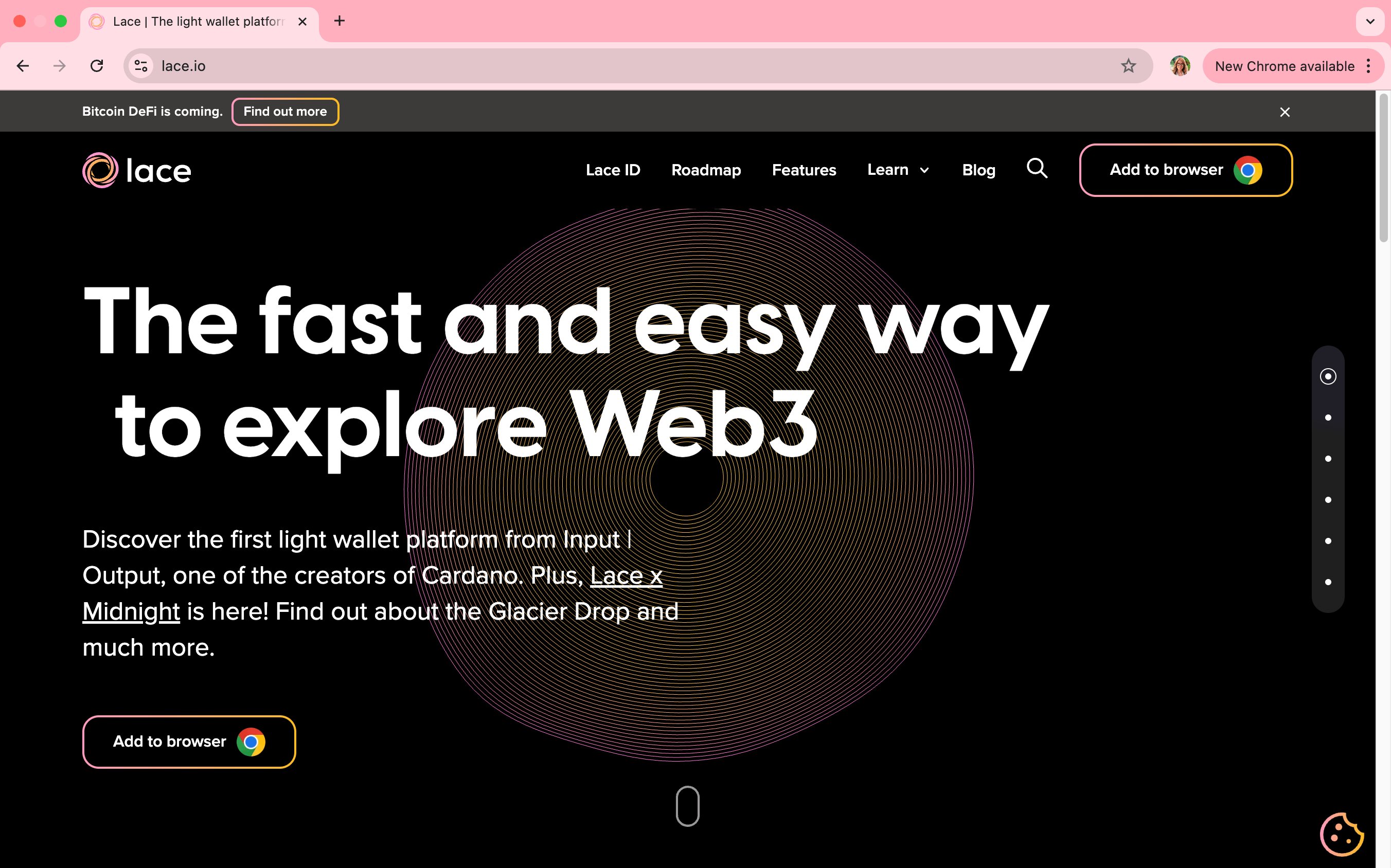

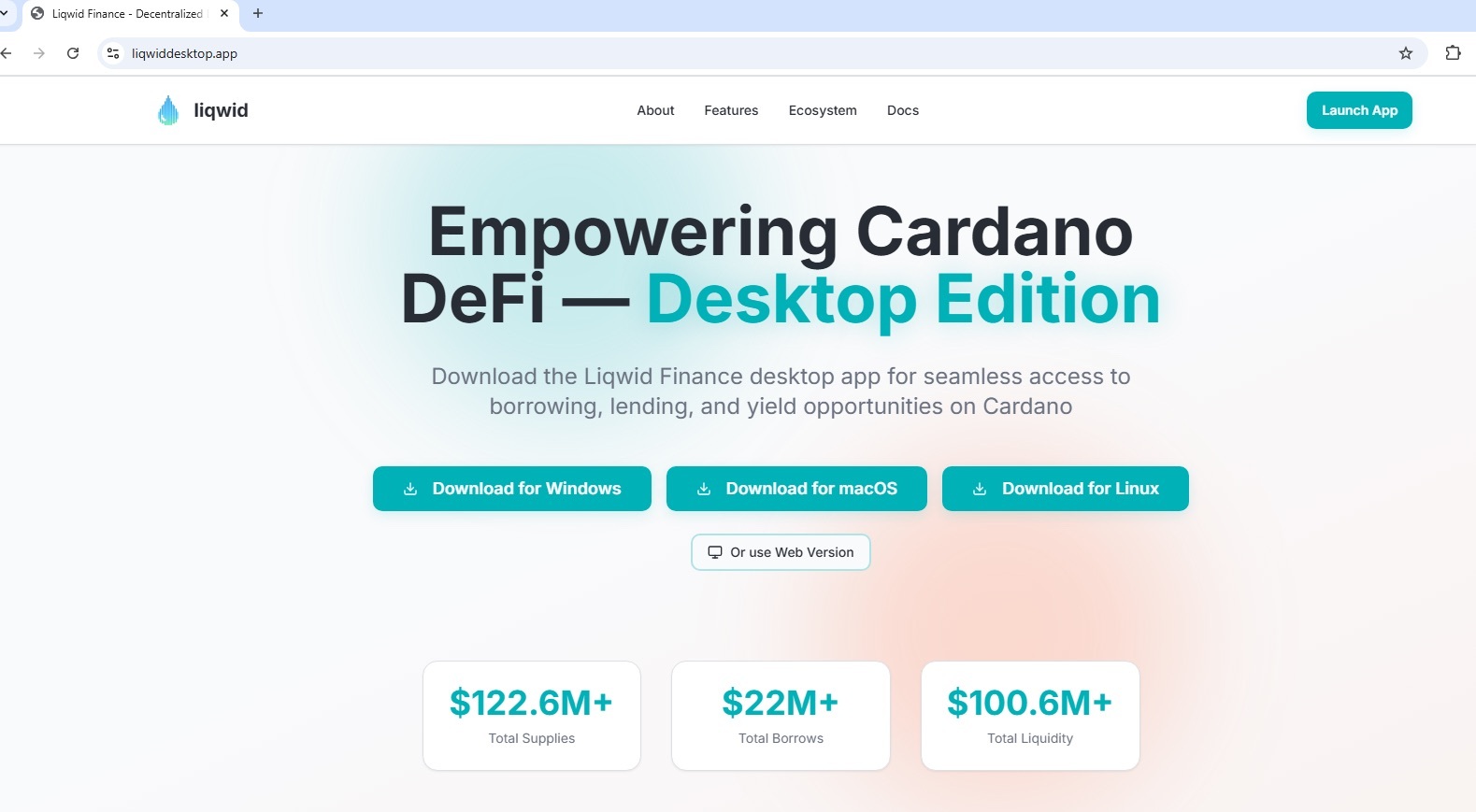

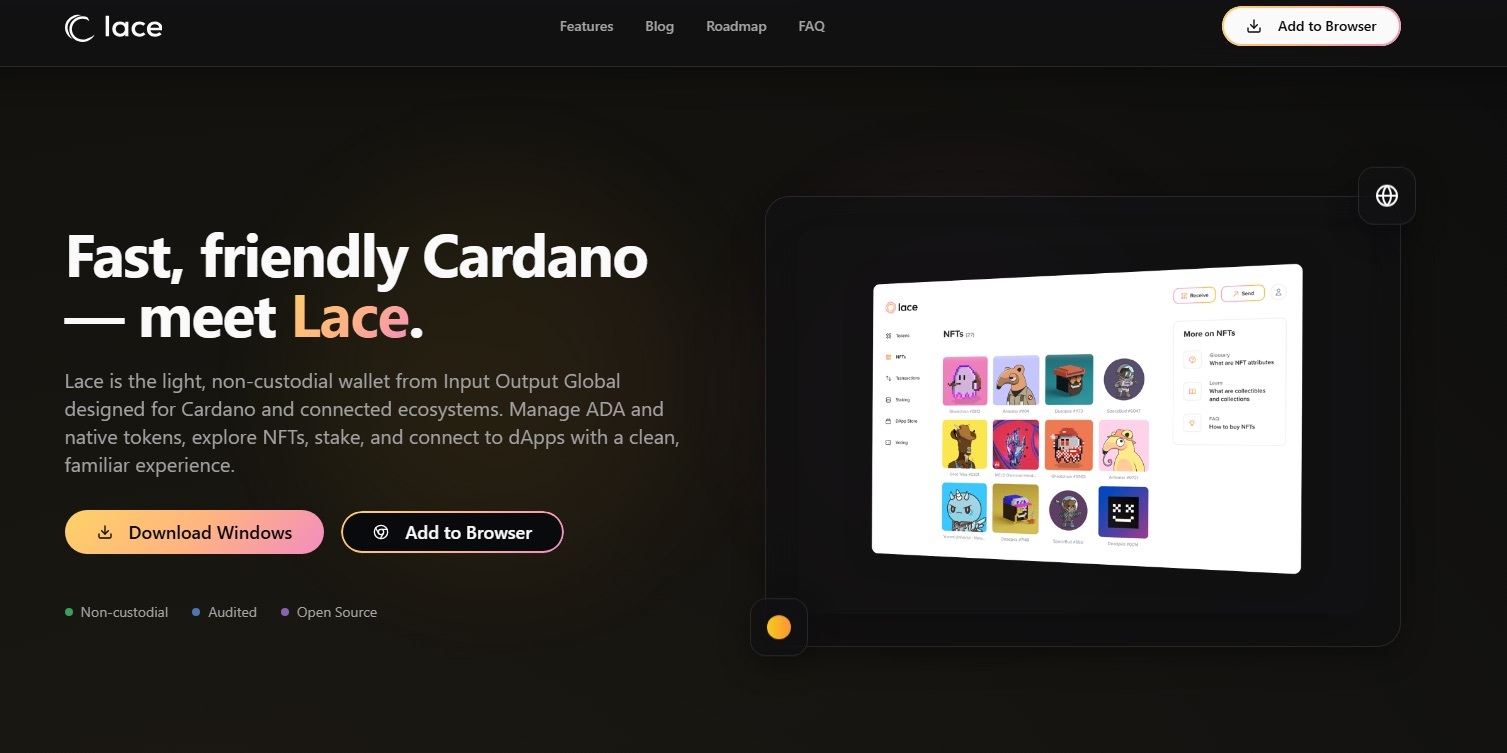

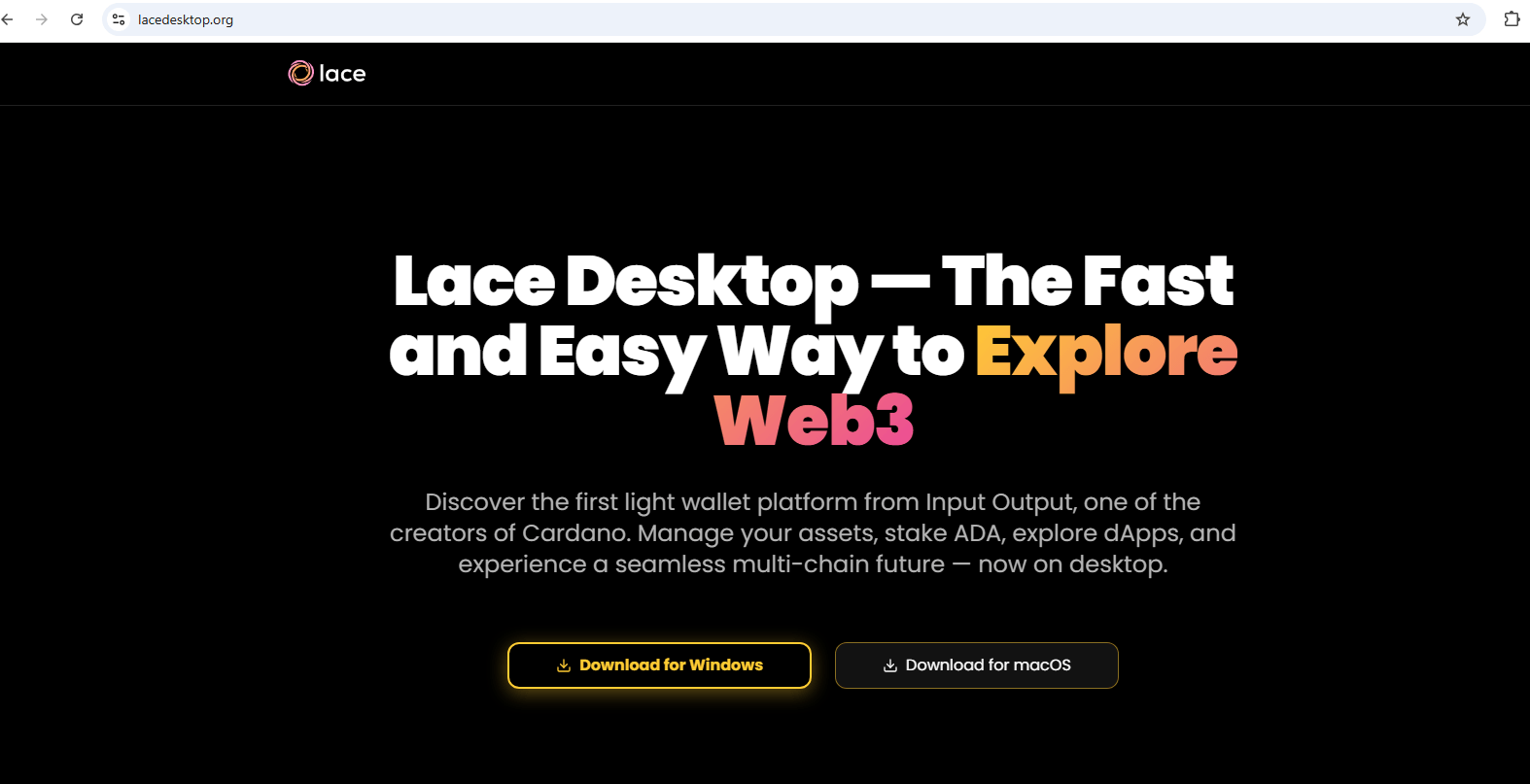

Во-вторых, сами фейковые страницы выглядят весьма профессионально. Интересно, что внешний вид поддельных сайтов не то чтобы в точности повторяет дизайн сайтов оригинальных — это вовсе не прямые клоны. Но это очень убедительные вариации на тему. В качестве примера можно рассмотреть поддельные версии страницы криптокошелька Lace. Одна из них выглядит так:

А другая вот так:

Оригинальный веб-сайт Lace выглядит, с одной стороны, очень похоже, но с другой, имеет массу явных отличий от подделок:

Настоящий веб-сайт криптокошелька Lace одновременно и похож, и непохож на фейковые версии. Источник

Разгадка состоит в том, что для создания поддельных страниц злоумышленники используют ИИ-конструктор. Благодаря тому что в ряде случаев авторы фейковых сайтов были излишне торопливы и оставили на них ряд артефактов, нам даже удалось установить, каким именно сервисом они пользуются — это Lovable.

Использование ИИ-сервиса позволило злоумышленникам серьезно сократить время, необходимое на создание фейка, и таким образом поставить генерацию подделок на поток.

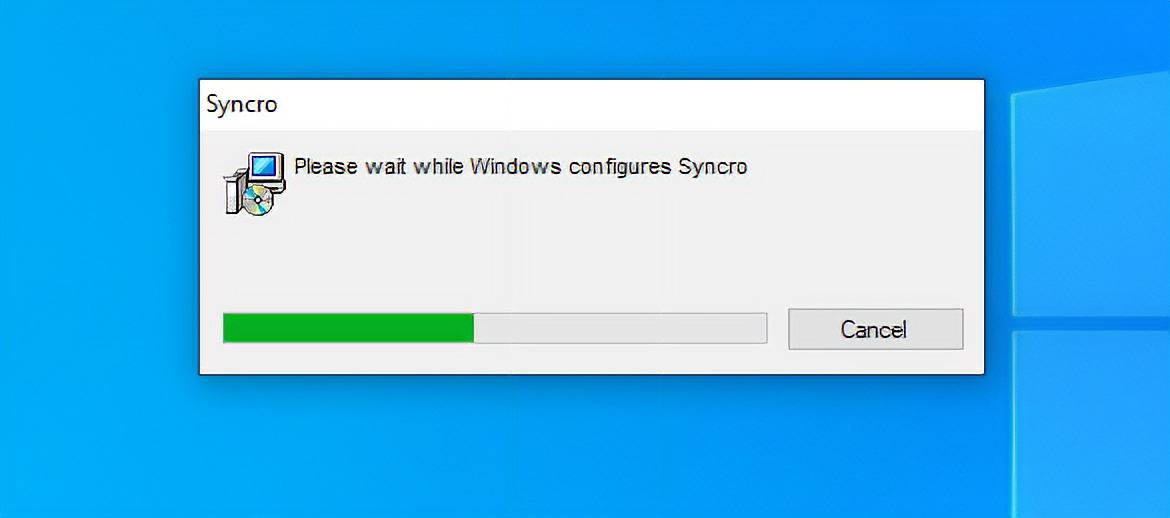

Инструмент удаленного администрирования Syncro

Еще одна общая черта поддельных веб-сайтов, участвующих в данной вредоносной кампании, состоит в том, что все они распространяют одну и ту же вредоносную нагрузку. В данном случае злоумышленники не только не стали создавать собственный троян, но даже не купили на черном рынке готовый зловред. Вместо этого они используют собственную сборку совершенно легального инструмента удаленного доступа под названием Syncro.

С помощью этого приложения техподдержка IT-отделов компаний и поставщиков управляемых услуг (MSP) выполняет централизованный мониторинг и удаленный доступ к устройствам. Услуги Syncro обходятся сравнительно недорого — от $129 в месяц с неограниченным количеством «обслуживаемых» устройств.

При этом инструмент имеет достаточно серьезные возможности — кроме опции «Поделиться экраном с оператором» сервис также предусматривает удаленный запуск команд, просмотр файлов и логов, редактирование реестра и тому подобные фоновые действия. Основное же преимущество Syncro состоит в значительном упрощении процесса установки и подключения инструмента — от пользователя (или, как в данном случае, жертвы) требуется лишь скачать и запустить инсталляционный файл.

Дальнейшая установка происходит без участия пользователя, и в результате на его компьютере разворачивается сборка Syncro с зашитым CUSTOMER_ID злоумышленника, дающим ему возможность управлять компьютером жертвы.

Окно инсталлятора Syncro появляется на экране компьютера всего на несколько секунд, и заметить, что ставится что-то не то, может только внимательный пользователь

После установки Syncro на устройство жертвы злоумышленники получают к нему полный доступ и могут использовать его для достижения своих непосредственных целей. Судя по контексту, таковыми являются кража у жертв ключей от криптокошельков и вывод из них средств на собственные счета злоумышленников.

Еще один фейковый сайт — DeFi-протокола Liqwid. Хотя Liqwid предлагает только веб-приложение, на поддельном сайте можно скачать версии и для Windows, и для macOS, и даже для Linux

Как защититься от подобных атак

Данная вредоносная кампания представляет повышенную опасность для пользователей сразу по двум причинам. Во-первых, изготовленные с помощью ИИ-сервиса поддельные сайты выглядят весьма профессионально, да и адреса у них не такие уж подозрительные. Конечно, и дизайн фейковых страниц, и использованные домены заметно отличаются от подлинных, но это становится понятно, только если специально сравнить. На беглый же взгляд подделку легко спутать с оригиналом.

Во-вторых, в данном случае для заражения пользователей злоумышленники используют легальный инструмент удаленного доступа. Это означает, что обнаружение такого заражения может быть затруднено.

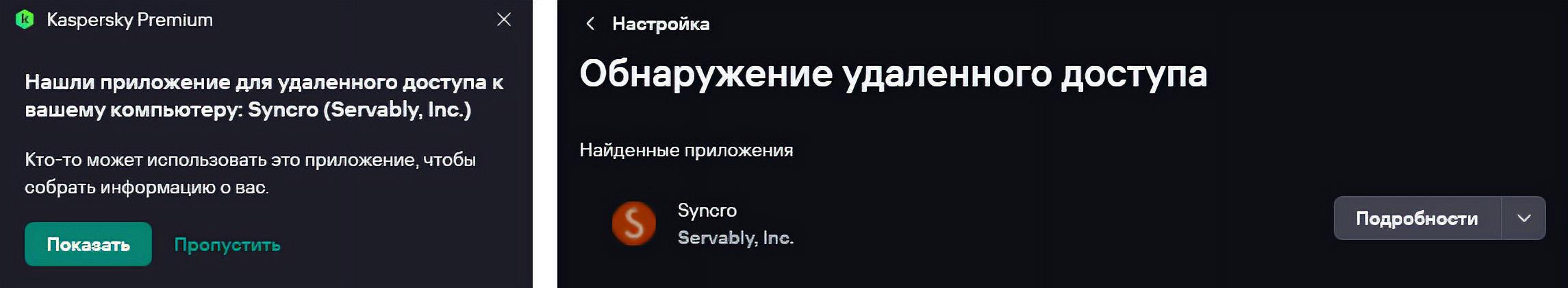

Именно для подобных случаев в нашей защите предусмотрен специальный вердикт под названием Not-a-virus. Он выдается в том числе при обнаружении на устройстве разнообразных инструментов удаленного доступа — включая легитимный Syncro. А сборки Syncro, используемые во вредоносных целях, наша защите детектирует как HEUR:Backdoor.OLE2.RA-Based.gen.

Важно помнить о том, что блокировать работу всех легитимных средств удаленного администрирования по умолчанию антивирус не будет, чтобы не мешать тем людям, которые осознанно их используют. Поэтому советуем внимательно следить за уведомлениями защитного решения: если видите предупреждение о том, что на устройстве обнаружен Not-a-virus, стоит отнестись к нему серьезно и как минимум проверить, с каким приложением это связано.

А если у вас установлена версия Kaspersky Premium, то воспользуйтесь входящей в премиальную подписку функцией обнаружения (и при необходимости — удаления) приложений удаленного доступа. Она обнаруживает около 30 самых популярных легитимных приложений удаленного доступа, и если вы знаете, что сами себе их не устанавливали — есть повод насторожиться.

Kaspersky Premium обнаруживает и позволяет удалить даже легитимные версии Syncro и других приложений удаленного доступа

Также рекомендуем:

- Не загружать программы из сомнительных источников, особенно на те устройства, на которых вы работаете с финансовыми приложениями в целом и криптовалютами в частности.

- Всегда перепроверять адреса тех страниц, на которых вы находитесь, перед тем как совершить то или иное потенциально опасное действие — будь то загрузка приложения или ввод личных данных.

- Внимательно прислушиваться к предупреждениям антивируса и антифишинговой защиты, встроенной в наши защитные решения.

RAT

RAT

Советы

Советы