Признайтесь: вы давно хотели приобщиться к новому воплощению NFT — подаркам в Telegram — но все как-то не доходили руки. Тема на хайпе — разработчики активно плодят изображения в партнерстве, например, с рэпером Снуп Доггом и другими знаменитостями. У всех друзей профили уже пестрят новомодными картинками, и вам тоже жутко хочется запрыгнуть в этот хайп-трейн «любой ценой, но бесплатно».

И вдруг вам приходит щедрое предложение от незнакомца — получить парочку подобных подарков без капиталовложений. Выглядящий совсем как официальный бот устраивает airdrop — это такой аттракцион неслыханной щедрости в мире NFT, когда небольшое количество новых криптоактивов бесплатно раздается сообществу в рамках промоакции. Термин перекочевал в Telegram ввиду криптоприроды этих подарков и NFT-механики «под капотом».

Вам безвозмездно, то есть даром, передают картинки-подарки, которые потом вы можете либо прикрепить у себя в профиле, либо продать за внутреннюю валюту мессенджера — TON. Для этого даже не надо переходить по внешней ссылке: достаточно запустить по кнопке в сообщении мини-приложение внутри самой «телеги» и указать свои данные для входа в мессенджер. После чего… ваш аккаунт будет немедленно угнан, подарков вы не получите, да и в целом — никакого ощущения праздника.

Так выглядит экран, заполнив поля которого, вы получите подарок потеряете доступ к своему Telegram-аккаунту

Сегодня разберем схему фишинга, которая использует встроенные в мессенджер мини-приложения (Mini Apps), и дадим советы, которые помогут избежать подобных атак.

Как работает новая схема фишинга

Принцип действия классического фишинга понятен: пользователю приходит ссылка на сторонний сайт, который имитирует форму входа в нужный сервис. Когда жертва вводит свои учетные данные, они тут же попадают к мошеннику. Однако схемы фишинга постоянно эволюционируют, и новый вариант атаки гораздо коварнее.

Злоумышленники создают фишинговые мини-приложения прямо внутри Telegram. Они отображаются как обычные веб-страницы, но встроены в интерфейс мессенджера, а не открываются в стороннем браузере. Для пользователя подобные приложения выглядят максимально легитимно, ведь они запускаются внутри официального приложения Telegram.

Для большего доверия мошенники вводят разумно выглядящее ограничение по количеству подарков в одни руки

И жертва думает: если приложение работает внутри Telegram, то, наверное, существует какой-то механизм проверки подобных приложений и откровенный скам туда не допустят — ведь не допустят, верно? Но на практике оказывается, что это вовсе не так.

Почему эта схема вообще стала возможной

Одна из главных проблем безопасности Telegram Mini Apps в том, что платформа практически не проводит предварительную проверку мини-приложений перед их использованием. Это кардинально отличается от строгих процедур, принятых в Google Play и App Store, хотя и туда периодически просачиваются откровенные малвари.

С Telegram злоумышленникам куда проще — по факту любой желающий может создать и запустить мини-приложение. Telegram не проводит проверки кода, функциональности или намерений разработчика. Таким образом, проблема безопасности внутри мессенджера с почти миллиардной аудиторией по всему миру становится глобальной. Ситуация осложняется еще и тем, что модерация мини-приложений внутри Telegram происходит только реактивно — то есть после жалоб пользователей или запросов от правоохранительных органов.

Операция глобальна: фишинговые «приманки» рассылают одновременно на русском и английском языках. Но в русском тексте мошенники забыли удалить вопрос от нейросети — «Нужны ли более дерзкие, официальные и шуточные варианты?» — что указывает на спешку и отсутствие редактуры

В рассматриваемом случае приманкой послужили «подарки» от бойцов UFC: розыгрыш «папах» — изображений-подарков дагестанских национальных головных уборов, выпущенных Telegram в партнерстве с Хабибом Нурмагомедовым. Такой аукцион-розыгрыш действительно проводился, и о нем даже писал Павел Дуров на своих страницах в X и Telegram (а Хабиб репостил, но удалил посты после окончания аукциона).

Но страждущим фанатам не хватило 29 000 выпущенных «папах», чем и воспользовались мошенники, предложив заполучить уникальный объект совершенно бесплатно. Фишинговая рассылка была таргетированной и проводилась по пользователям, проявлявшим активность на канале спортсмена.

Как мошенники усыпляют бдительность жертв

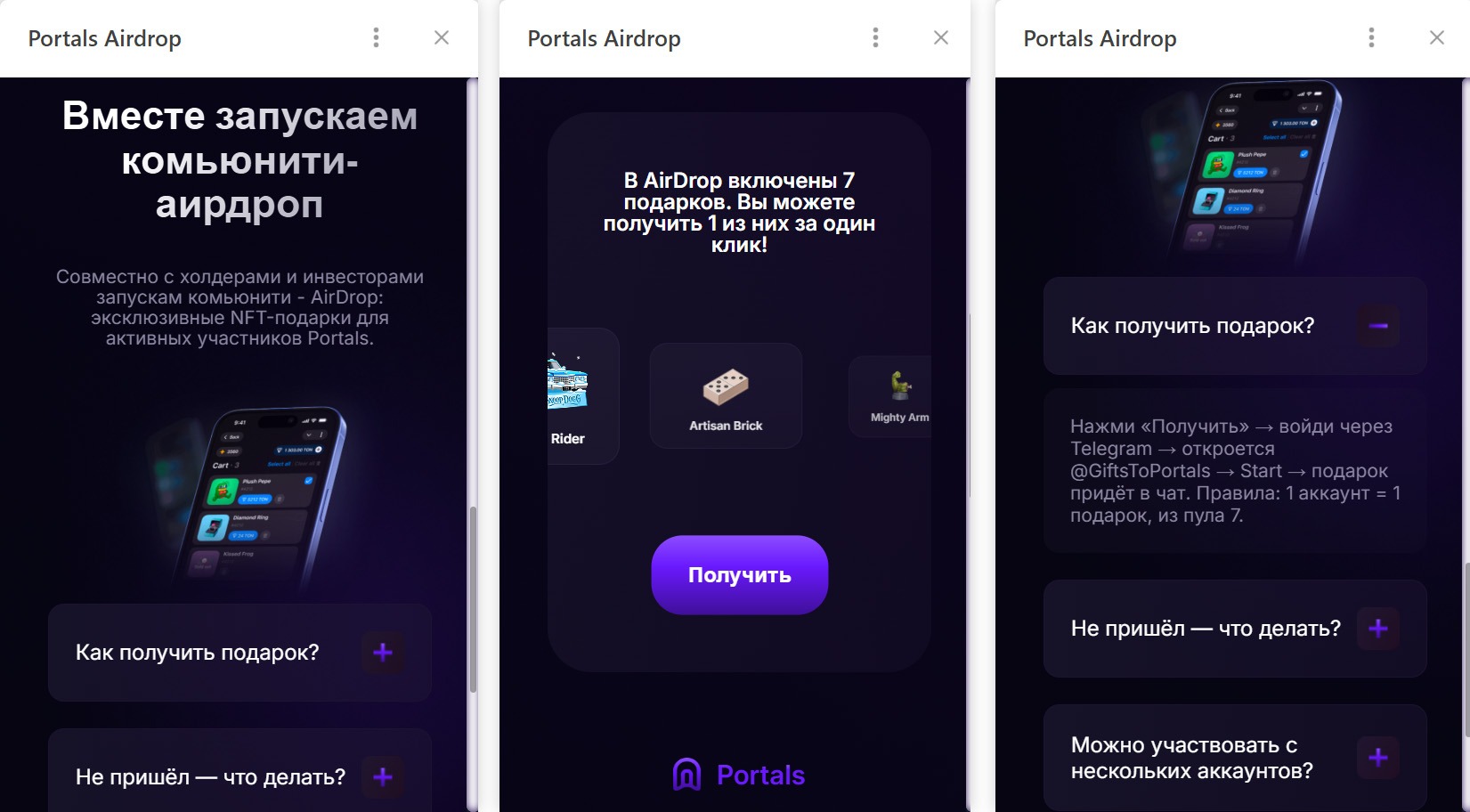

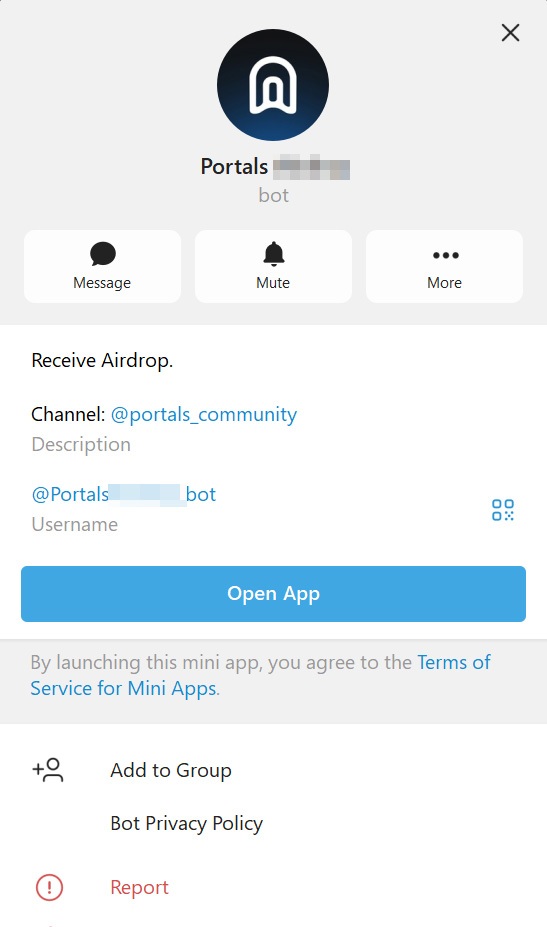

Преступники использовали популярное имя платформы Portals — сервиса для различных игр, приложений и развлечений внутри Telegram. Мошенники создали мини-приложения, визуально мало отличимые от официальных, и распространяли их под видом бесплатных раздач — airdrops.

В профиле фишингового мини-приложения мошенники для достоверности указали адрес официального телеграм-канала Portals. Но у легитимного бота Portals Market имя пользователя другое — @portals

Правда, в мошеннических рассылках заметны следы спешки и экономии на дизайнерах и копирайтерах — очевидны следы использования ИИ. В некоторых сообщениях оставлены фрагменты текста, явно сгенерированные нейросетью, которые либо забыли, либо и не собирались редактировать.

Как защитить свой аккаунт в Telegram от взлома

Главные правила защиты — будьте бдительны и запомните основные признаки атак.

- Проверьте источник. Если вам пришла ссылка на участие в розыгрыше подарков от имени знаменитостей или даже самого Telegram, но с незнакомого аккаунта или из подозрительной группы — не переходите. Проверьте через официальный канал упомянутой знаменитости или компании, действительно ли у них идет розыгрыш. Обязательно проверьте верификацию аккаунта — важно, чтобы «синяя галочка» не была частью названия профиля и не стояла в месте для эмодзи-статуса. Проверить это можно простым нажатием на «галочку» в профиле интересующего вас аккаунта. Если это эмодзи-статус из премиум-набора, Telegram вам так и напишет. Если эмодзи «галочки» просто добавлено в название профиля, то при нажатии на нее не произойдет вообще ничего. А вот если аккаунт верифицирован, то при нажатии на «синюю галочку» всплывет соответствующее подтверждение.

- Не спешите авторизоваться в мини-аппах. Легитимные приложения в Telegram обычно не требуют повторного входа через форму авторизации внутри мини-приложения. Если вас просят ввести номер телефона или код подтверждения, это, скорее всего, фишинг.

- Ищите признаки ИИ-текстов и ИИ-дизайна. Если в сообщении странная грамматика, неестественные обороты речи или встречаются остатки фраз нейросетей — это «красный флаг». Мошенники часто используют автоматическую генерацию текстов для экономии денег и времени.

- Включите двухфакторную аутентификацию — «облачный пароль» в Telegram. Сделайте это в разделе Настройки → Конфиденциальность Telegram прямо сейчас. Даже если мошенник получит от вас номер телефона и код подтверждения, без облачного пароля он не сможет войти в ваш аккаунт. Разумеется, сообщать облачный пароль нельзя никому — он нужен исключительно для того, чтобы войти в ваш аккаунт в Telegram.

- Используйте ключи доступа, чтобы защитить свой аккаунт Telegram. После недавнего обновления в Telegram появилась возможность защитить вход в аккаунт не только облачным паролем, но и ключом доступа. Мы уже подробно рассказывали и о том, как использовать ключи доступа в популярных сервисах, и о нюансах их использования. Ключ доступа практически лишает злоумышленника возможности угнать ваш аккаунт, а создать его можно в разделе Настройки → Конфиденциальность → Ключ доступа Telegram.

- Храните облачный пароль и ключ доступа в менеджере паролей. Если вы защитили свой аккаунт и облачным паролем, и ключом доступа, не забудьте, что слабый, повторяющийся или скомпрометированный облачный пароль может стать для злоумышленников тем самым «запасным ключом под ковриком» при наличии защищенной ключом доступа «парадной двери». Поэтому мы рекомендуем создать сложный и уникальный облачный пароль Telegram и хранить как его, так и ключ доступа для Telegram в Kaspersky Password Manager. Благодаря ему ваши пароли и ключи доступа будут доступны на всех ваших устройствах.

- Установите на свой Android-смартфон Kaspersky для Android. C новыми технологиями предотвращения фишинга он защитит вас от фишинговых ссылок в уведомлениях от любых приложений.

Что делать, если ваш аккаунт в Telegram уже угнали

Главное — не паниковать и действовать быстро: у вас есть всего 24 часа на то, чтобы вернуть доступ к своему аккаунту, или вы можете потерять его навсегда. Открывайте наш пост Что делать, если взломали аккаунт в Telegram и следуйте пошаговой инструкции по восстановлению доступа.

Напоследок наше, ставшее уже классическим, напоминание: если предложение выглядит слишком хорошо, чтобы быть правдой, — оно почти наверняка мошенническое. Всегда проверяйте информацию через официальные каналы и никогда не вводите пароли и коды доступа в неофициальных приложениях и формах — даже если они выглядят легитимно. Будьте внимательны и оставайтесь в безопасности.

Как еще защитить свои аккаунты и переписку в мессенджерах? Читайте в наших постах:

- Дюжина советов по безопасному использованию мессенджеров WhatsApp, Telegram, Signal, Viber, WeChat и других

- Безопасно ли переписываться со сторонними мессенджерами через WhatsApp

- Взлом и кража аккаунтов WhatsApp и Telegram: как не попасться мошенникам

- Что делать, если взломали WhatsApp

- Что делать, если взломали аккаунт в Telegram

мессенджеры

мессенджеры

Советы

Советы