В конце прошлого года в Сети появилась информация об атаках на компании, использующие устаревшее средство для передачи файлов Accellion File Transfer Appliance (FTA). Некие злоумышленники воспользовались обнаруженными в нем уязвимостями, чтобы добраться до конфиденциальных данных. Впоследствии они угрожали опубликовать похищенную информацию в Сети, если им не заплатят выкуп. И вот, по имеющейся у нас информации, они таки привели свою угрозу в исполнение.

Что за уязвимость?

По большому счету, Accellion FTA — это программно-аппаратный комплекс, который разворачивается в сети компании и служит для быстрой и удобной доставки файлов большого объема. Это решение 20-летней давности, которое в этом году должно прекратить свое существование, — разработчики давно призывают мигрировать на более современные продукты.

В декабре 2020 года в решении обнаружились две уязвимости CVE-2021-27101 и CVE-2021-27102, благодаря которым злоумышленники могли получить доступ к файлам, загруженным на устройства FTA. Уязвимости закрыли, но в январе 2021 года были найдены еще две — CVE-2021-27103 и CVE-2021-27104, которые, по словам разработчиков решения, были закрыты 25 января.

Однако злоумышленникам удалось украсть данные нескольких пользователей Accellion FTA. В прессе было несколько достаточно громких публикаций об утечках. По всей видимости, не все жертвы согласились платить выкуп, и поэтому злоумышленники выполнили свои угрозы выложить похищенные данные в общий доступ.

Как злоумышленники публикуют данные

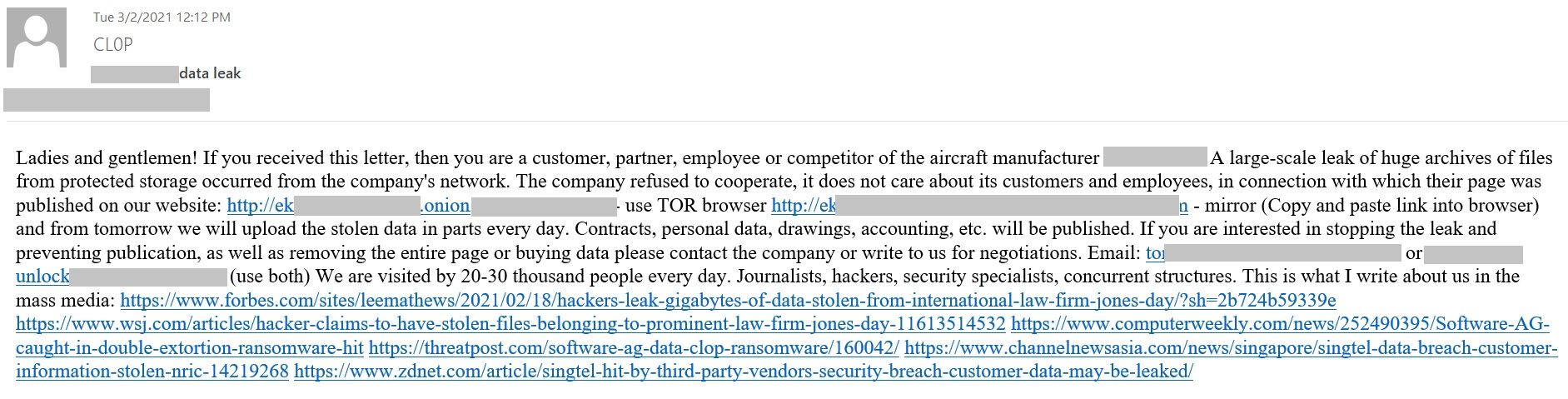

Недавно прошли массовые рассылки писем, цель которых — скомпрометировать жертвы в глазах их же сотрудников, клиентов и партнеров, а также обратить внимание конкурентов на выложенные материалы. Масштабы рассылок и источники адресов для них точно не известны, однако, судя по всему, киберпреступники пытаются докричаться до максимального количества читателей.

Они призывают всех желающих посетить сайт .onion, доступный через браузер TOR, и утверждают, что посещаемость этого сайта составляет 20-30 тысяч просмотров в день. Причем среди посетителей не только любопытствующие и эксперты по безопасности, но и всевозможные хакеры и журналисты, которые могут причинить еще больший урон инфраструктуре и репутации. Интересно, что это сайт группировки CL0P, которая специализируется на шифровальщиках, однако в атаках через уязвимости в Accellion FTA файлы не были зашифрованы. По всей видимости, хакеры воспользовались удобной площадкой.

Разумеется, таким образом они хотят запугать остальных жертв, которые еще не приняли решения. Впрочем, и в письме, и на сайте есть контакты, по которым следует связаться со злоумышленниками, чтобы мгновенно убрать опубликованные файлы. Хотя особого смысла в этом действии нет в любом случае.

Примечательно также, что на сайте есть объявление, гласящее, что за 250 000 тысяч долларов в биткойнах злоумышленники готовы научить администраторов закрывать уязвимости, через которые данные удалось украсть.

Однако сомнительно, что таким предложением кто-то воспользуется: во-первых, обновленные версии Accellion FTA продукта уже выпущены разработчиками, а во-вторых, обращение за помощью равносильно признанию в том, что у вас такая уязвимость еще не закрыта.

Как защитить компанию от подобных атак

Во-первых, следует обновить Accellion FTA, а еще лучше — перестать использовать это решение совсем (даже его разработчики дают такой же совет).

Во-вторых, следует своевременно обновлять все программные продукты и сервисы, имеющие доступ в Интернет.

Кроме того, все устройства, будь то рабочие станции, серверы или программно-аппаратные решения, должны быть снабжены современным защитным продуктом, способным выявлять попытки эксплуатации уязвимостей, в том числе и неизвестных.

В том же случае, если вы уже стали жертвой вымогателей, мы бы рекомендовали не платить. Почему этого делать не стоит, подробно объяснил Е. Касперский в недавнем посте.

утечки

утечки

Советы

Советы