Мы неоднократно писали о фишинге, в ходе которого атакующие эксплуатируют разнообразные легитимные серверы для рассылки писем. Смогли добраться до чужого сервера SharePoint — рассылают через него; не смогли — отправляют уведомления через какой-нибудь бесплатный сервис, например через GetShared. Отдельной любовью злоумышленников пользуются многочисленные сервисы Google. На этот раз дошла очередь до сервиса Google Задачи (Google Tasks). Как обычно, основная цель данного трюка — обойти почтовые фильтры благодаря надежной репутации эксплуатируемого «посредника».

Как выглядит фишинг через Google Задачи

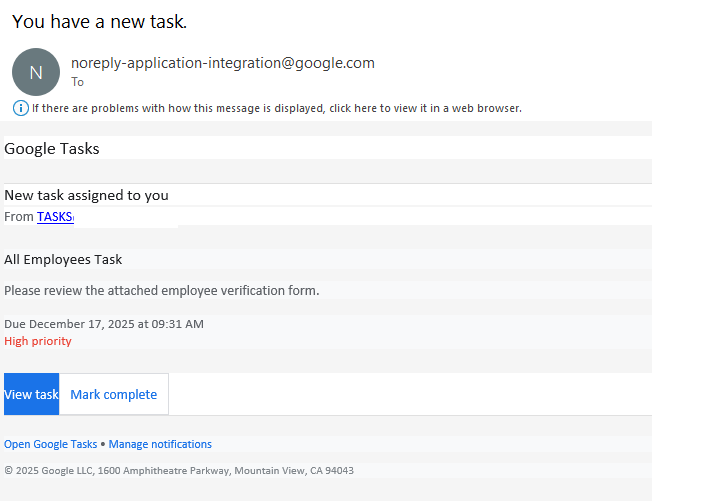

Адресат получает легитимную нотификацию с адреса @google.com с сообщением «у вас новая задача». По сути, злоумышленники пытаются создать у жертвы впечатление, что в компании начали использовать трекер задач от Google, в связи с чем нужно незамедлительно пройти по ссылке и заполнить форму подтверждения сотрудника.

Чтобы лишить получателя возможности обдумать необходимость этого действия, в задаче обычно указываются достаточно сжатые сроки и ставится пометка о высоком приоритете. При переходе по ссылке в задачу жертва видит ссылку, ведущую на некую форму, в которой для подтверждения статуса сотрудника необходимо ввести корпоративные учетные данные. Они и являются конечной целью фишинга.

Как защитить учетные данные сотрудников от фишинга

Разумеется, сотрудников следует предупредить о существовании такой схемы (например, поделившись ссылкой на подборку наших постов про признаки фишинга). Но на самом деле проблема не в конкретном сервисе, а в общей культуре кибербезопасности в компании. Необходимо четко настроить рабочие процессы, чтобы каждый сотрудник всегда понимал, какие инструменты в компании действительно используются, а какие нет. Возможно, имеет смысл вести общедоступный корпоративный документ, в котором перечислены применяемые в работе сервисы и ответственные за них люди или службы, чтобы сотрудник всегда имел возможность проверить, действительно ли кто-то прислал приглашение, задачу или нотификацию. Кроме того, не помешает регулярно повторять, что корпоративные учетные данные можно вводить только на внутренних корпоративных ресурсах. Автоматизировать процесс обучения сотрудников и поддержания их уровня осведомленности о современных киберугрозах можно, например, через специальную платформу Kaspersky Automated Security Awareness Platform.

Помимо этого, мы как обычно советуем минимизировать количество потенциально опасных писем в почтовых ящиках сотрудников при помощи специализированного решения для почтовых шлюзов, а также оснащать все рабочие устройства, имеющие выход в Сеть, защитными продуктами. Даже если злоумышленникам удастся ввести сотрудника в заблуждение, продукт заблокирует попытку перехода на фишинговый сайт и предотвратит утечку корпоративных учетных данных.

признаки фишинга

признаки фишинга