Помните знаменитую поговорку капитана Врунгеля? «Как вы яхту назовёте, так она и поплывёт». Даже сейчас, проходя мимо какого-нибудь яхт-клуба, можно изрядно повеселиться, читая имена некоторых плавсредств.

И всё же с именем для яхты определиться легче, чем с названием продукта в сфере ИБ. Ведь яхта – объект с очевидным функционалом. Даже дети знают, что делает яхта. А сколько всего делает современная система кибер-защиты и чем одна отличается от другой? Тут даже целым абзацем не объяснишь, а уж одним названием – тем более.

Наверное, именно поэтому наша компания до сих пор ассоциируется у многих с антивирусом. На самом деле, ловля зловредов на основе антивирусных баз – лишь одна из наших технологий безопасности, за 25 лет мы придумали много других. Просто слово «антивирус» даёт очень понятную метафору, оттого и держится в памяти народной.

Но что делать, если хочется рассказать про сложную многофункциональную защиту для корпоративных IT-инфраструктур? Здесь мы неизбежно попадаем в мир странных слов из трёх букв (иногда из четырёх). Аббревиатуры с каждым годом множатся, удержать в голове все расшифровки становится всё сложней. Давайте же устроим небольшую экскурсию по этим магическим ИБ-заклинаниям.

От EPP до XDR

Начнём с той яхты, которую многие до сих пор зовут «антивирусом». Более точное название этого класса продуктов – «защита рабочих станций» или «безопасность конечных точек» (Endpoint Protection, Endpoint Security). Ведь как сказано выше, не один только антивирус стоит на защите рабочей станции. Иногда это разнообразие технологий даже называют «платформой»: так и звучит солиднее, и модное слово из трёх букв получается – EPP (Endpoint Protection Platform).

Однако это пока история про безопасность отдельных машин. По сути, концепция из 90-х. Для защиты распределённой инфраструктуры понадобятся дополнительные методы. Надо собирать данные со всей сети и анализировать их так, чтобы выявлять не только отдельные инциденты, но и целые цепочки атак, которые не ограничиваются одной рабочей станцией. Да и реагировать на угрозы нужно тоже на уровне всей сети, а не только на одном компьютере.

В начале 2000-х появляется класс продуктов SIEM. Буквально – система управления информацией и событиями безопасности. То есть инструмент для сбора и анализа всей ИБ-телеметрии от различных устройств и приложений. И не только за сегодняшний день: хорошая SIEM позволяет делать ретроспективный анализ, сопоставляя события из прошлого и выявляя атаки, которые растянуты во времени на многие месяцы или даже годы.

Итак, мы уже работаем с целой сетью. Вот только в аббревиатуре SIEM нет «защиты». Защиту делают продукты EPP, но они не видят сетевые явления – например, легко могут пропустить затяжную многоступенчатую атаку (APT).

Поэтому в начале 2010-х возникает новая аббревиатура EDR (Endpoint Detection and Response). Это уже заявка на универсальность. С одной стороны, обеспечивается централизованный мониторинг всей IT-инфраструктуры – что позволяет, например, собрать следы атаки со множества хостов. С другой стороны, продукт типа EDR использует для детектирования не только методы EPP, но и более продвинутые технологии: корреляционный анализ событий и выявление аномалий на основе машинного обучения, динамический анализ подозрительных объектов в песочницах. Плюс различные инструменты для поиска скрытых угроз (threat hunting), для расследования и реагирования.

И ещё одна немаловажная черта: к аббревиатуре EDR можно добавить букву K, что будет означать Kaspersky, а новая аббревиатура станет немного благозвучнее – KEDR .

Но нет предела совершенству! В начале 2020-х входит в моду входит слово XDR (eXtended Detection and Response). Это, грубо говоря, EDR на стероидах. Такая система анализирует данные не только с рабочих станций, но и из других источников – например, с почтовых шлюзов и облачных ресурсов. Что логично, ведь атаки на инфраструктуру могут приходить из самых разных точек входа.

А ещё XDR может обогащать свою экспертизу дополнительными данными из сервисов аналитики угроз (у нас такой сервис называется TIP), из систем анализа сетевого трафика (KATA), из систем мониторинга событий безопасности (KUMA) – или из аналогичных сервисов сторонних производителей.

Ну и реагирование в случае XDR тоже продвинутое. Здесь активно развивается автоматизация тех защитных действий, которые раньше были «ручной работой» – а теперь система безопасности может сама реагировать по хитрым правилам и сценариям, которые заданы ИБ-специалистом.

Усложнять или упрощать?

Надеюсь, теперь ясно, что EDR или XDR – это большой и сложный набор технологий. При этом каждый производитель по-своему определяет, что требуется ИБ-специалистам для более эффективного отражения современных атак. Поэтому решения для защиты корпоративных IT-инфраструктур могут заметно различаться по функционалу, даже если они «записаны в один класс».

Скажем, в нашей платформе Kaspersky Symphony XDR, помимо перечисленных выше XDR-возможностей, есть ещё модуль ГосСОПКА для автоматического взаимодействия с НКЦКИ, а также модуль с интерактивными тренингами для повышения кибер-грамотности сотрудников компании-клиента. А у других XDR такого нет! Казалось бы, хороший повод похвастаться…

Но на этом месте у скептиков может возникнуть сомнение. Не получается ли так, что мы добавляем в корпоративную защиту всё, что придёт в голову, и этот снежный ком становится всё более тяжёлым и менее понятным? Не придумают ли маркетологи на следующий год ещё более навороченный ZDR или YDR? В алфавите ещё много букв!

К счастью, у нас есть альтернативный источник вдохновения: наши заказчики, которые могут диктовать свои представления о правильном устройстве швейцарского ножа. И они действительно дают понять, что далеко не всем компаниям нужен максимально возможный набор инструментов — зато им нужно больше удобств и подсказок для работы с базовым инструментарием EDR. Особенно это касается среднего и малого бизнеса, где работают небольшие команды ИБ-специалистов.

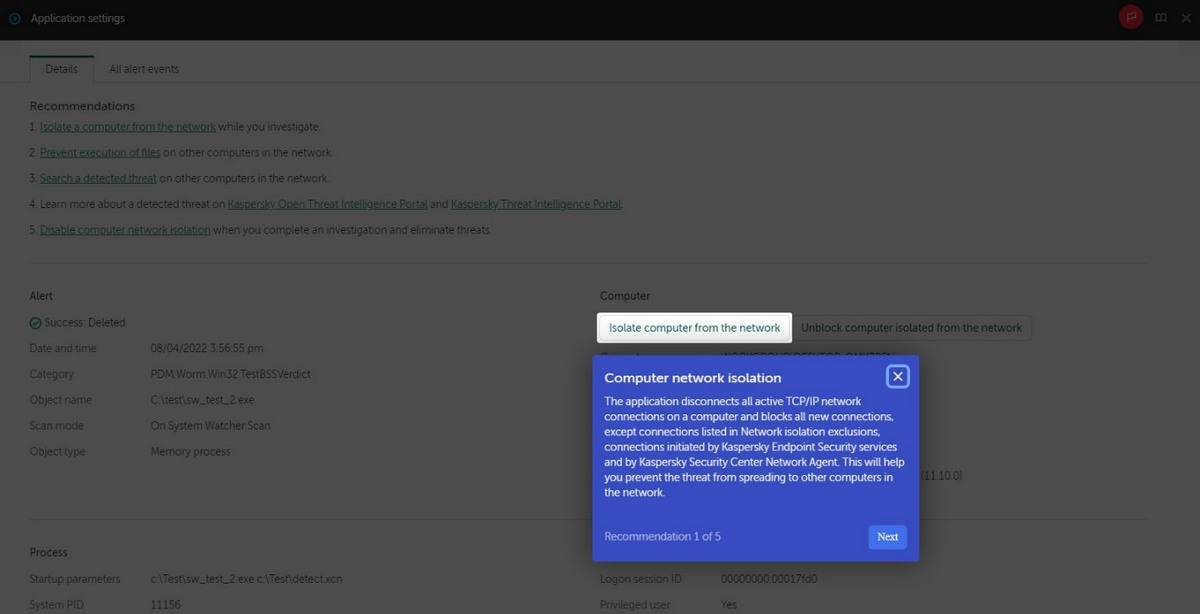

Реализацию таких пожеланий можно увидеть в новых функциях продукта KEDR Optimum. Например, в карточках инцидентов (alert cards), помимо детального описания подозрительных событий и угроз, появилась секция Guided response. Это пошаговые рекомендации по расследованию и реагированию применительно к обнаруженной угрозе:

Заметьте, что эти рекомендации, написанные с учётом многолетнего опыта наших ведущих экспертов, являются ссылками на подробные описания защитных процедур. Это не только повышает оперативность реагирования, но и позволяет начинающим ИБ-специалистам прокачать свои скилы, как интерактивный учебник:

И ещё одна ценная подсказка: теперь KEDR Optimum умеет проверять, не пытается ли ИБ-специалист заблокировать какой-нибудь критический системный объект. Ведь возможны ситуации, когда вредоносное ПО запускается с помощью легитимных файлов операционной системы – а блокировка такого файла может испортить работу всей IT-инфраструктуры. Однако наша EDR-система защитит вас от таких ошибок.

По конец остаётся напомнить, что есть ещё один критерий того, насколько эффективен набор средств безопасности, включённых в продукт. Это оценки независимых аналитиков и тесты независимых лабораторий. Желающие могут посмотреть, какие места занимает наш KEDR в рейтингах IDC, Radicati и SE Lab. Хотя, казалось бы, название такое деревянное… Впрочем, у яхты капитана Врунгеля название было ещё страньше – но он всё равно выиграл парусную регату!

EDR

EDR