На прошлой неделе «Лаборатория Касперского» провела вебинар, целью которого было обсуждение ландшафта угроз в эпоху таргетированных атак. Вебинар и сессию вопросов и ответов вели британский ведущий и IT-журналист Дэвид Макклелланд, Роэл Шувенберг, ведущий эксперт Группы глобального анализа и исследований Лаборатории Касперского, и Эрик Дэвин, директор по информационной безопасности Медицинского центра Риверсайд, расположенного вблизи Чикаго.

У слушателей была возможность задавать вопросы на протяжении всего вебинара, так что получился весьма оживлённый разговор, касавшийся в основном уязвимости #heartbleed и последствий, которая она может иметь для бизнеса. «Я полагаю, Heartbleed — это только вершина айсберга», — отметил Роэл Шувенберг.

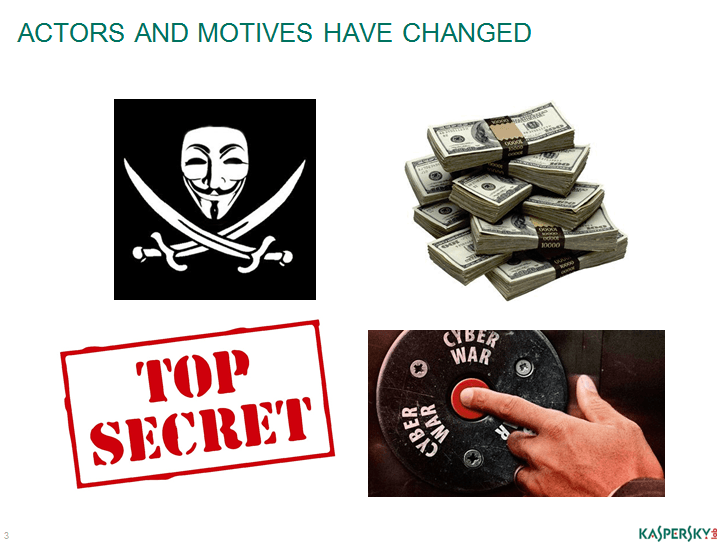

В ходе вебинара были затронуты многие темы, в том числе прекращение поддержки Windows XP и проблемы с безопасностью личной информации в сфере крупного и малого бизнеса. Однако Шувенберг сфокусировался именно на актуальном ландшафте угроз и крупнейших игроках киберпространства. Он отметил, что так называемые Хактивисты сегодня представляют, возможно, наибольшую угрозу, поскольку они до крайности непредсказуемы, способны вывести из строя целую электростанцию, и совершенно не считаются с возможными последствиями своей деятельности. Шувенберг также затронул актуальную тему Интернета Вещей и как в связи с ним меняется ландшафт угроз. Поскольку взаимосвязанным оказывается всё, мы наблюдаем всё большее количество атак на совершенно неожиданные, как раньше могло показаться, мишени — детские мониторы, цифровые видеомагнитофоны и т.д.

В ходе разговора также была затронута тема наиболее частно наблюдаемого вредоносного ПО (знаете ли вы, что ежедневно «Лаборатория Касперского» выявляет до 320 тысяч новых вредоносных программ?), и особо было упомянуто, что зловреды, атакующие Android по своему количеству напоминают ситуацию вокруг Windows в 2007-2008 годах. Сегодня большая часть атак на Android совершается за пределами США, что даёт нам время подготовиться к волнам подобных атак.

В ответ на вопрос о будущем Шувенберг заявил, что он ожидает роста количества атак на виртуальные среды. Он также отметил: «Новые технологии, большее количество подключённых к сетям устройств расширяют наши возможности, но это же касается и плохих парней. Так что вызовы тоже растут».

В ходе вебинара были затронуты многие темы, в том числе прекращение поддержки Windows XP и проблемы с безопасностью личной информации в сфере крупного и малого бизнеса, однако Шувенберг сфокусировался именно на актуальном ландшафте угроз и крупнейших игроках киберпространства. Он отметил, что так называемые Хактивисты сегодня представляют, возможно, наибольшую угрозу, поскольку они до крайности непредсказуемы, могут вывести из строя целую электростанцию, и совершенно не считаются с возможными последствиями.

Эрик Дэвин говорил о тех проблемах, с которыми ему приходится сталкиваться в Медицинском центре Риверсайд. Он начал с обсуждения семи угроз, которые представляют наибольшие трудности для него: работники, облачные сервисы, потеря данных, вредоносный софт и уязвимости, непосредственные коллеги по работе, мобильные устройства/работники и хакеры. Он упомянул, что в то время как каждая из этих категорий создаёт свои проблемы, важнее всего сосредоточиться на образовании работников. Он заявил, что всё начинается с образования и понимания работниками рисков, которые они создают своими действиями. В медицинском центре есть несколько BYOD-устройств и несколько передовых технологий, с которыми приходится обращаться как с источниками угроз для безопасности, и это создаёт массу дополнительных сложностей.

Эрик Дэвин говорил о тех проблемах, с которыми ему приходится сталкиваться в Медицинском центре Риверсайд. Он начал с обсуждения семи угроз, которые представляют наибольшие трудности для него: работники, облачные сервисы, потери данных, вредоносный софт и уязвимости, коллеги по работе, мобильные устройства и мобильные работники и хакеры.

Так или иначе, у Дэвина оформилась своя мантра: «Узнай свои данные, сеть, конечные устройства и пользователей, а затем установи правила!» Он пытается придерживаться простых политик в области безопасности и регулирования, и полагаться на лучшие на рынке технологии защиты данных.

Сам вебинар доступен здесь.

Вопросы и ответы вебинара:

Использует ли Риверсайд MDM-решение?

Эрик Девин: Риверсайд использует два типа MDM-решений. Наше подразделение Семейного здравоохранения использует технологии «Лаборатории Касперского» для Android, а Медицинский центр использует AirWatch, который предназначен для защиты iOS.

Как вы считаете, открыто ли биомедицинское сообщество для «безопасности» или рассматривает её как барьер на пути к открытым, общедоступным исследованиям?

Эрик Девин: Временами биомедицинское сообщество совершенно забывает о том, чтобы защищать свои устройства или софт. У меня в сети есть устройства, которые до сих пор используют WEP при подключении к беспроводным сетям, так что мы создали правила на файерволе и MAC-фильтры, чтобы обеспечить улучшенную безопасность сети. Я, однако, обнаружил, что всё большее количество компаний сегодня принимают на вооружение более высокие стандарты для защиты своих устройств и ПО. Думаю, что главная проблема — и это только моё мнение — заключается в том, что медицинские устройства и ПО, которое используется для его запуска, настолько дороги, что компании предпочитают воздерживаться от переписывания кода в целях усовершенствования защиты и вместо этого ждут выхода следующей версии, чтобы добавить нужные обновления. Иногда ждать приходится по пять лет.

Не получится ли так, что обновления под Win32 увеличат масштабы угрозы, исходящей от Heartbleed для конечных пользователей?

Роэль Шувенберг: Чтобы атаковать клиентскую систему с помощью Heartbleed, злоумышленник должен иметь возможность перенаправить на себя трафик. Обновления не скажутся на пользователях в негативном ключе.

Мои старые бизнес-файлы изготовлены под XP Professional; с какими проблемами я столкнусь при запуске этих XP-файлов под другой программой (системой), например, Vista или Windows 8?

Роэль Шувенберг: Всё зависит от программы. Большинство программ должны запускаться на новых версиях Windows без проблем. Затруднения начинаются, когда в дело вступают драйверы устройств, требующие обновления. Это неплохо бы проверить до того, как внедрять [новую систему].

Насколько вероятно, что компании начнут активно отказываться от аутсорсинга в том, что касается IT-безопасности, в свете миллионов хакерских атак и Heartbleed?

Роэль Шувенберг: Такая вероятность, безусловно, существует. Некоторые компании задумываются о том, что деньги, которые они экономят на облачных сервисах, следует перенаправить на обеспечение дополнительной безопасности. В результате многие приходят к выводу, что всё лучше делать внутри самой компании.

Как вы определяете, какие письма открывать, а какие нет, если они [злоумышленники] используют отраслевые логотипы и стараются придать письмам максимально легитимный облик?

Роэль Шувенберг: Если в сообщении предлагается перейти по ссылке на известный сайт, лучше всего открыть браузер и вручную вбить ссылку — либо использовать закладку. Можно навести курсор на линк в почтовым сообщении, и тогда скорее всего вам выведется истинный адрес, запрятанный в ссылке, а не тот, который демонстрируется в самом письме.

Неужели Heartbleed — это действительно настолько серьёзно? Ожидаете ли вы новые аналогичные инциденты?

Роэль Шувенберг: OpenSSL — часть критической инфраструктуры интернета. Любая уязвимость, которая позволяет раскрыть пароли, личную информацию, по которой можно идентифицировать человека, или какие-то другие важные сведения без взаимодействия, — это очень серьёзно. Исследователи решилли поплотнее заняться этими проблемаи, что подтверждается раскрытием информации об уязвимости в OpenSSH на этой неделе.

Heartbleed

Heartbleed

Советы

Советы