Первый шаг на пути к успеху для киберпреступников при проведении почтовой атаки — добиться того, чтобы их письма попались на глаза потенциальным жертвам. Недавно мы уже рассказывали, как мошенники используют для этого уведомления от вполне легитимного сервиса для отправки больших файлов GetShared. Сегодня мы рассмотрим еще один вариант доставки вредоносных сообщений: в этой схеме злоумышленники научились добавлять свои сообщения в настоящие письма с благодарностью за оформление бизнес-подписки на Microsoft 365.

Вполне легитимное письмо от Microsoft с сюрпризом

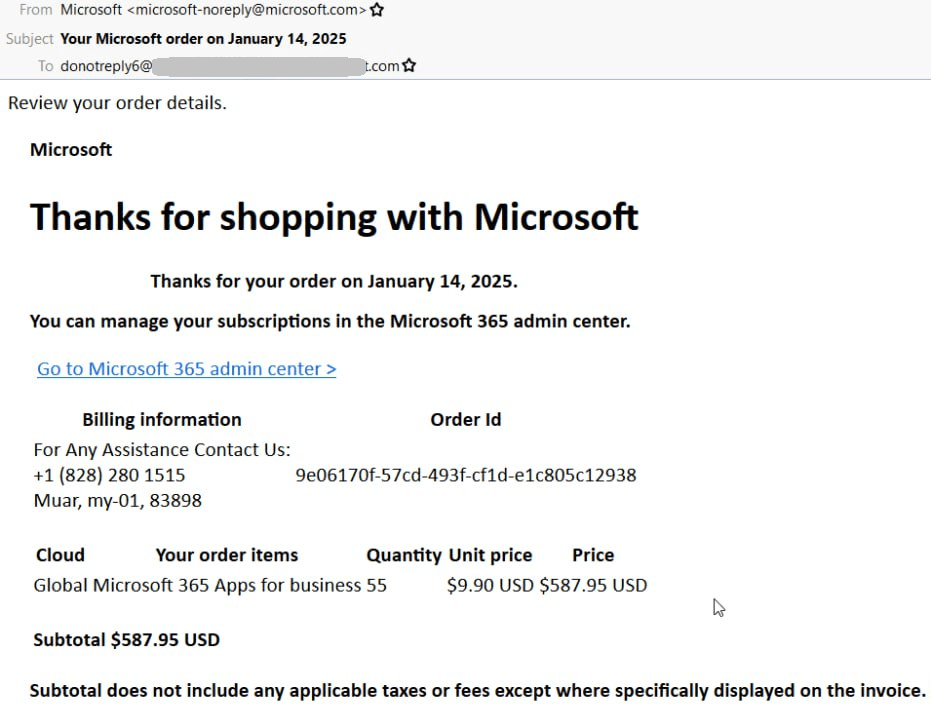

Атака начинается с настоящего письма от Microsoft, в котором получателя благодарят за покупку подписки Microsoft 365 Apps for Business. Это письмо действительно отправляется с настоящего адреса компании microsoft-noreply@microsoft.com. Почтовый адрес с более надежной репутацией, чем этот, сложно себе представить, поэтому письмо без проблем проходит проверки любых почтовых сервисов.

Еще раз — само письмо абсолютно настоящее. Его содержание соответствует стандартному уведомлению о совершении покупки. В случае с письмом со скриншота ниже Microsoft благодарит получателя за оформление 55 подписок на бизнес-приложения Microsoft 365 на общую сумму $587,95.

Пример бизнес-уведомления от Microsoft, в котором злоумышленники вставили свое сообщение в разделе данных для выставления счета (Billing information)

Суть схемы заключается в информации, которую злоумышленники добавили в раздел с данными для выставления счета (Billing information). Обычно в этом разделе содержится имя компании-заказчика и адрес, на который выставляется счет за оплату подписок. Однако в мошенническом письме в этом разделе содержится телефон злоумышленников и сообщение о том, что, если получателю необходима какая-либо помощь, тот якобы может связаться с компанией Microsoft по указанному номеру. Характер якобы оформленных подписок позволяет предположить, что целью мошенников являются сотрудники компаний.

Злоумышленники играют на понятном страхе любого сотрудника — покупка ненужных приложений на солидную сумму может принести проблемы на работе. А поскольку решить вопрос по электронной почте не получится — ведь на адрес, с которого пришло письмо, невозможно отправить ответ, — жертве ничего не остается, кроме как позвонить по телефону.

Кто отвечает на звонок и что происходит дальше

Если жертва попадается на уловку и решает позвонить, чтобы выяснить подробности о якобы приобретенных подписках, мошенники приступают к использованию приемов социальной инженерии.

Один из пользователей Reddit, получивший аналогичное письмо и позвонивший по указанному номеру, поделился своим опытом. В процессе разговора собеседник прислал ему файл с расширением .exe и убедил звонящего запустить этот файл. Судя по содержанию последующей беседы, в данном файле, по-видимому, находился некий RAT.

Пользователь осознал, что разговаривает с мошенником, только в тот момент, когда тот пообещал вернуть деньги на его банковский счет. При этом у преступника не должно было быть доступа к банковским данным жертвы. После обещания вернуть деньги мошенник попросил пользователя зайти в онлайн-банк, чтобы понять, прошла ли транзакция.

Сам пользователь полагает, что на его компьютер было установлено вредоносное ПО, которое позволило бы злоумышленникам подсмотреть логин и пароль в момент входа в аккаунт. К счастью, пользователь Reddit вовремя догадался, что общается с мошенниками, и сбросил звонок.

Помимо описания этого разговора, в обсуждении данной мошеннической схемы на Reddit пользователи сообщают о других подобных письмах с различными телефонными номерами. Первые сообщения о схеме были написаны около полугода назад, и, судя по всему, мошенники с тех пор продолжают успешно использовать Microsoft для отправки своих сообщений.

Как преступникам удается отправлять фишинговые письма с настоящего адреса Microsoft

Как именно злоумышленники получают возможность отправлять своим жертвам уведомления от Microsoft, остается не до конца понятным. Наиболее правдоподобное объяснение предложил другой пользователь Reddit. По его мнению, мошенники используют украденные учетные данные или пробные версии для получения доступа к Microsoft 365. С помощью скрытой копии или просто указывая при покупке адрес жертвы, преступники отправляют письмо, подобное тому, которое показано на скриншоте выше.

Альтернативная версия состоит в том, что мошенники получают доступ к аккаунту с уже оформленной подпиской на Microsoft 365 и пользуются функцией повторной отправки информации об оплате. При этом в качестве получателя они опять-таки указывают потенциальную жертву.

В любом случае их основная задача состоит в замене платежной информации на свой номер телефона — ведь это единственное, что они могут изменить в уведомлении от Microsoft.

Как защититься от подобных атак

Злоумышленники не перестают находить все новые лазейки в известных и вполне легитимных сервисах и использовать их для проведения фишинговых и мошеннических рассылок. Поэтому для обеспечения безопасности организации необходимы не только технические средства защиты, но и организационные. Мы рекомендуем:

- Обучать сотрудников вовремя распознавать потенциальные угрозы. Образовательная платформа Kaspersky Automated Security Awareness Platform поможет автоматизировать этот процесс.

- Установить надежную защиту на все корпоративные устройства, чтобы защититься от запуска на них шпионского ПО, троянов удаленного доступа и других зловредов.

фишинг

фишинг

Советы

Советы