Учетные данные для входа в Microsoft Office — лакомый кусок для злоумышленников: получив доступ к чьей-то почте, они могут организовать атаку типа business e-mail compromise. Поэтому фишинговые письма, которые пытаются вынудить получателя ввести логин и пароль от их аккаунта Microsoft 365 на сайте, имитирующем страницу входа в учетную запись Office, приходят корпоративным пользователям с завидной регулярностью. А значит, крайне важно знать, на что следует обращать внимание, когда вас в очередной раз пытаются убедить перейти на такую страницу.

Мы уже рассказывали про то, как злоумышленники выманивают учетные данные от аккаунтов Microsoft Office. Но их уловки постоянно совершенствуются, поэтому мы решили еще раз показать на конкретном примере, что именно должно казаться ненормальным, а заодно и рассказать о новых трюках. На этот раз в качестве наглядного пособия будет использовано фишинговое письмо, пришедшее одному из наших коллег.

Новая фишинговая уловка: html-вложение

Как правило, фишинговое письмо содержит ссылку на фальшивый сайт. Мы регулярно пишем о том, что нужно тщательно смотреть не только на внешний вид ссылки, но и на реальный адрес, зашитый внутри нее (в большинстве клиентов и в веб-интерфейсах он отображается, если подвести к ссылке курсор мыши). Очевидно, фишеры решили минимизировать риск того, что фальшивку заметят на этом этапе, а потому вместо ссылки начали присылать html-файл, который служит исключительно для автоматизации перехода.

Пользователь получает письмо, кликает на html-вложение, которое открывается в браузере. Внутри — одна строчка кода javascript: window.location.href, параметром которого является адрес вредоносного сайта. Она заставляет браузер незамедлительно открыть расположенную по этому адресу страницу в том же окне. Вот, собственно, и все.

Фишинговое письмо: на что стоит обратить внимание

Как обычно, начинать нужно с письма. Вот такое послание, имитирующее уведомление о голосовом сообщении, получил наш коллега:

На наш взгляд, прежде чем кликать на вложение, нужно ответить себе на несколько вопросов:

- Вы знаете отправителя? Шансы, что голосовое послание на рабочий адрес вам отправил кто-то знакомый, да еще и сотрудник вашей организации (если судить по адресу), стремятся к нулю.

- У вас в компании вообще принято пересылать голосовые сообщения через электронную почту? Не сказать, что это очень распространенная практика. Microsoft 365 полностью перестал поддерживать голосовую почту с января 2020 года.

- Вы понимаете, что за приложение прислало вам такую нотификацию? MS Recorder — это не часть офисного пакета, да и штатное приложение Microsoft для записи звука, которое теоретически можно было бы использовать для пересылки голосового сообщения, называется Voice Recorder, а не MS Recorder.

- Похоже ли вложение на аудиофайл? Тот же Voice Recorder позволяет поделиться записью, но он посылает ее в виде файла m3a. Даже если предположить, что это какой-то незнакомый вам инструмент, а запись хранится на сервере, то там должна быть ссылка, а вовсе не вложение.

Итого: письмо неизвестно от кого, с голосовым сообщением (которыми вы не пользуетесь), записанным в неизвестной вам программе и присланным в виде вложенной веб-страницы. Стоит ли это открывать? Конечно же, нет.

В зависимости от того, каким будет содержание письма и вложений, вопросы себе надо задавать разные, но общая их суть всегда должна сводиться к одному: похоже ли то, что вы получили, на что-то нормальное и общепринятое? Если нет — не открывайте вложения и не переходите по ссылкам.

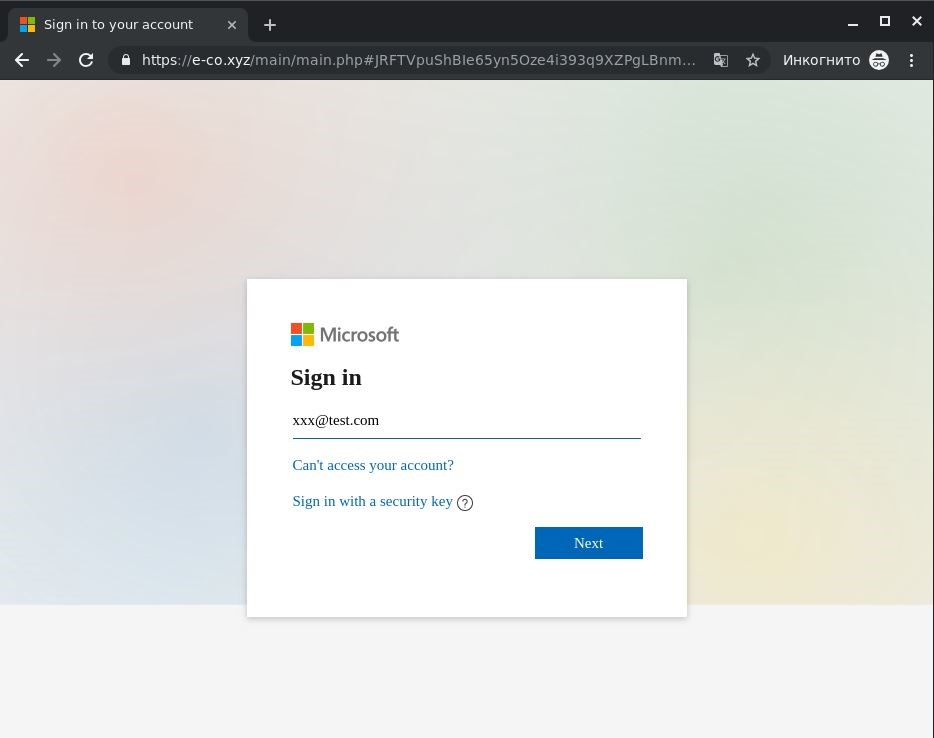

Фишинговая страница: как распознать подделку

Но допустим, вы все-таки кликнули на вложение — и оказались на фишинговой странице. Как понять, что она фишинговая, а не легитимная?

Вот на что надо смотреть:

- Адрес в строке браузера похож на адрес Microsoft? Нет? Значит, вводить логин и пароль не стоит.

- Ссылки «Can’t access your account?» и «Sign in with a security key» ведут куда следует? Злоумышленники могут зашить в них и адреса реальных страниц Microsoft. Но на данной странице они просто неактивны. Это — явный признак фальшивки.

- Окно отображается нормально? Как правило, у Microsoft не возникает проблем с нормальным масштабированием фонового изображения. Разумеется, от сбоя не застрахован никто, но такой внешний вид — однозначно лишний повод насторожиться.

Ну и вообще, если у вас возникли сомнения, то стоит зайти на https://login.microsoftonline.com/ и посмотреть, как в действительности сейчас выглядит страница входа в онлайновые сервисы Microsoft. Спойлер: не совсем так.

Как не попасться на корпоративный фишинг?

Чтобы не сдать неизвестным злоумышленникам свой пароль от учетной записи Microsoft 365, нужно:

- Быть внимательным. Вышеописанные признаки позволят избежать простейшего фишинга, а для того, чтобы узнать о других уловках, стоит пройти тренинги по повышению осведомленности о современных киберугрозах.

- Защищать почтовые ящики сотрудников от фишинга. Специальное решение для защиты Offcie 365 обнаружит попытку фишинга как в гиперссылке, так и во вложенном html-файле, а защитное решение на рабочем компьютере не позволит открыть фишинговый сайт в браузере.

фишинг

фишинг

Советы

Советы