В официальном магазине Chrome Web Store исследователи кибербезопасности обнаружили 57 подозрительных расширений более чем с 6 000 000 пользователей. Эти плагины привлекли внимание исследователей из-за того, что разрешения, которые они запрашивают, не соответствуют заявленным функциям.

К тому же эти расширения скрыты от индексирования — они не отображаются в результатах поиска в Chrome Web Store и их не находят поисковые системы. Для установки такого плагина необходимо иметь прямую ссылку на него в магазине Chrome. В нашем посте расскажем подробно, почему расширения могут быть опасным инструментом в руках киберпреступников, в чем состоит угроза непосредственно от недавно обнаруженных подозрительных плагинов и как не стать жертвой их создателей.

Чем опасны расширения и как удобство ставит под угрозу безопасность

Мы уже не раз рассказывали о том, почему к установке браузерных расширений не стоит относиться легкомысленно. Плагины для браузеров часто помогают пользователям ускорить рутинные задачи — например, перевод информации на посещаемых сайтах или же проверку грамотности написанного текста. Однако за сэкономленные минуты нередко приходится платить собственной приватностью и безопасностью.

Дело в том, что для эффективной работы расширениям, как правило, необходимо иметь широкий доступ ко всему, что делает пользователь в браузере. Например, даже «Google Переводчик» для своей работы просит доступ к «Просмотру и изменению данных на всех сайтах» — то есть он может не только наблюдать за всем, что делает пользователь в Интернете, но и изменять любую отображаемую на странице информацию. Например, в случае переводчика, подставлять переведенный текст вместо оригинального. А теперь представьте, что может сделать вредоносное расширение с таким уровнем доступа!

Проблема еще и в том, что большинство пользователей не особенно задумывается о потенциальной опасности плагинов. Если исполняемых файлов из непроверенных источников многие уже привыкли опасаться, то от браузерных расширений, да к тому же загруженных из официального магазина, обычно никто не ждет подвоха.

Подозрительные разрешения у непонятных расширений

В случае с 57 подозрительными расширениями, обнаруженными в Chrome Web Store, главным признаком их вредоносного характера стали чрезмерно широкие запрашиваемые права — например, доступ к файлам cookie, включая cookie для аутентификации.

На практике это означает, что с помощью этих расширений злоумышленники могут украсть с устройства жертвы сессионные cookie-файлы, которые дают пользователям возможность не вводить пароль каждый раз при посещении одних и тех же сайтов. А мошенникам такие cookie помогут зайти в личный кабинет жертвы в соцсети или онлайн-магазине.

Browser Checkup for Chrome by Doctor — одно из подозрительных расширений, маскирующееся под «антивирус» для браузера. Источник

Помимо этого, запрашиваемые права дают вредоносным расширениям в Chrome Web Store массу интересных возможностей, в том числе:

- отслеживать действия пользователей в браузере;

- изменять используемую по умолчанию поисковую систему, а также результаты поиска;

- внедрять и выполнять скрипты на посещаемых пользователем страницах;

- удаленно активировать расширенное отслеживание действий пользователя.

С чего началось исследование подозрительных расширений в Chrome Web Store

Исследователь кибербезопасности Джон Такнер напал на след подозрительных расширений после того, как изучил код одного из них: Fire Shield Extension Protection. Изначально это расширение привлекло внимание Такнера из-за того, что было опубликовано в официальном магазине Chrome как скрытое, — оно не отображалось в результатах поиска, а получить к нему доступ можно было лишь при наличии прямой ссылки на страницу в Chrome Web Store.

Стоит уточнить, что сами по себе скрытые расширения и приложения в официальных магазинах не являются чем-то невиданным. Крупные сервисы дают возможность разработчикам прятать их от глаз обычных пользователей. Обычно это делают владельцы частного корпоративного ПО, предназначенного для использования только сотрудниками определенной компании. Другая легитимная причина для скрытия — то, что оно еще находится на стадии разработки.

Однако оба эти варианта отпадали в случае с Fire Shield Extension Protection, имевшим более трехсот тысяч пользователей: приватный корпоративный инструмент на этапе разработки — с такой-то пользовательской базой? Невозможно.

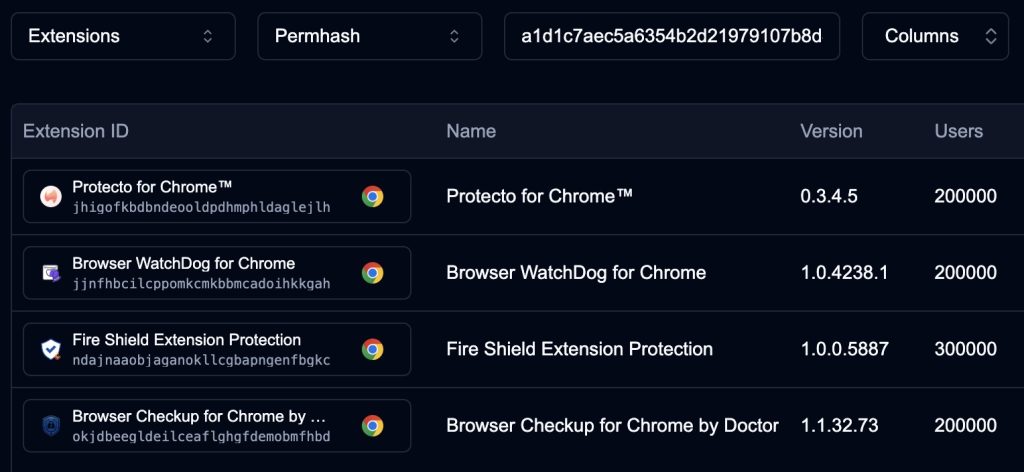

Подозрительные расширения с широким охватом — по 200–300 тысяч пользователей у каждого. Источник

Да и функционально плагин не очень-то походил на узкоспециализированное корпоративное решение: в описании указывалось, что Fire Shield занимается проверкой прав, запрашиваемых другими используемыми пользователем расширениями, и предупреждает о небезопасных плагинах.

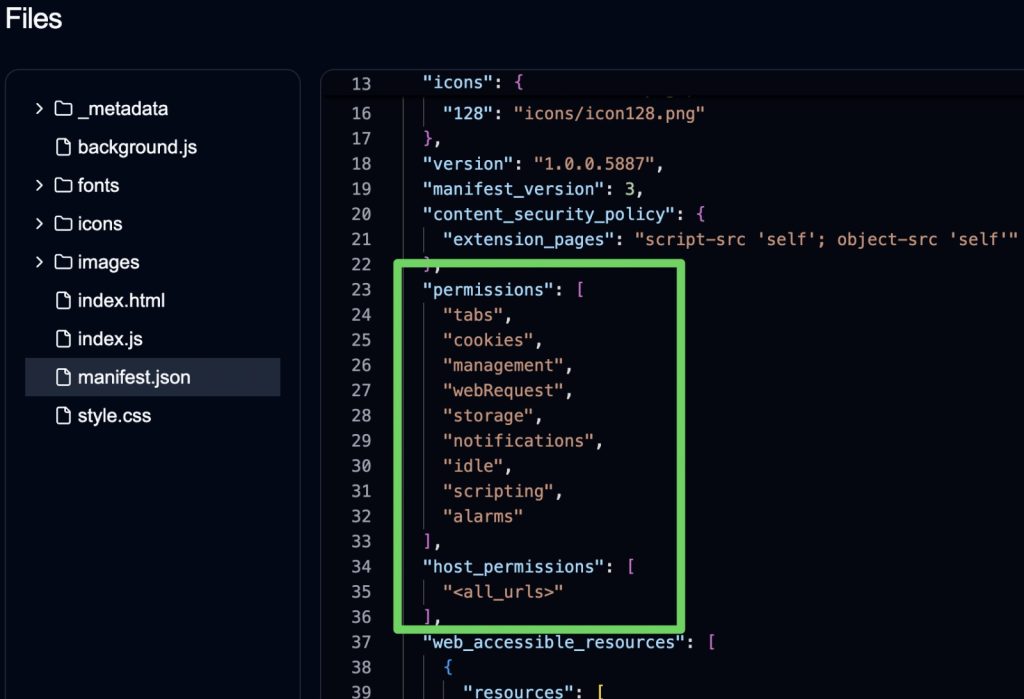

Для выполнения таких задач ему было нужно лишь разрешение на использование chrome.management API, дающего возможность получать информацию о других установленных плагинах и управлять ими. Однако Fire Shield просил куда более широкие права — их мы уже перечислили выше и описали угрозы, связанные с таким уровнем доступа.

Подозрительный плагин хочет слишком много прав, включая доступ ко всем сайтам, cookie и активности пользователя. Источник

57 плагинов, которые маскируются под легитимные инструменты

В процессе анализа Fire Shield Extension Protection исследователь обнаружил подсказку, благодаря которой смог выйти еще на 35 подозрительных плагинов. Среди ссылок, извлеченных из кода расширения, Такнер заметил домен с опечаткой — unknow[.]com (очевидно, искаженное написание unknown). Для любого эксперта по кибербезопасности подобная опечатка в домене — автоматический красный флаг, ведь мошенники постоянно используют этот прием в расчете на то, что жертва не заметит ошибку.

С помощью специального инструмента Джон обнаружил еще 35 расширений, связанных с тем же подозрительным доменом. Названия расширений также имели много общего, что подтверждало их связь. При этом все они запрашивали широкие права доступа, не соответствующие заявленным в их описаниях функциям.

![Расширения, связанные с подозрительным доменом unknow[.]com](https://media.kasperskydaily.com/wp-content/uploads/sites/90/2025/05/29123137/suspicious-chrome-extensions-with-6-million-installs-4-1024x637.jpg)

Расширения, связанные с доменом unknow[.]com — именно с него началось расследование Джона Такнера. Источник

Дальнейшее исследование привело Джона Такнера к обнаружению еще 22 подозрительных расширений, некоторые из которых были публично доступными (не скрытыми). Вот их полный список, а ниже мы перечислим только скрытые расширения с наибольшим числом загрузок:

- Fire Shield Extension Protection (300000 пользователей)

- Total Safety for Chrome (300000 пользователей)

- Protecto for Chrome (200000 пользователей)

- Securify for Chrome (200000 пользователей)

- Choose Your Chrome Tools (200000 пользователей)

Что в итоге?

Судя по всему, злоумышленники используют «скрытый» статус плагинов для того, чтобы избежать обнаружения их подозрительных свойств модераторами официальных магазинов. При этом подобные расширения часто распространяются с помощью рекламы в поиске или вредоносных сайтов.

Исследователи не смогли зафиксировать случаи, когда обнаруженные подозрительные расширения воровали бы пароли пользователей или cookie-файлы. После подробного изучения кода и серии экспериментов исследователи пришли к выводу, что расширенное отслеживание активности пользователя начинается не сразу, а спустя некоторое время после установки расширения, и может запускаться по команде с удаленного сервера.

Характер кода найденных расширений, возможность удаленного управления, повторяющиеся шаблоны их «поведения» и заложенные в них функции позволяют сделать вывод, что все они относятся к одному семейству шпионских или крадущих данные программ. В связи с этим мы рекомендуем следующие меры предосторожности:

- Проверьте, не установлено ли у вас на устройстве какое-либо из обнаруженных подозрительных расширений (полный список).

- Загружайте только те расширения, которые вам действительно нужны, и периодически проверяйте их список в браузере, сразу удаляя не используемые и подозрительные.

- Установите на все свои устройства надежное защитное решение, которое вовремя предупредит вас об опасности.

Браузерные плагины куда опаснее, чем кажутся. Читайте также:

расширения

расширения

Советы

Советы