Загадка: пользователь зашел на мошеннический сайт, решил оформить покупку и ввел данные банковской карты, имя и адрес. Что произошло дальше? Если вы думаете, что злоумышленники просто сняли деньги и исчезли — вы ошибаетесь. Увы, все гораздо сложнее. На самом деле украденная информация попадает на гигантский конвейер теневого рынка, где данные жертв циркулируют годами, переходя из рук в руки, и повторно используются для новых атак.

Мы в «Лаборатории Касперского» изучили, какой путь проходят данные после фишинговой атаки: кому они достаются, как их сортируют, перепродают и используют на теневом рынке. В этом материале мы покажем маршрут похищенных данных и расскажем, как защититься, если вы уже столкнулись с фишингом или хотите избежать его в будущем. Подробный отчет с техническими деталями читайте в блоге Securelist.

Сбор данных

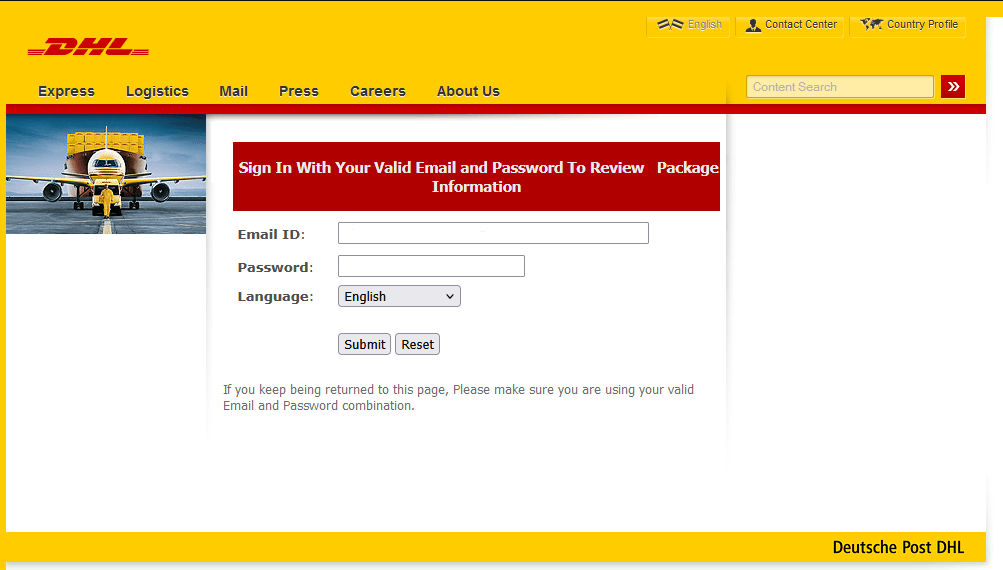

Фишинговые сайты тщательно маскируются под настоящие: иногда дизайн, интерфейс и даже домен практически неотличимы от оригинала. Чаще всего злоумышленники используют для кражи данных HTML-формы, в которых пользователю предлагают ввести логин и пароль, реквизиты карты или другую конфиденциальную информацию.

Как только пользователь нажимает кнопку «Войти» или «Оплатить», информация мгновенно уходит к мошенникам. Иногда данные собирают не напрямую через сайт, а через легитимные сервисы вроде Google Forms, чтобы скрыть конечный сервер.

Чаще всего данные передаются тремя способами (возможна любая их комбинация).

- На электронную почту. Сейчас этот способ используется все реже из-за риска задержки или блокировок.

- Telegram-боты. Информация приходит злоумышленникам мгновенно; большинство таких ботов «одноразовые», поэтому их достаточно сложно отследить.

- Панели управления. Благодаря специализированному ПО преступники могут централизованно собирать и сортировать информацию, смотреть статистику и даже автоматически проверять похищенные данные.

На какие данные охотятся злоумышленники

Список данных, которыми интересуются киберпреступники, достаточно обширен.

- Персональные данные: номера телефонов, ФИО, электронная почта, адреса регистрации и проживания. С их помощью можно подготовить таргетированную атаку. Люди ведутся на мошеннические схемы именно потому, что злоумышленники орудуют большим количеством личной информации: обращаются по имени, знают, где человек живет и какими сервисами пользуется.

- Номера и сканы документов: паспорта, СНИЛС, ИНН и т. д. Злоумышленники используют их для кражи личности, оформления кредитов и подтверждения личности при авторизации в банках и на порталах государственных сервисов.

- Логины, пароли, одноразовые 2FA-коды.

- Биометрия: скан лица, отпечатки пальцев, голос — для генерации дипфейков или обхода двухфакторной аутентификации.

- Платежная информация: реквизиты карт, данные от криптокошельков.

- Многое другое.

Согласно нашему исследованию, за период с января по сентябрь 2025 года подавляющее большинство фишинговых атак было нацелено на кражу аккаунтов онлайн-сервисов (88,5%). Еще 9,5% пришлось на попытки получить персональные данные пользователей (имя, адрес, дата рождения и т. д.). Наконец, 2% фишинговых атак составили кражи банковских карт.

Что происходит с украденными данными дальше

Далеко не все сведения нужны злоумышленникам для вывода денег на свои счета. Украденные данные редко используют мгновенно: гораздо чаще они попадают на теневой рынок к аналитикам и перекупщикам. Типичный маршрут выглядит примерно следующим образом.

1. Оптовая продажа данных

Сырые массивы данных объединяют в огромные архивы и продают оптом на подпольных форумах. В таких архивах часто попадаются мусорные и устаревшие данные, и поэтому стоят они недорого: стартовая цена — $50.

2. Сортировка и проверка данных

Эти архивы скупают аналитики-злоумышленники, которые разбивают датасеты по категориям и проверяют актуальность данных: подходят ли логины и пароли для указанных сервисов, используются ли они на других сайтах, есть ли совпадения с данными из предыдущих утечек. Для целевых атак формируется цифровое досье, в котором хранится информация, собранная в результате как свежих, так и старых атак — по сути, это таблица с готовыми данными для взлома.

3. Перепродажа проверенных данных

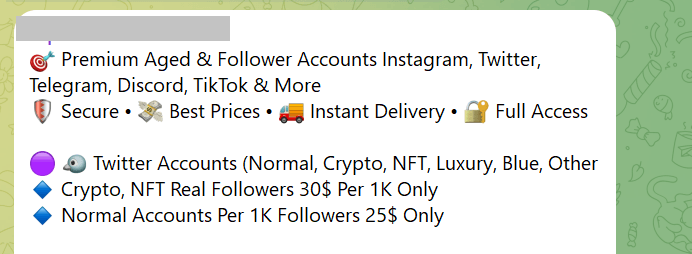

Отсортированные датасеты уходят на вторую волну продажи — уже по более высокой цене. Данными пользователей торгуют при этом не только в даркнете, но и в старом добром Telegram.

Стоимость аккаунтовпо данным Kaspersky Digital Footprint Intelligence, зависит от множества факторов: возраста профиля, наличия двухфакторной аутентификации и привязанных банковских карт, редкости самого сервиса. Несложно догадаться, что наиболее дорогой и востребованный товар на этом рынке — данные от банковских аккаунтов и криптокошельков.

| Категория | Цены | Средняя цена |

| Криптоплощадки | $60–400 | $105 |

| Банки | $70–2000 | $350 |

| Государственные порталы | $15–2000 | $82,5 |

| Социальные сети | $0,4–279 | $3 |

| Мессенджеры | $0,065–150 | $2,5 |

| Онлайн-магазины | $10–50 | $20 |

| Игры и игровые платформы | $1–50 | $6 |

| Глобальные интернет-порталы | $0,2–2 | $0,9 |

| Личные документы | $0,5–125 | $15 |

Средние цены на аккаунты за январь — сентябрь 2025 года

4. Повторные атаки

Приобретя «цифровое досье» жертвы, злоумышленник может спланировать следующую атаку. Например, по открытым источникам узнать, где работает человек, и написать правдоподобное письмо от имени его начальника. Или, к примеру, взломать профиль в соцсети, выкачать оттуда компрометирующие фотографии и потребовать за них выкуп (спешим вас успокоить: почти все письма с угрозами и вымогательствами — всего лишь «страшилка» от мошенников).

Злоумышленники также используют взломанные аккаунты для дальнейшей рассылки фишинговых писем и вредоносных ссылок контактам жертвы. Так что, если вам пришло сообщение с просьбой проголосовать за племянницу в конкурсе, одолжить денег или перейти на непонятный сайт, у вас есть веские причины насторожиться.

Что делать, если ваши данные украли

- Вспомните, какие данные вы ввели на фишинговом сайте. Если вы передали мошенникам реквизиты карты, позвоните в банк и заблокируйте ее. Если вы ввели логин и пароль, которые вы используете для других учетных записей, обязательно смените их. Надежный и уникальный пароль поможет создать и сохранить менеджер паролей.

- Включите двухфакторную аутентификацию (2FA) везде, где только возможно. Подробнее о том, что такое 2FA и как ей пользоваться, мы писали здесь. При выборе способа двухфакторной аутентификации лучше не использовать SMS — сообщение с одноразовым кодом могут перехватить. Оптимальный способ — генерировать одноразовые коды в приложении-аутентификаторе, например в Kaspersky Password Manager.

- Проверьте активные сеансы (список устройств, с которых был совершен вход) в важных аккаунтах. Если видите там неизвестное устройство или IP-адрес, смело завершайте незнакомый сеанс. После этого нужно сменить пароль и установить двухфакторную аутентификацию.

Как защититься от фишинга

- Не переходите по ссылкам из писем и сообщений, не проверив их безопасность с помощью Kaspersky.

- Если вам пришло подозрительное письмо, обязательно проверьте почтовый адрес: переписывались ли вы раньше с этим человеком? Если к вам обращаются от имени государственного ведомства или компании, обязательно сверьте домен, с которого отправлена почта, с доменом легитимного сайта. Никакие официальные письма не могут приходить с бесплатных почтовых ящиков.

- Используйте двухфакторную аутентификацию через приложение-аутентификатор.

- Создавайте устойчивые ко взлому пароли — наше исследование показало, что почти 60% всех паролей в мире хакеры могут взломать менее чем за час. Или же переходите с паролей на ключи доступа (passkeys), которые гораздо лучше защищают вашу учетную запись, — но учтите, что у использования ключей доступа есть свои нюансы.

- Помните: использовать один и тот же пароль в нескольких сервисах — фатальная ошибка. Именно этим и пользуются злоумышленники: даже если вы никогда сталкивались с фишингом, ваши пароли и данные все равно могут оказаться в утечках, ведь жертвами кибератак становятся не только отдельные люди, но и целые компании: за еще не оконченный 2025 год исследовательский центр Identity Theft Resource Center зафиксировал более двух тысяч утечек. Чтобы снизить риски, необходимо создавать для каждого аккаунта уникальный и сложный пароль. Запоминать их необязательно, да это и невозможно — лучше воспользоваться менеджером паролей, который генерирует и безопасно хранит сложные пароли, синхронизирует их между всеми вашими устройствами и автоматически подставляет на сайтах и в приложениях, а также уведомляет, если какой-то из них оказался в базе утечек.

Что еще почитать про фишинг и скам:

фишинг

фишинг

Советы

Советы