Если у вас есть аккаунты в каких-нибудь социальных сетях или интернет-сервисах, то вы почти наверняка сталкивались с двухфакторной аутентификацией. Иногда ее еще называют двухэтапной аутентификацией или даже двухэтапной верификацией, но суть от этого не меняется.

Возможно, вам интересно знать, что же это такое и как работает. И самое главное: зачем вообще нужна двухфакторная аутентификация? Попробуем ответить на эти вопросы в нашем посте.

Двухфакторная аутентификация: что же это такое

Для начала дадим простое определение. В том случае, когда для подтверждения прав доступа — то есть, собственно, для аутентификации — используется несколько разных методов одновременно, это называется многофакторной аутентификацией (или мультифакторной).

Чаще всего цифровые сервисы работают с двухфакторной аутентификацией. В принципе, ничто не мешает использовать и больше факторов, но чтобы зря не раздражать пользователей, они обычно ограничиваются двумя методами подтверждения права входа.

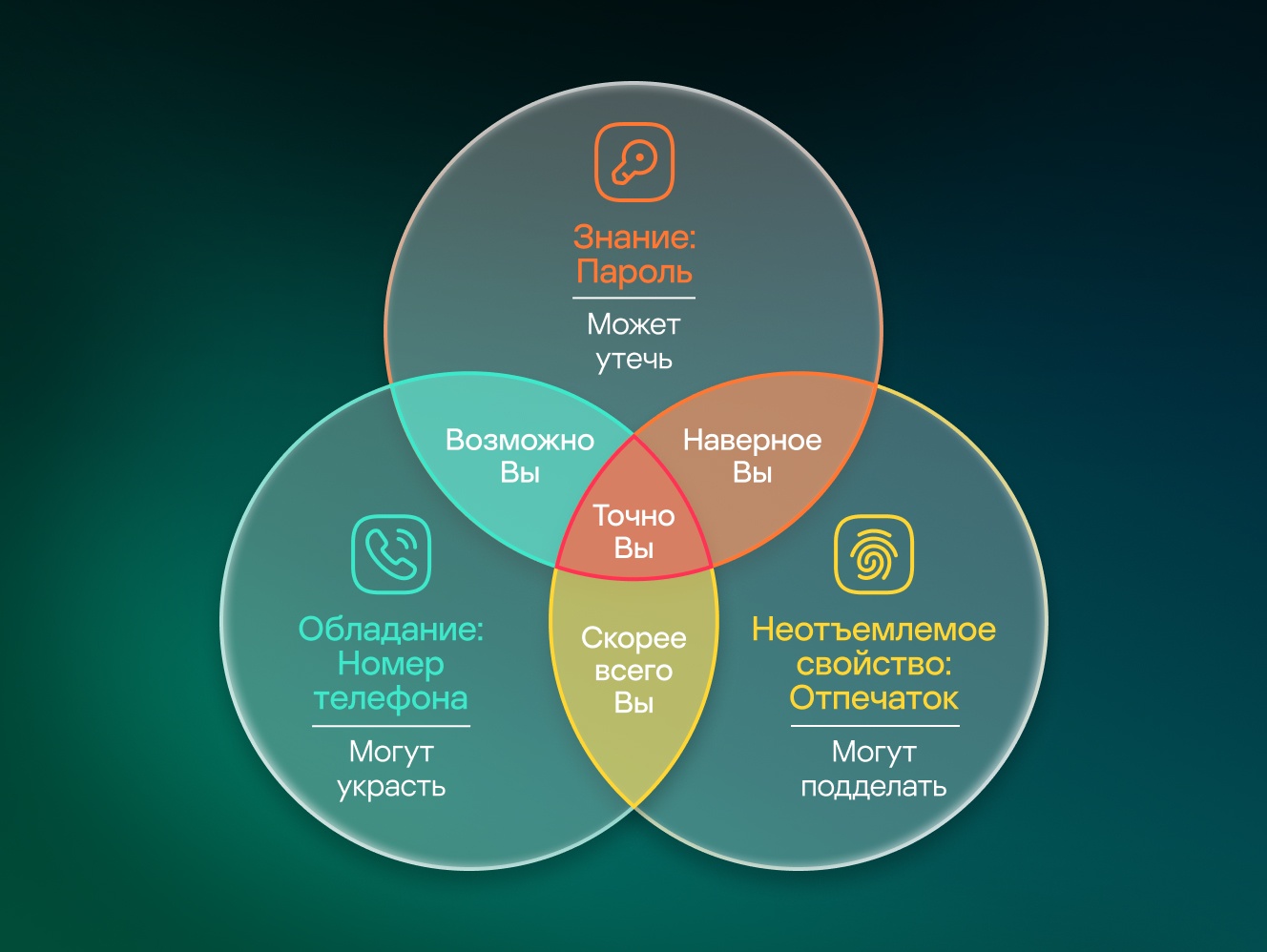

Иными словами, двухфакторная аутентификация обеспечивает оптимальный баланс между надежностью защиты аккаунта и удобством входа в него. Какими вообще могут быть факторы, подтверждающие право пользователя на вход? Вот наиболее популярные варианты:

- Знание. Аутентификация возможна, если вы знаете пароль, секретную фразу, цифровой код, графический паттерн, ответ на секретный вопрос и так далее.

- Обладание. Если у вас есть некий предмет — например, ключ, USB-токен, телефон, банковская карта, — то он является подтверждением вашего права доступа. Сюда же относится обладание доступом к какому-то другому аккаунту — скажем, электронной почте или номеру телефона, — которое вы можете продемонстрировать, например, получив на этот аккаунт одноразовый код.

- Неотъемлемое свойство. Также часто есть возможность аутентифицироваться по какому-то неотъемлемому и достаточно уникальному свойству самого пользователя — отпечатку пальца, голосу, лицу, ДНК, рисунку радужной оболочки, характерной манере печати на клавиатуре и так далее.

- Местоположение. В этом варианте подтверждением права на доступ является факт нахождения пользователя в каком-то определенном месте — например, если речь идет о корпоративных ресурсах, внутри офиса компании.

Важно понимать, что для многофакторной аутентификации методы, которыми пользователь подтверждает свои права, должны быть действительно разными. То есть в том случае, если некий сервис просит пользователя вводить два пароля, а не один (или, например, пароль и ответ на секретный вопрос), это нельзя считать двухфакторной аутентификацией, поскольку тут дважды использован один и тот же метод подтверждения прав — знание некой информации.

Зачем нужна двухфакторная аутентификация

Многофакторную аутентификацию используют, потому что по отдельности все методы подтверждения права доступа имеют те или иные изъяны. Скажем, знание некой информации могло бы быть действительно надежным способом подтверждения лишь в том случае, если эта информация известна только самому пользователю и не может быть получена из каких-то других источников.

Это отлично работало бы в идеальном мире, но в реальности все гораздо менее радужно. Скажем, тот же пароль пользователю приходится набирать на клавиатуре, передавать через Интернет и, вероятно, каким-то образом хранить (невозможно же самому помнить все пароли от всех аккаунтов). Это дает массу возможностей для перехвата и кражи.

Кроме того, этот же пароль обязательно будет храниться на стороне сервиса, и рано или поздно он оттуда может утечь. И если вы пользуетесь одинаковым паролем в нескольких сервисах, — а это, к сожалению, делают очень многие люди, — то под угрозой взлома оказываются сразу все эти аккаунты.

То же можно сказать и об остальных методах подтверждения. Фактор обладания не идеален, потому что предмет — скажем, банковскую карту, ключ или телефон — у вас могут украсть. Геолокация сама по себе вообще ничего не подтверждает: практически наверняка в одной точке пространства одновременно с вами находится еще целая куча людей (если вы не сидите на одинокой льдине посреди Северного Ледовитого океана).

Пожалуй, только неотъемлемое свойство можно считать более-менее надежным вариантом — и поэтому иногда его действительно используют в качестве единственного фактора аутентификации. Но даже тут все не так гладко и есть изрядное количество нюансов.

Из этого и вытекает основная идея многофакторной аутентификации: чем больше разных факторов используется одновременно, тем больше вероятность, что доступ к аккаунту пытается получить человек, который действительно имеет на это право.

Таким образом, ответ на вопрос «зачем нужна многофакторная аутентификация?» звучит следующим образом: чтобы сервис мог уверенно понимать, что вы — это вы, и благодаря этому аккаунт было труднее у вас украсть.

Как правильно пользоваться двухфакторной аутентификацией

О том, какие бывают варианты двухфакторной аутентификации, мы поговорим в отдельном посте, а этот текст закончим несколькими советами:

- Обязательно включайте двухфакторную аутентификацию во всех сервисах, которые позволяют это сделать.

- Если это возможно, выбирайте в качестве метода двухфакторной аутентификации одноразовые коды из приложения. А для особенно ценных аккаунтов вообще используйте аппаратный ключ FIDO U2F.

- Если эти варианты недоступны, то любые другие методы все равно будут гораздо лучше, чем полное отсутствие второго фактора.

- Помните, что двухфакторная аутентификация не защищает от качественного фишинга (за исключением ключей FIDO U2F), поэтому каждый раз, прежде чем ввести код, обязательно убедитесь, что перед вами настоящий сайт, а не поддельный.

- А в идеале используйте надежное решение, в котором есть автоматическая защита от фишинга, — например, Kaspersky Premium.

Что касается паролей, то для создания надежных комбинаций и их безопасного хранения мы рекомендуем использовать Kaspersky Password Manager — его полная версия входит в подписку Kaspersky Premium. Кстати, у нашего менеджера паролей есть еще несколько полезных функций, которые помогут защитить аккаунты от взлома.

2FA

2FA

Советы

Советы