От одного продукта к глобальной безопасности

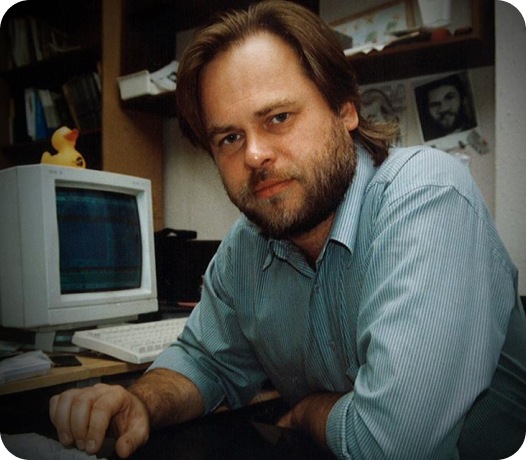

В 1989 году Евгений Касперский обнаружил на своем компьютере вирус Cascade, и с этого момента началась новая эра в истории кибербезопасности.

Победив один вирус, он не остановился на этом и превратил свою компанию в мирового лидера в сфере кибербезопасности. Сегодня «Лаборатория Касперского» защищает от сложнейших киберугроз пользователей и организации во всех уголках мира.