Программы-шифровальщики часто упоминаются при обсуждении киберугроз, с которыми компании могут столкнуться в 2021 году

Злоумышленники весьма продвинулись в создании таких программ, что подтверждается регулярными новостями о таких атаках. Тем не менее хакерам удаётся скрывать, как именно устроена экосистема программ-вымогателей. Чтобы помочь организациям понять, как она работает и как с ней бороться, эксперты «Лаборатории Касперского» изучили форумы даркнета и деятельность групп REvil и Babuk.

Экосистема программ-вымогателей включает в себя множество участников, которые выполняют различные роли. Вопреки представлению, что такие злоумышленники являются сплочёнными, прошедшими вместе через огонь и воду бандами в стиле «Крёстного отца», реальность больше похожа на мир «Джентльменов» Гая Ричи, где существует значительное количество различных субъектов. Среди них — разработчики, ботмастеры, продавцы доступов и операторы вымогателей, которые взаимодействуют друг с другом в даркнете.

Они встречаются на специализированных форумах, где всегда можно найти новые объявления об услугах или поиске партнёров. Крупные игроки, которые устраивают масштабные атаки и обычно работают самостоятельно, нечасто посещают подобные сайты. Однако известные группы, такие как REvil, которые в последние несколько кварталов всё чаще атакуют организации, регулярно публикуют свои предложения и новости о партнёрской программе. Такой тип участия предполагает взаимовыгодные отношения между разработчиками и теми, кто непосредственно атакует организацию. Первые получают долю прибыли в размере 20-40%, а вторые — 60-80%.

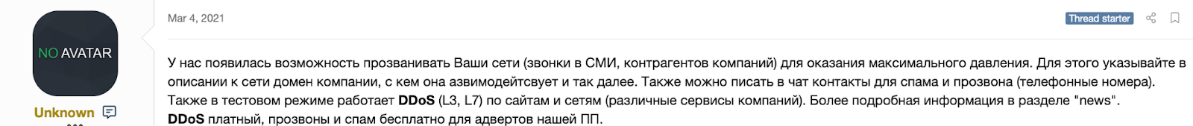

REvil рассказывает о новой возможности — звонить СМИ и партнёрам атакованной компании, чтобы оказать дополнительное давление и простимулировать её заплатить выкуп

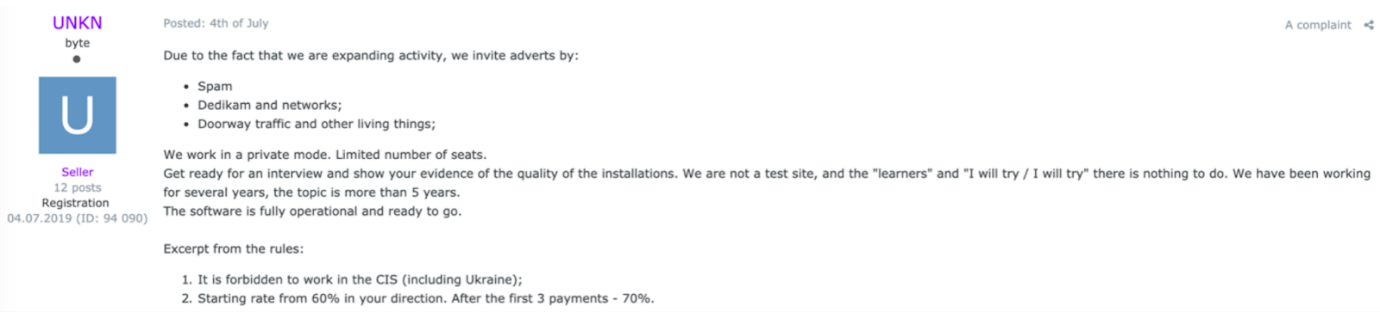

Пример предложений операторов с перечислением условий оплаты в партнёрских программах

Выбор партнёров — тщательно отлаженный процесс с устоявшимися правилами, которые определяются операторами программ-вымогателей с самого начала, включая ограничения по географическому признаку. В то же время при поиске жертв злоумышленники не проводят никакого специального отбора.

Люди, которые заражают организации, и те, кто управляет вымогателями, — это разные субъекты, которые объединены только желанием получить прибыль, поэтому часто жертвами становятся организации, к инфраструктуре которых злоумышленники легко могут получить доступ. Для этого к атаке могут привлекаться партнёры, которые продают доступ к уже заражённым компаниям — на аукционе или по фиксированной цене, которая может начинаться от 50$. Эти злоумышленники чаще всего являются либо владельцами ботнетов, которые проводят массовые и широкомасштабные кампании и продают доступ к заражённым устройствам оптом, либо продавцами доступов, которые ищут публично раскрытые уязвимости в ПО для выхода в интернет, например VPN-устройствах или шлюзах электронной почты, и предлагают использовать их для проникновения в корпоративную сеть.

На форумах, где предлагаются программы-вымогатели, можно найти и другие предложения. Например, некоторые злоумышленники продают образцы вредоносных программ и ПО для создания программ-вымогателей по цене от 300 до 4000 долларов США, а также предлагают программы-вымогатели как услугу с постоянной поддержкой от разработчиков по цене от 120 долларов США в месяц до 1900 долларов США в год.

«Мы видим, что в последние два года злоумышленники всё активнее используют программы-вымогатели. Они атакуют не только корпорации и государственные учреждения, но и малый, средний и микробизнес. Ясно, что индустрия программ-вымогателей очень сложна, в неё вовлечено множество участников, выполняющих разные роли. Чтобы им противодействовать, нам нужно понять, как они работают. День борьбы с шифровальщиками — это хорошая возможность напомнить об этой необходимости и о том, как важно разработать эффективные защитные практики. Глобальная программа Интерпола по борьбе с киберпреступностью, реализуемая совместно с партнёрами, направлена на снижение глобального воздействия программ-вымогателей и защиту сообществ от вреда, наносимого этой растущей угрозой», — говорит Крэйг Джонс, директор Интерпола по расследованию киберпреступлений.

«Экосистема вымогателей — сложная структура, и на карту поставлено множество интересов. Это подвижный рынок со многими игроками, как случайными, так и очень профессиональными и продвинутыми. Они не выбирают конкретные цели и атакуют организацию любого масштаба, если могут получить доступ к её инфраструктуре. Этот бизнес процветает, он не исчезнет в ближайшее время, — комментирует Дмитрий Галов, эксперт по кибербезопасности «Лаборатории Касперского». — Хорошая новость заключается в том, что даже довольно простые меры безопасности могут помешать злоумышленникам атаковать организацию. Базовые методы, такие как регулярное обновление ПО и создание изолированных резервных копий, действительно работают. Есть ещё множество других способов, которые могут использовать компании, чтобы обезопасить себя».

«Эффективно вести борьбу с экосистемой вымогателей можно только после внимательного изучения её устройства. Мы рассказываем, как в действительности организованы атаки вымогателей, чтобы сообщество могло предусмотреть адекватные контрмеры», — добавляет Иван Квятковский, старший эксперт команды GReAT.

Подробнее об экосистеме программ-вымогателей читайте в отчёте по ccылке: https://securelist.ru/ransomware-world-in-2021/101425/.

«Лаборатория Касперского» напоминает о мерах, которые помогут защитить организацию от атак программ-шифровальщиков:

- регулярно обновляйте программное обеспечение на всех используемых устройствах, чтобы предотвратить проникновение злоумышленников в сеть через уязвимости;

- сосредоточьте свою стратегию защиты на отслеживании перемещения данных в интернет. Обращайте внимание на исходящий трафик, чтобы вовремя заметить соединения от злоумышленников. Настройте автономные резервные копии, которые злоумышленники не смогут взломать. Убедитесь, что в чрезвычайной ситуации вы можете быстро получить к ним доступ;

- подключите защиту от вымогателей для всех конечных точек, например с помощью бесплатного инструмента Kaspersky Anti-Ransomware для бизнеса, который защищает компьютеры и серверы от вымогателей, эксплойтов и других типов вредоносных программ, а также совместим с уже установленными защитными решениями;

- установите решения для борьбы со сложными целевыми угрозами и EDR-функционалом, которые обеспечивают расширенные возможности обнаружения угроз, расследования и своевременного устранения инцидентов. Предоставьте сотрудникам SOC-центра доступ к актуальным данным об угрозах и регулярно повышайте их уровень профессиональной подготовки. Все вышеперечисленное доступно в рамках самого продвинутого уровня многоступенчатого подхода к кибербезопасности «Лаборатории Касперского» — Kaspersky Expert Security.