Главная проблема с киберпреступниками — их очень сложно поймать. Когда бандиты в масках и с пистолетами грабят банк, они оставляют отпечатки пальцев, их голоса записывают камеры слежения, полиция следит за передвижениями автомобиля с помощью городских камер… и так далее и тому подобное. Все это помогает найти преступников. Но когда речь идет о киберограблениях, после них не остается практически ничего. Никаких улик.

Тем не менее периодически киберпреступников ловят. Слыхали о банковском трояне SpyEye? Его создателей поймали в 2011 году. А о группировке Carberp, терроризировавшей банки в 2010–2012 годах? Эти тоже арестованы. А может, вы слышали и о том, что эксплойт-кит Angler неожиданно пропал с радаров в июне этого года? И что примерно тогда же прекратил свою деятельность банковский троянец Lurk? Это потому, что их поймали благодаря сотрудничеству российских властей и «Лаборатории Касперского».

Эта история началась в 2011 году, когда мы впервые обнаружили Lurk. Какой-то безымянный троян воровал деньги, используя для этого легальное банковское ПО для удаленного обслуживания. При этом наша система определяла его как многофункционального трояна, способного на многое, но только не на воровство денег. Любопытно, да? Вот и мы так подумали — и присмотрелись поближе.

Сначала расследование не дало практически никаких результатов — казалось, что троян не делает вообще ничего. Но атаки продолжались, и наши аналитики получали в свое распоряжение все новые и новые образцы для изучения.

За это время мы многое узнали о Lurk. Например, выяснилось, что у него модульная структура: когда троянец понимал, что он попал в компьютер с установленным банковским ПО для дистанционного обслуживания, он скачивал подходящий арсенал вредоносных компонентов для воровства денег. Именно эта его особенность и запутала вначале нашу систему: троян не считался банковским до тех пор, пока не загружал свое тяжелое вооружение.

Рассказываем о Lurk — очень опасном банковском троянце, нацеленном на россиян: https://t.co/oCQZ7AYtEZ pic.twitter.com/1Rn8al3Zin

— Kaspersky (@Kaspersky_ru) June 1, 2016

Мы также обнаружили, что Lurk старался не оставлять никаких следов на жестком диске и работал только в оперативной памяти инфицированного компьютера. Таким образом, трояна было сложнее обнаружить. Для пущей скрытности создатели Lurk также использовали шифрование и намеренно запутывали код. Их командные сервера располагались на доменах, зарегистрированных с указанием фальшивых данных. А сам зловред, как тело Lurk, так и его вредоносный арсенал, постоянно менялся, подстраиваясь под специфику разных банков.

Создатели Lurk вели себя крайне осторожно — очевидно, что разработкой такого сложного ПО занимались профессионалы. Но даже специалисты такого уровня делают ошибки. Именно за счет этого нам удалось собрать о них некоторое количество информации.

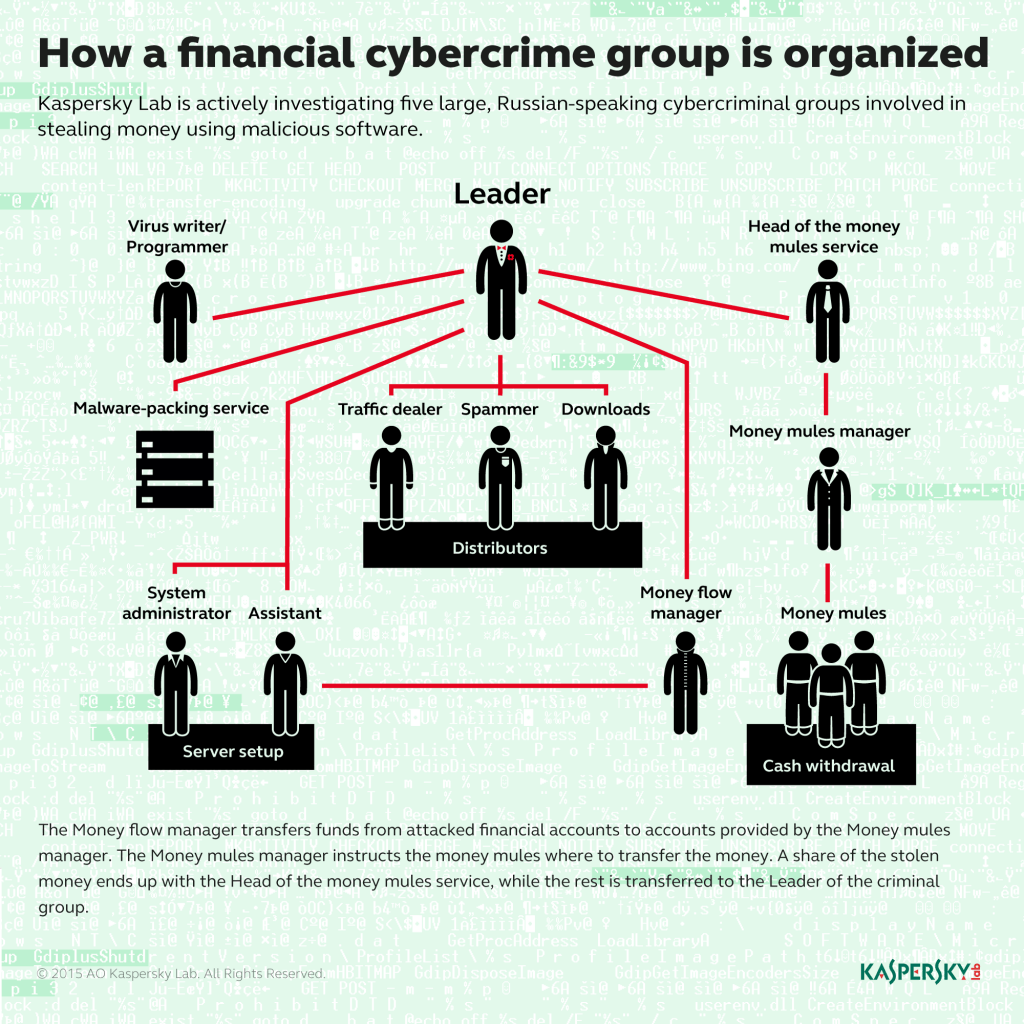

Мы выяснили, что за разработку и поддержку Lurk отвечала группа из 15 человек. На момент ареста количество членов банды доросло до 40. Эти люди работали, по сути, над двумя проектами — самим трояном и ботнетом, используемым для его распространения. Каждым проектом занималась отдельная команда.

В первую входила группа программистов, разрабатывавших Lurk, и группа тестировщиков, которые проверяли, как троян себя ведет в различных средах. Над ботнетом трудились администраторы, операторы, финансовый менеджер и другие люди. Например, курьеры забирали наличные из банкоматов и относили их собственному менеджеру, который уже передавал деньги главе организации.

Большинство всех вовлеченных людей работали за зарплату. Чтобы нанять их, создатели Lurk публиковали вакансии в Интернете, обещая удаленную работу и привлекательную зарплату. Во время собеседования рекрутер спрашивал, обладают ли кандидаты сильными моральными принципами. Кандидаты, отвечавшие «нет», получали работу.

Для разработки Lurk и поддержки ботнета нужны были не только люди, но и дорогостоящая инфраструктура — сервера, VPN и другие инструменты. После нескольких лет активных действий команда Lurk стала похожа на средних размеров ИТ-компанию. И как часто делают компании, дорастая до определенного размера, группировка Lurk решила диверсифицировать бизнес.

Эти же преступники разработали Angler, также известный как XXX, — один из самых сложных эксплойт-китов на сегодняшний день. Вначале он использовался исключительно для распространения Lurk, но потом преступники решили продавать свою разработку другим киберзлодеям. Успех и кажущаяся неуязвимость подняли репутацию группировки Lurk среди российских киберпреступников едва ли не до небес. И это здорово поспособствовало продажам Angler на подпольных рынках.

Вскоре этот эксплойт-кит стал весьма популярным среди киберпреступников. Например, Angler использовался для распространения таких известных вымогателей, как CryptXXX и TeslaCrypt.

Angler и Nuclear — лидеры рынка эксплойт-паков — вдруг перестали проявлять активность. Вдруг вам интересно: https://t.co/I1L5AdopNC

— Kaspersky (@Kaspersky_ru) June 28, 2016

Но когда банда начала продавать Angler, ее дни были уже сочтены. С помощью «Лаборатории Касперского» российская полиция собрала достаточно доказательств, чтобы арестовать преступников. В июне 2016 года активность трояна Lurk сошла на нет, а вскоре за ним последовал Angler. До самого конца преступники были уверены, что благодаря принятым мерам предосторожности их никогда не поймают.

Что ж, эти меры защитили их на время, но даже очень умные преступники — всего лишь люди. Рано или поздно все делают ошибки — и это дает шанс команде хороших сыщиков найти их. Да, порой это занимает немало времени, но это единственный способ нести правосудие в кибермире.

Angler

Angler

Советы

Советы