Письма, имитирующие деловую переписку и содержащие во вложениях всевозможные вредоносные программы — не новость. Мы наблюдаем их в мусорном трафике на протяжении как минимум трех последних лет.

Причем чем ближе имитация к специфике работы жертвы, тем меньше шансов, что она заподозрит неладное.

Особенно опасен такой фишинг для сотрудников компаний, продающих какие-либо товары, ведь письма с запросами на поставку или заказами для них вполне привычное дело. Даже бдительному человеку порой бывает сложно определить, является ли письмо мошенническим или это легитимный заказ от нового клиента.

Поэтому количество таких писем растет. Да, они встречаются не столь часто, как традиционный вредоносный спам, однако это происходит потому, что они рассчитаны на конкретные цели и, скорее всего, рассылаются по списку адресов, специально сформированному под эту задачу.

Мы заметили, что в последние несколько недель мошенники стали использовать вспышку коронавируса для придания письмам пущей убедительности.

В сообщениях злоумышленники говорят о проблемах с доставкой, вызванных пандемией, в расчете на то, что получатель попытается разобраться, о какой доставке идет речь. В других случаях мошенники давят на необходимость немедленно обработать срочные заказы, поскольку их обычные поставщики уже сорвали сроки из-за эпидемии.

Как обычно, их главная цель — заставить получателя открыть вредоносное вложение. А в качестве предлогов для этого в ход идут стандартные уловки: просьбы проверить информацию по отправке, платежным данным, заказу или уточнить наличие товара.

Мы решили продемонстрировать несколько конкретных примеров фишинга такого типа и объяснить, чем открытие вложений грозило их получателям.

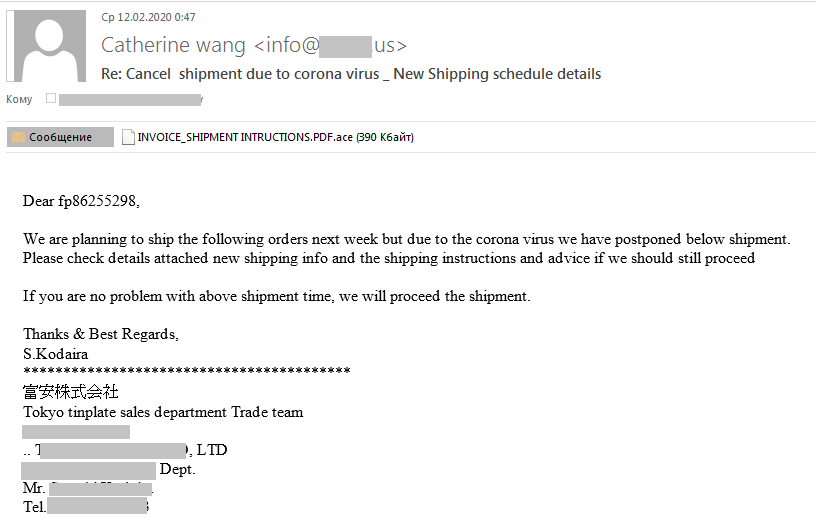

Отложенная поставка

Мошенники пишут, что из-за коронавируса им пришлось отложить поставку. Поэтому они присылают новые сведения о поставке вместе с новыми инструкциями. И, что самое главное, уточняют, подходит ли время доставки, тем самым побуждая получателя незамедлительно открыть вложенный файл, на первый взгляд выглядящий как инвойс в формате PDF.

На самом деле внутри находится не инвойс, а инсталлятор NSIS, исполняющий после запуска вредоносный скрипт. Скрипт, в свою очередь, запускает стандартный процесс cmd.exe и записывает туда вредоносный код. Таким образом, этот код выполняется в контексте легитимного процесса в попытке обмануть защитные механизмы. Конечная цель — слежка за действиями пользователя. Поэтому нашими продуктами для защиты почты эта угроза детектируется как Trojan-Spy.Win32.Noon.gen.

Срочный заказ

Здесь мошенники утверждают, что из-за вспышки коронавируса их китайские поставщики не могут выполнить взятые на себя обязательства, что звучит достаточно убедительно. Поэтому, чтобы не подвести клиентов, они срочно заказывают некие неуточненные товары у компании, в которой работает получатель письма. Какой же бизнесмен устоит перед такой внезапно открывшейся возможностью?

На самом деле в приложенном архиве вовсе не заказ на какие-либо товары, а Backdoor.MSIL.NanoBot.baxo. После запуска он исполняет вредоносный код внутри легитимного процесса RegAsm.exe (опять же в попытке обойти защитные механизмы). Итог — предоставление злоумышленникам удаленного доступа к компьютеру получателя письма.

Еще один срочный заказ

По большому счету, это вариация на тему предыдущего письма. Опять вымышленные китайские поставщики задерживают поставки, поэтому мошенник, представляющийся Галей, запрашивает цены и условия доставки по товарам, перечисленным в doc-файле.

DOC-файл тут приложен не просто так. Внутри находится эксплойт для уязвимости CVE-2017-11882 в Microsoft Word (нашими решениями определяется как Exploit.MSOffice.Generic). После его запуска скачивается и запускается Backdoor.MSIL.Androm.gen. Цель, как и у всех бэкдоров — удаленный доступ к зараженной системе.

Побыстрее, пожалуйста!

Эта уловка, наоборот, рассчитана на компанию, которая сама испытывает затруднения из-за эпидемии короновируса (а таких сейчас достаточно много). Поэтому мошенники торопят получателя письма, попутно выражая надежду, что компания уже оправилась от удара и продолжает работу в нормальном режиме.

Внутри вместо заказа — троян Trojan.Win32.Vebzenpak.ern. После запуска исполняет вредоносный код внутри легитимного процесса RegAsm.exe. Цель — опять же предоставление злоумышленникам удаленного доступа к скомпрометированной машине.

Как защититься от вредоносных вложений в письмах

Для того чтобы злоумышленники не подсунули вам троян или бэкдор в качестве вложения, следуйте этим советам:

- Внимательно смотрите на расширение вложенных файлов. Если оно принадлежит исполняемому файлу, то можно практически со стопроцентной вероятностью сказать, что открывать его небезопасно.

- Проверяйте, существует ли компания, от имени которой пришло письмо. Сегодня даже у самых маленьких фирм есть как минимум странички в социальных сетях. Если и они отсутствуют, то стоит задуматься о необходимости сотрудничества с такой фирмой.

- Проверяйте, совпадают ли данные в поле отправителя и в автоматической подписи. Как ни странно, достаточно часто уже тут мошенники допускают ошибку.

- Помните, что мошенники могут подделать (взять из открытых источников) информацию о компании, от имени которой они пишут. Так что если информация, указанная на официальных ресурсах, совпадает с данными в письме, но у вас все же есть сомнения в его безопасности, то можно обратиться в саму компанию с просьбой подтвердить отправку письма.

- Самое главное — удостоверьтесь, что у вас в компании установлено надежное защитное решение для почтового сервера. Более того — что оно регулярно обновляется и использует актуальные базы. Без этого бывает сложно определить, безопасно ли вложение в письме, особенно когда речь идет об офисных документах.

фишинг

фишинг

Советы

Советы