Попытки поставить целевой фишинг на поток мы наблюдаем уже достаточно давно. Как правило, они ограничиваются чуть лучшей стилизацией писем под конкретную компанию, имитацией корпоративного отправителя при помощи методики Ghost Spoofing и персонализацией послания (которая в лучшем случае заключается в обращении к жертве по имени). Однако в марте этого года мы начали регистрировать крайне любопытную рассылку, в которой персонализирован был не только текст в теле писем, но и вложенный документ. Да и сама схема была не совсем типичной — в ней жертву пытались заставить ввести корпоративные учетные данные от почты под предлогом изменений HR-политики.

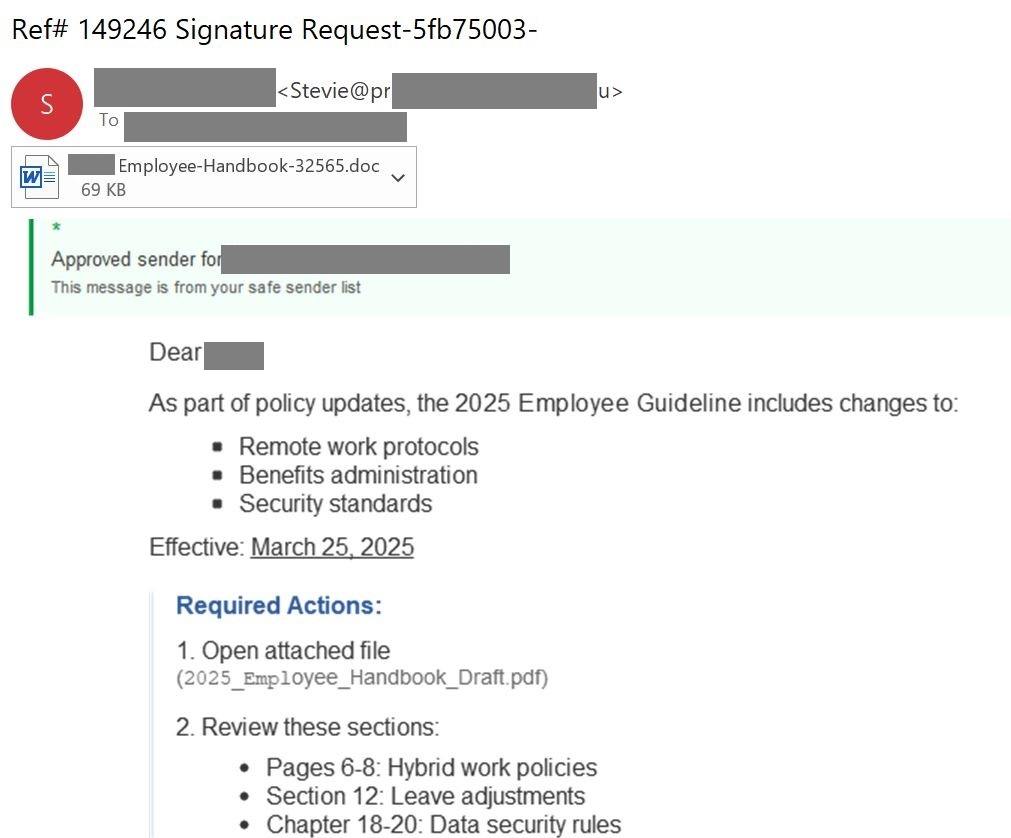

Письмо от злоумышленников: просьба ознакомиться с новыми HR-гайдлайнами

Итак, жертва получает письмо, в котором якобы представители HR, обращаясь по имени, просят ознакомиться с изменениями HR-политики, касающимися протоколов удаленной работы, доступных рабочих льгот и стандартов безопасности. Разумеется, любому сотруднику важны изменения такого рода, курсор так и тянет к приложенному документу (в названии которого, к слову, тоже есть имя получателя). Тем более в письме такая красивая плашка, в которой сказано, что отправитель подтвержденный, сообщение пришло из листа безопасных адресатов. Но как показывает практика, именно в таких случаях к письму стоит присмотреться повнимательнее.

Начать с того, что все содержимое письма, вместе с успокоительной зеленой плашкой и обращением по имени, — это картинка. Это легко проверить, если попытаться выделить часть текста мышкой. Легитимный отправитель никогда не будет отсылать письмо таким образом, это как минимум неудобно — HR должен разослать такие письма всем сотрудникам, он замучается сохранять и рассылать картинки для каждого. Единственный смысл в отсылке текста на картинке — обход почтовых фильтров.

В письме есть и другие детали, которые могут выдать злоумышленников, — например, название и даже формат приложенного документа не совпадают с названием в тексте. Но по сравнению с картинкой в теле письма это мелочи.

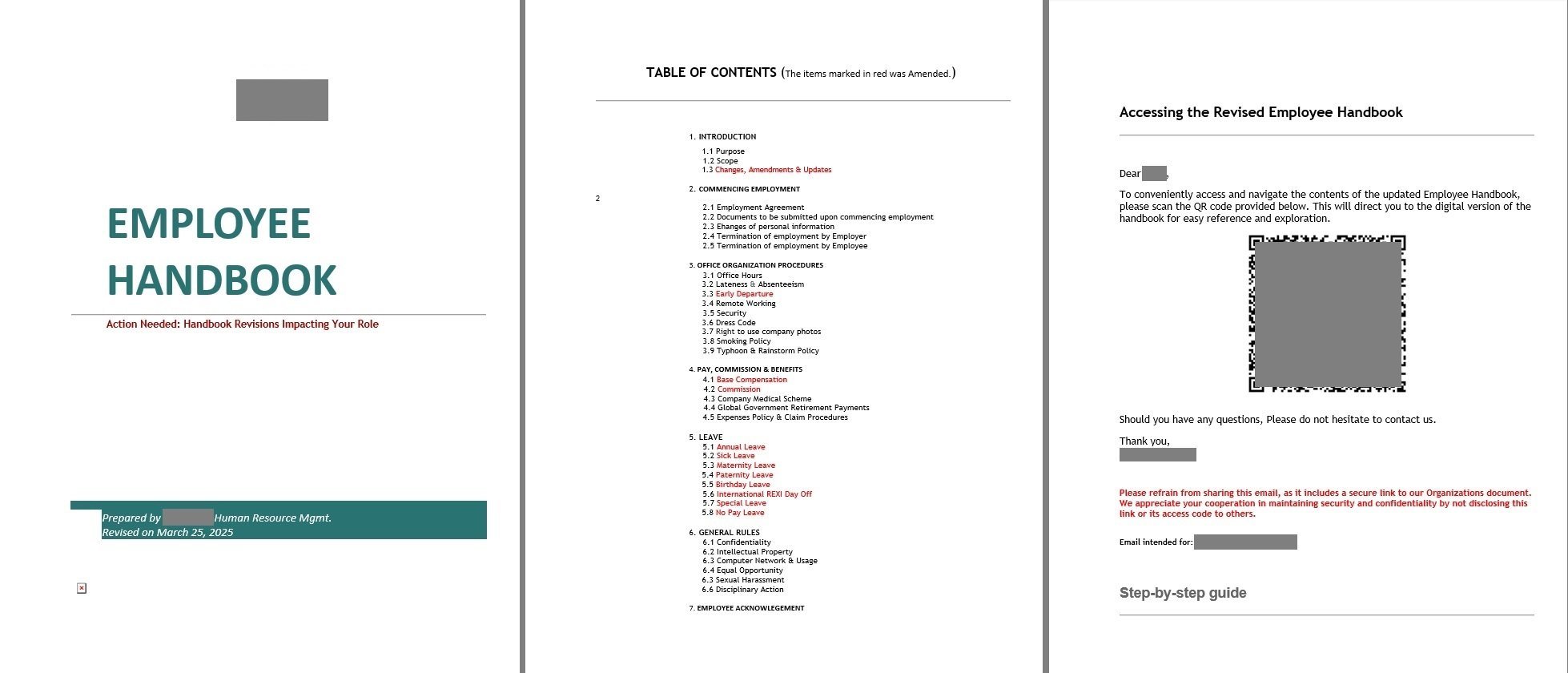

Документ, имитирующий измененные HR-гайдлайны

Разумеется, никаких гайдлайнов в приложенном документе нет. Что в нем есть, так это титульный лист с маленьким логотипом компании и здоровенным заголовком Employee Handbook, оглавление с выделенными красным пунктами, которые якобы были изменены, страница с QR-кодом якобы для перехода на полный документ и самая обычная инструкция о том, как cчитывать QR-коды при помощи телефона. На самом деле код, конечно же, ведет на страницу, где пользователя просят ввести корпоративные учетные данные, за которыми и охотятся авторы схемы.

По документу разбросаны фразы, которые должны убедить жертву, что этот документ создан персонально для нее. Даже имя в нем упомянуто дважды — в обращении и в строчке перед инструкцией «письмо предназначено для». Ах да, в названии файла тоже стоит имя. Только вот первый вопрос, который этот документ должен вызвать, — а какой в нем, собственно, смысл?

Ведь, по сути, всю эту информацию можно было изложить непосредственно в письме, без создания персонализированного четырехстраничного файла. Зачем бы HR-специалисту прикладывать столько усилий и создавать такие бессмысленные документы под каждого сотрудника? Мы, честно говоря, сначала даже не поверили, что мошенники настолько заморочились. Но действительно, как показывают наши инструменты, все фишинговые письма этой рассылки содержат разные аттачменты, отличающиеся именно именами адресатов. Вероятно, мы видим результат работы какого-то нового механизма автоматизации рассылок, генерирующего документ и картинку для письма под каждого адресата (ну или очень старательных фишеров).

Как оставаться в безопасности

Большая часть фишинговых писем может быть остановлена еще на уровне корпоративного почтового сервера при помощи специализированного защитного решения. Кроме того, все устройства, используемые сотрудниками компании для работы (включая мобильные телефоны), также должны быть оснащены защитными продуктами.

Помимо этого, мы рекомендуем рассказывать сотрудникам о современных уловках злоумышленников (например, используя материалы нашего блога), а также в целом периодически повышать их уровень осведомленности о киберугрозах. Это можно сделать, например, при помощи нашей онлайн-платформы Kaspersky Automated Security Awareness.

признаки фишинга

признаки фишинга