Новости об атаках троянов-вымогателей в этом году напоминают сводки с поля боя: исследователи буквально каждый день обнаруживают новые штаммы программ-вымогателей и раскрывают новые уловки, которыми пользуются вирусописатели в стремлении максимально быстро сорвать куш. Но стоит экспертам продвинуться вперед, как злоумышленники изобретают новые способы вымогательства.

Недавно появился очередной хитроумный образец вымогателя — он получил зловещее имя «Сатана» (Satana), что указывает на его, вероятно, российское происхождение. Вымогатель делает сразу две вещи: шифрует хранящиеся на компьютере данные и подменяет главную загрузочную запись Windows (Master Boot Record, MBR), отрезая жертве доступ к операционной системе.

Троянца, шифровавшего MBR, мы не так давно описывали — это печально известный «Петя» (Petya). В чем-то «Сатана» ведет себя так же, как и Petya, запускающий вместо загрузчика из MBR собственный код. А в чем-то — по-другому: если Petya шифрует главную файловую таблицу (Master File Table, MFT), то Satana вместо этого шифрует то, что было в MBR. При этом для шифровки файлов на диске создатель «Пети» использовал другую вредоносную программу — Петиного «приятеля» «Мишу» (Mischa), тогда как «Сатана» справляется собственными силами с обеими задачами.

Для тех, кому показалось, что в предыдущем абзаце слишком много всего непонятного, попробуем объяснить чуть подробнее. MBR, главная загрузочная запись, — это часть жесткого диска, в которой содержится информация о том, какие файловые системы используются на различных разделах диска и с какого раздела, собственно, компьютеру надо загружать систему.

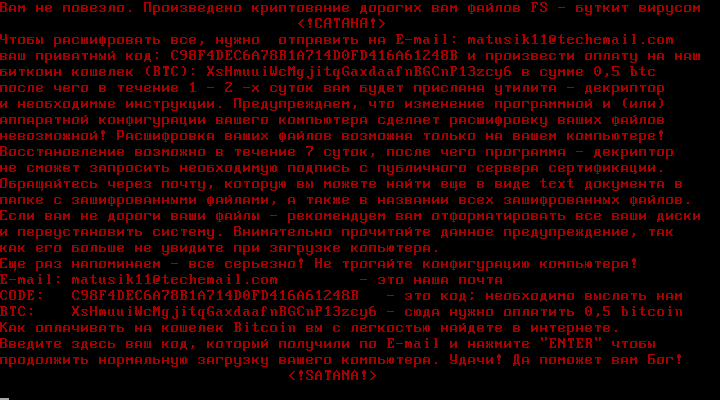

Если MBR повреждена, компьютер не может узнать, в каком разделе диска содержится ОС. В результате операционная система просто не запустится. Этим и решили воспользоваться злоумышленники, добавив к шифровальщику функциональность блокера на уровне MBR — «Сатана» ставит вместо MBR код-заглушку с уведомлением, а содержимое главной загрузочной записи шифрует и складывает на хранение.

В качестве выкупа за восстановление доступа к Windows и ключ злоумышленник требует полбиткойна (примерно $340). Если жертва заплатит выкуп, киберпреступник обещает вернуть доступ, то есть убрать из MBR код-заглушку, расшифровать содержимое того, что там было раньше, и вернуть его на место.

Также, просочившись в компьютер жертвы, Satana в фоновом режиме сканирует все локальные диски и сетевые инстанции на наличие файлов с расширениями .bak, .doc, .jpg, .jpe, .txt, .tex, .dbf, .db, .xls, .cry, .xml, .vsd, .pdf, .csv, .bmp, .tif, .1cd, .tax, .gif, .gbr, .png, .mdb, .mdf, .sdf, .dwg, .dxf, .dgn, .stl, .gho, .v2i, .3ds, .ma, .ppt, .acc, .vpd, .odt, .ods, .rar, .zip, .7z, .cpp, .pas, .asm, а затем начинает их шифровать, добавляя адрес электронной почты и три следующих подряд символа «_» перед именем файла (например, test.jpg превращается в Sarah_G@ausi.com___test.jpg).

Подразумевается, что жертва должна обратиться на этот электронный адрес, чтобы получить инструкции для оплаты выкупа, а затем, после оплаты, — ключ для расшифровки. Пока исследователи знают о шести email-адресах, используемых в кампании.

На самом деле, так сказать, с половиной «Сатаны» справиться можно — при наличии определенных навыков получится вернуть доступ к системе. Авторы блога The Windows Club предлагают подробную инструкцию по «починке» MBR через функцию восстановления ОС в Windows. Однако воспользоваться ею смогут только опытные пользователи, умеющие работать с командной строкой Windows и утилитой bootrec.exe, тогда как у обычных пользователей это может вызвать затруднения.

Но даже если доступ к Windows получится восстановить, от второй половины «Сатаны» — шифровальщика файлов — пока что лекарства не найдено.

Пока Satana находится в самом начале своей вымогательской карьеры: он не слишком распространен, к тому же исследователи отмечают, что его код содержит ошибки. Но высока вероятность, что после первых пробных вылазок зловред окрепнет и превратится в очень опасную угрозу.

Как защитить свои ценные файлы от программ-вымогателей: https://t.co/hVvSBaX3fJ pic.twitter.com/KqX2P9Kfcv

— Kaspersky (@Kaspersky_ru) December 23, 2015

В этой ситуации пользователям остается только проявлять максимальную осторожность. Наши рекомендации помогут снизить риск заражения и избежать неприятностей:

- Регулярно делайте резервные копии своих данных.

При наличии бэкапов даже в случае успешной атаки можно просто переустановить систему, записать обратно свои данные и не платить выкуп. - Не заходите на подозрительные сайты и не открывайте подозрительные вложения в электронной почте, даже если сообщение пришло от вашего знакомого. Будьте очень внимательны — о способах распространения нового зловреда пока известно мало.

- Позаботьтесь о наличии надежного антивирусного решения — например, Kaspersky Internet Security распознает «Сатану» как Trojan-Ransom.Win32.Satan и не позволяет ему ни шифровать файлы, ни блокировать загрузку системы.

- И, конечно, следите за нашими новостями!

Мы стараемся своевременно рассказывать вам о новейших угрозах, чтобы злоумышленники не застали вас врасплох.

Satana

Satana

Советы

Советы