Когда дело касается информационной безопасности, несложно назвать самое слабое звено — им всегда был и остается человек. Поэтому в нашем блоге мы часто говорим о необходимости проводить для сотрудников тренинги по информационной безопасности. К сожалению, не во всех организациях ресурсы на такие тренинги выделяют вовремя и в должном объеме. Есть и другая проблема: далеко не все сотрудники ответственно относятся к прохождению этих тренингов, поэтому полученные теоретические знания могут не реализовываться на практике.

Попытаться справиться с этой проблемой можно даже без серьезных бюджетов. Предлагаем вашему вниманию несколько способов, как в легкой игровой форме продемонстрировать горячо любимым коллегам важность серьезного отношения к информационной безопасности.

Пароли на стикерах и распечатках

Одна из наиболее опасных привычек, которой, к сожалению, грешат очень многие офисные сотрудники, — это записывание паролей на бумажках и расклеивание их на самых видных местах. И тысячи мемов на тему стикеров с паролем на мониторе не способны их от этого отучить.

Угроза тут очевидна: любой посетитель офиса может достать телефон и незаметно сфотографировать все попавшиеся на глаза стикеры с данными учетных записей. Более того, иногда бумажки с паролями попадают в публичный доступ непреднамеренно. Например, нередки случаи, когда утечка пароля происходит в ходе интервью на рабочем месте или просто из-за публикации какой-нибудь офисной фотографии в соцсети.

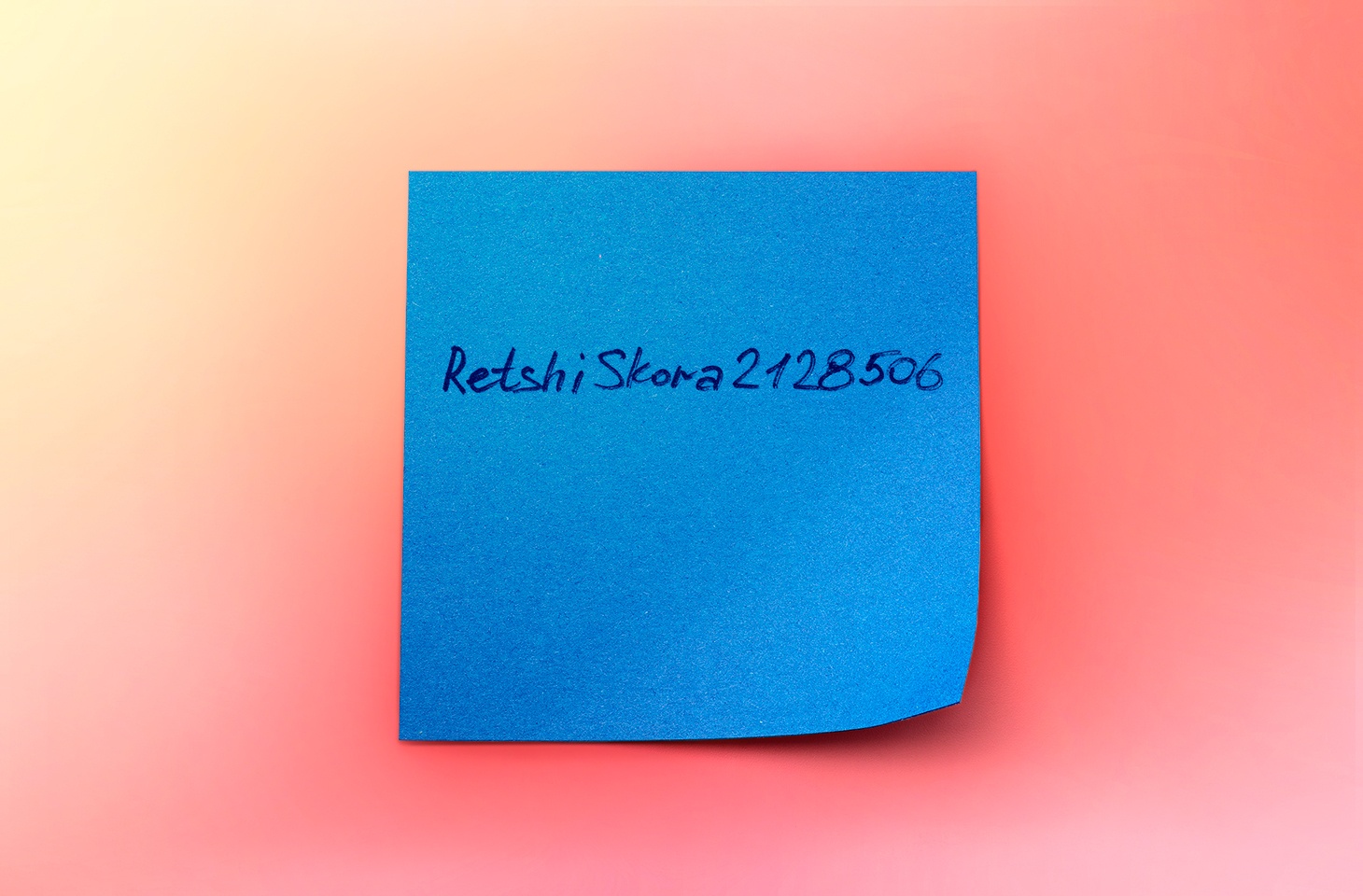

Принц Уильям дает интервью на фоне бумажки с логином и паролем для доступа к системе Military Flight Information Publications (MilFLIP) Королевских военно-воздушных сил

Чтобы отвадить любителя записывать пароли на стикерах от этой чудесной привычки, вам понадобится:

- Ручка

- Несколько чистых стикеров

- Кто-нибудь, умеющий имитировать чужой почерк

Если речь идет о распечатках с паролями, а не о рукописных стикерах, все еще проще — можно обойтись талантами принтера. Вооружившись этими нехитрыми инструментами, попробуйте на рабочем месте обучаемого заменить одну или несколько бумажек на поддельные — с похожими, но неправильными паролями. Останется лишь наблюдать с безопасного расстояния за тем, как бедолага пытается войти в свой аккаунт. Постарайтесь не смеяться слишком уж громко, чтобы не спугнуть жертву.

В идеале стоит оставить настоящие бумажки в таком месте, где подопытный их через некоторое время найдет, — иначе у него может сложиться превратное впечатление, что это был какой-то глюк системы или что-то в таком духе (тут многое зависит от общей сообразительности и памяти обучаемого). Ну и, конечно же, не забудьте посоветовать страдальцу хороший менеджер паролей в качестве правильного инструмента для хранения своих учетных данных.

Незаблокированные компьютеры

Еще одна опасная привычка — оставлять незаблокированным компьютер, когда куда-нибудь отлучаешься с рабочего места. Данная проблема, к сожалению, тоже совсем не редкость. К еще большему сожалению, контролировать этот вопрос на уровне всей компании крайне тяжело.

В отличие от проблемы с паролями на бумажках, здесь нет риска случайно слить какую-то важную информацию. Но вот в случае враждебного посетителя офиса угроза может быть не менее, а то и более серьезной. Для того чтобы заразить незаблокированный компьютер каким-нибудь вредоносным ПО, такому гостю не понадобится много времени. Но зато дальше возможна масса интересных вариантов: от банального промышленного шпионажа до маленькой, но очень неприятной эпидемии шифровальщика-вымогателя.

Бороться с беззаботными сотрудниками, не блокирующими компьютеры, довольно легко и даже во многом увлекательно. Что еще приятнее, для этого вам понадобятся только собственные быстрые и ловкие руки. Общая стратегия тут очень проста: дождитесь, пока коллега отлучится с рабочего места, и сделайте с его компьютером что-нибудь по-настоящему запоминающееся.

Есть несколько хорошо зарекомендовавших себя тактик. Наиболее эффектный вариант — что-нибудь написать от имени коллеги в рабочий чат или почту. Например, в общем чате от имени жертвы можно пообещать проставиться в баре после работы на весь отдел. Или написать пламенное письмо с признанием в любви. Как говорится, на вкус и цвет. Не сдерживайте свои творческие порывы, тут чем креативнее — тем лучше (но постарайтесь не перегнуть палку и избежать серьезных конфликтов).

Второй вариант — быстрый и несложный: на разблокированном компьютере найдите в Интернете какую-нибудь интересную картинку и поставьте в качестве обоев на рабочий стол обучаемого. Плюс данного варианта в том, что жертве будет сложно пропустить произошедшее, — демонстрация будет, так сказать, на весь экран. Правда, терапевтический эффект может быть несколько ниже из-за меньшей публичности мероприятия. Впрочем, если позволяет время, эти тактики можно комбинировать — они неплохо друг друга дополняют.

Чтобы жертва тренинга не попадала больше в неловкие ситуации и заодно не компрометировала безопасность компании, посоветуйте ей настроить автоматическую блокировку компьютера после небольшого времени бездействия. А также объясните, какую комбинацию клавиш использовать, чтобы одним движением руки мгновенно блокировать компьютер: для Windows это [Win] + [L], а для macOS — [Cmd] + [Ctrl] + [Q]. Можно сделать это с помощью стикера на экране компьютера.

Одинокие смартфоны

Оставленный без присмотра разблокированный смартфон — это тоже вполне себе ИБ-риск. Конечно, распространить через него трояна-шифровальщика по сети компании вряд ли удастся. Но получив к нему доступ, враждебно настроенный гость может почерпнуть нужные контакты и использовать их для кибератаки с применением социальной инженерии или подсадить на смартфон шпионское ПО. В общем, варианты есть, и среди них могут найтись очень неприятные и для организации, и лично для владельца смартфона.

В целом тут годятся те же способы обучения бдительности, что и в предыдущем тренинге: можно написать что-нибудь увлекательное в почту или в рабочие чаты, можно скачать красивую картинку и поставить в качестве обоев или на экран блокировки. Но есть и дополнительная тактика, которая позволит провернуть все максимально быстро: сфотографируйте на смартфон что-нибудь неожиданное. Например, себя или какого-нибудь общего коллегу в интересной позе (конечно, предварительно заручившись его согласием).

Как и в предыдущем пункте, по итогам тренинга посоветуйте обучаемому настроить автоматическую блокировку экрана после небольшого времени бездействия. Поскольку в случае смартфона для разблокировки не придется вводить длинный пароль, — достаточно приложить палец или показать смартфону свое лицо, — можно использовать совсем короткий промежуток, что-нибудь вроде 30-60 секунд.

Покинутые офисные пропуска

Еще одна не очень хорошая привычка — оставлять без присмотра пропуск. Для враждебного гостя валидный пропуск станет очень неплохой добычей и может быть впоследствии использован для проникновения в офис компании с целью получения физического доступа к корпоративным компьютерам или документам.

Отвадить безалаберного коллегу от этой опасной привычки можно следующим образом. Вам понадобится:

- Офисный принтер-сканер-копир

- Пластиковая карточка

- Ножницы

- Клей

- Немного усердия

Возьмите оставленный без присмотра пропуск, сделайте его бумажную копию, аккуратно вырежьте, приклейте на чистую пластиковую карточку и вставьте получившееся произведение искусства в бедж-холдер вместо настоящего пропуска. Настоящий пропуск лучше всего спрятать в таком месте, где жертва его сможет через некоторое время обнаружить.

В идеале после всего проделанного хорошо бы оказаться на проходной в тот момент, когда тренируемый будет пытаться через нее пройти, и наблюдать за тем, как он объясняет сотрудникам службы безопасности, кто он такой и что же приключилось с его пропуском.

Отметим, что в целом это довольно жестокий тренинг, который может привести к серьезному конфликту. Так что рекомендуем использовать его только как крайнее средство, если многократные словесные увещевания никак не помогли делу.

Доверьте дело профессионалам

Разумеется, описанные выше методики не могут стать полноценной заменой тренингов по информационной безопасности — хотя бы потому, что они покрывают лишь небольшую часть потенциальных угроз. Однако если бюджета нет и не предвидится, то для начала может хватить и этого.

В идеале же их следует использовать как приманку для внедрения первоначального интереса сотрудников к информационной безопасности, а также для закрепления материала, полученного на полноценных тренингах. Если вам интересно узнать об этом больше, то рекомендуем изучить наш сервис Kaspersky Automated Security Awareness Platform.

осведомленность

осведомленность

Советы

Советы