Социальная инженерия, иногда называемая наукой и искусством взлома человеческого сознания, становится все более популярной в связи с повышением роли социальных сетей, электронной почты или других видов онлайн-коммуникации в нашей жизни. В сфере информационной безопасности данный термин широко используется для обозначения ряда техник, используемых киберпреступниками. Последние имеют своей целью выманивание конфиденциальной информации у жертв либо побуждают жертв к совершению действий, направленных на проникновение в систему в обход системы безопасности.

Даже сегодня, когда на рынке доступно огромное количество продуктов для обеспечения информационной безопасности, человек все еще владеет ключами от всех дверей. Будь то комбинация учетных данных (логин и пароль), номер кредитной карты или данные для доступа к онлайн-банку, самое слабое звено в системе обеспечения безопасности — это не технологии, а живые люди. Таким образом, если злоумышленники применяют к пользователям манипулятивные психологические техники, очень важно знать, какие приемы наиболее характерны в данной ситуации, а также понимать принцип их работы, чтобы избежать неприятностей.

Социальная инженерия — понятие совсем не новое, оно появилось давным-давно. Известными специалистами-практиками в этой науке стали, например, Кевин Митник и Фрэнк Абаньяле, которые на сегодняшний день являются ведущими консультантами по безопасности. Они живая иллюстрация того, что преступники могут превращаться в уважаемых экспертов. К примеру, тот же Фрэнк Абаньяле был одним из самых знаменитых и виртуозных мошенников: он умел создавать множество личностей, подделывать чеки и обманывать людей, вытягивая из них конфиденциальную информацию, необходимую для работы мошеннических схем. Если вы смотрели фильм «Поймай меня, если сможешь», вы имеете представление о том, на что способен специалист по социнженерии, если он имеет перед собой ясную цель. Вам просто следует помнить, что для получения от вас нужной информации социнженер может использовать различные мошеннические схемы, не ограничивающиеся приемами, связанными с технологиями или компьютерами, так что лучше пользователям с осторожностью относиться к подозрительным действиям, даже если они кажутся обычными. Классическим приемом, например, является выманивание пароля в телефонном звонке. Кажется, что никто в здравом уме не сообщит свой пароль постороннему, но звонок «с работы» в 9 утра в воскресенье, требующий приехать для какой-то мелочевой технической операции над вашим компьютером, несколько меняет дело. Когда «ваш администратор» предложит просто сказать ему пароль, чтобы он все сделал за вас, вы не только сообщите пароль, но и поблагодарите его за заботу! Ну, может, не лично вы, но примерно половина ваших коллег поступит так гарантированно.

Большинство киберпреступников не станут тратить время на осуществление технологически сложных приемов взлома, если необходимые сведения можно получить, используя навыки в области социнженерии. Более того, существует множество сайтов, где описаны принципы работы подобных техник и причины их успеха. Один из этих сайтов называется SocialEngineer.org, и он предлагает весьма полезную основу для теоретического изучения принципов социнженерии, дополняя ее большим количеством реальных примеров.

Мы используем речь каждый день, влияя на действия друг друга, хотя часто не замечаем этого. Но язык с точки зрения социнженерии имеет несколько недостатков, так как он связан с нашим субъективным восприятием фактов, при котором мы можем опустить некоторые части истории, исказить смысл или сделать некоторые обобщения. НЛП, или нейролингвистическое программирование, которое изначально было создано для лечебных целей, сегодня считается «мутировавшей» формой гипноза, используемой социнженерами как инструмент манипуляции жертвами и оказания на них влияния с целью побудить их выполнить действия, ведущие к успеху атаки. В результате данной тактики жертва может сообщить свой пароль, разгласить конфиденциальную информацию, отказаться от какой-либо меры обеспечения безопасности, то есть, может сделать все что угодно, чтобы убрать препятствия на пути злоумышленников.

Хотя связь между психологией и хакингом кажется чересчур натянутой, на самом деле онлайн-атаки основаны на тех же принципах, которые лежат в основе «офлайнового» мошенничества. Принцип возвратности («если я окажу тебе услугу, ты окажешь услугу мне»), принцип социальной проверки (вы оцениваете свое поведение как правильное, если наблюдаете такое же поведение у большинства), преклонение перед авторитетами (проявление большей степени доверия к сотруднику полиции, врачу, сотруднику технической поддержки, кому-либо более «высокого ранга») — это универсальные для всех способы выстраивания общения в социуме и удовлетворения наших базовых социальных инстинктов. Социнженер знает, на какие кнопки нажимать, чтобы получить желаемый ответ, создавая контекст (канву) для формирования правдоподобной легенды, которая смогла бы создать ощущение срочности. Для опытных специалистов в сфере социнженерии не составит труда обойти рациональное мышление человека, и им понадобится только доля секунды, чтобы добиться преимущества и получить от жертвы необходимые данные.

Однако в данной статье мы в большей степени обратим внимание на различные техники, используемые онлайн-мошенниками для незаконного получения информации и прибыли от жертв, которые «хотели как лучше». Как мы уже упомянули, принципы, используемые для мошеннических схем в Интернете, похожи на те, которые используются в реальной жизни, но так как Интернет — это огромная машина распространения информации, одно фишинговое сообщение может быть отправлено миллионам получателей в течение самого короткого времени. То есть в таких условиях данный тип атак может превратиться в беспроигрышную лотерею: даже если только небольшая часть от общего числа потенциальных жертв попадется на удочку, это все равно означает огромную прибыль для организации или человека, стоящего за атакой.

Сегодня одним из самых распространенных методов получения конфиденциальной информации является фишинг (термин образован от игры слов password harvesting fishing — «ловля паролей»). Фишинг можно охарактеризовать как тип компьютерного мошенничества, который использует принципы социальной инженерии с целью получения от жертвы конфиденциальной информации. Киберпреступники обычно осуществляют свои действия при помощи электронной почты, сервисов мгновенных сообщений или SMS, посылая фишинговое сообщение, в котором напрямую просят пользователя предоставить информацию (путем ввода учетных данных в поля сайта-подделки, скачивания вредоносного ПО при нажатии ссылки и т.д.), благодаря чему злоумышленники получают желаемое при полном неведении со стороны жертвы.

Мы наблюдали процесс развития вредоносного ПО, который во многом использовал принципы социнженерии. Раньше факт заражения компьютера вирусом был весьма очевиден: пользователь видел странные сообщения, иконки, картинки — одним словом, все, что обнаруживало участие злоумышленника. Сегодня нас уже не удивляют примеры вредоносного ПО, которое получает доступ к системам жертв путем применения трюков, характерных для социнженерии, и остается невидимым для пользователя до того момента, как выполнит свою задачу. Бесконечная игра в кошки-мышки между хакерами и компаниями, создающими средства информационной безопасности, подтверждает: образование и информирование — это ключевой защитный механизм, необходимый для пользователей. Они должны следить за новостями и новыми веяниями в мире информационной безопасности, а также знать о ключевых тактиках мошенников.

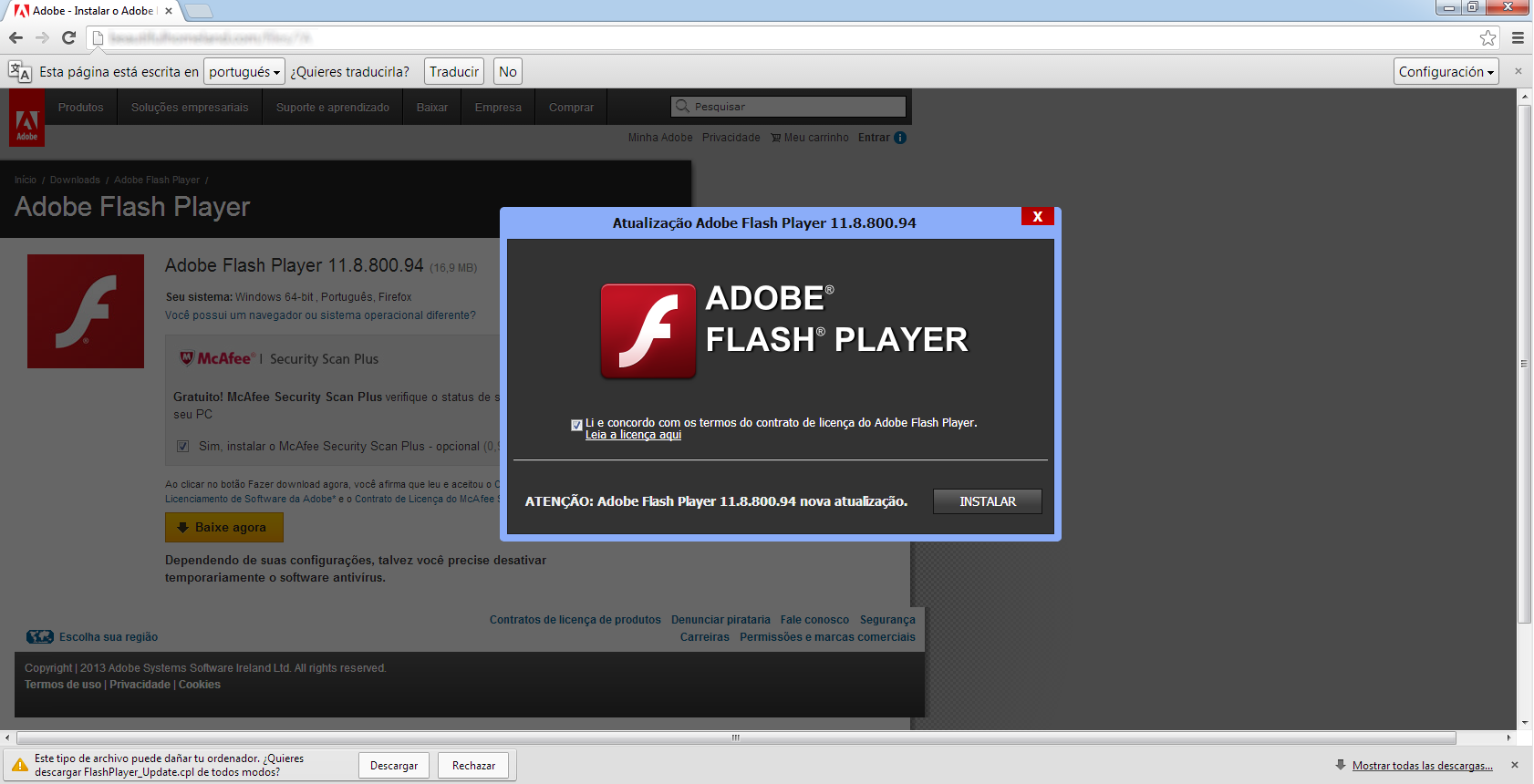

Множество интересных примеров взлома основаны на техниках социнженерии, которые, в свою очередь, помогают злоумышленникам доставить вредоносное ПО жертвам. Среди наиболее популярных — фальшивые обновления Flash Player и других популярных программ, вшитые в документ Word исполняемые файлы и многое другое.

Большинство описанных выше методов проведения атаки направлены на жителей Латинской Америки, так как технологические угрозы такого типа не до конца понятны или распространены в регионе, а если еще и принять во внимание, что большинство компьютеров работают с устаревшим ПО, это дает киберпреступникам отличную возможность заработать. Только недавно некоторые банки усилили меры обеспечения информационной безопасности для пользователей онлайн-банкинга, но до сих пор множество уязвимостей в системе безопасности способствуют успеху тактик социнженерии. Интересно, что многие особенности этого региона перекликаются с российскими, поэтому киберпреступники СНГ и Латинской Америки весьма активно обмениваются опытом и перенимают друг у друга удачные находки.

Популярны другие типы атак, которые даже не всегда попадают в категорию компьютерного мошенничества. Схема, известная как «виртуальное похищение«, использует практики социнженерии, а в качестве средства связи выступает телефон. Злоумышленники обычно звонят жертве и говорят, что член семьи был похищен и для его освобождения требуется незамедлительно заплатить выкуп. Преступник создает ощущение срочности и страха, жертва выполняет требования мошенника, даже не убедившись, на самом ли деле похищен кто-то из родственников. Похожая схема популярна при атаках на пожилых людей и может быть названа «виртуальной болезнью» — когда жертве звонят якобы из поликлиники, говорят, что в недавних анализах есть признаки опасного заболевания и нужно незамедлительно лечь на операцию для спасения жизни, разумеется, платную. После оплаты, конечно, никого не оперируют, потому что болезни никакой и не было.

В свете этого очень важно помнить, что любая публично доступная информация, появляющаяся в соцсетях («ВКонтакте», Instagram, Facebook, Twitter, Foursquare и так далее), может также помочь преступникам сложить два и два и понять, где вы находитесь, либо узнать некоторые персональные сведения. Направленная целевая фишинг-атака — это не столь частое явление, но, если вы готовы предоставлять ценную информацию, даже не задумываясь о предполагаемых последствиях, вы только облегчаете мошенникам задачу. Даже виш-листы на Amazon могут стать хорошим подспорьем для взлома при использовании тщательно отобранных трюков из арсенала социнженеров.

Как мы уже сказали, сегодня установка комплексного решения для обеспечения безопасности — это необходимость, особенно если вы пользуетесь Интернетом (весьма вероятно, что так оно и есть). Более того, ознакомление с новостями и тенденциями в мире онлайн-угроз и социальной инженерии поможет вам избежать атак такого типа (как онлайн, так и в реальной жизни). Помните, что все гаджеты и технологии защиты ничего не стоят, если вы не знаете, как их правильно использовать, и не осведомлены о том, на что способны злоумышленники. Технологии, которыми пользуются преступники, развиваются, и вам не следует отставать, поэтому немного параноидальности в наше время не повредит.

«Полиция не сможет защитить пользователей. Людям нужно быть более осведомленными и больше знать о таких вещах, как кража личности. Нужно быть немного умнее, немного сообразительнее… Нет ничего плохого в том, чтобы быть скептиком. Мы живем в такое время, что, если у вас легко украсть, кто-нибудь обязательно воспользуется возможностью», — говорит Фрэнк Уильям Абаньяле.

мошенничество

мошенничество

Советы

Советы