Киберпреступники учатся друг у друга. Например, зловред TeslaCrypt относится к довольно молодому семейству программ-вымогателей: первые образцы этого ПО были обнаружены в феврале 2015 года. Программа стала знаменита благодаря необычному способу монетизации: в отличие от других вымогателей, TeslaCrypt первого поколения шифровал не только документы, фотографии и видеозаписи, но и игровые файлы (например, сохранения или игровые профили). Однако из-за нескольких технических недостатков TeslaCrypt 1.0 ранних версий был не самым страшным шифровальщиком.

Создатели пытались пустить жертве пыль в глаза, похваляясь использованием непреодолимого алгоритма шифрования RSA-2048. На самом деле шифрование было совсем не таким суровым. Более того, в процессе шифрования троянец сохранял ключ в файле на диске, так что в теории пользователь мог обнаружить его и расшифровать файлы, прервав работу шифровальщика. При некотором везении ключ можно было восстановить даже после окончания работы зловреда — по крайней мере, в том случае, если соответствующая область диска не была перезаписана.

Но, как оказалось, авторы TeslaCrypt извлекли из ошибок нужный опыт. В последнюю версию шифровальщика-вымогателя, недавно обнаруженную исследователями «Лаборатории Касперского», были встроены несколько дополнительных функций, позволяющих предотвратить дешифровку украденных файлов и не дать обнаружить командные сервера зловреда.

Горе луковое: в Сети появилась новая версия трояна-вымогателя CTB-Locker — http://t.co/utkZ34PrVH

— Kaspersky (@Kaspersky_ru) January 29, 2015

Теперь TeslaCrypt использует алгоритмы эллиптической криптографии, которые в подобных целях впервые применили создатели другого печально известного вымогателя — CTB-Locker. Поменялся способ хранения ключей шифрования: теперь для этого используется системный регистр, а не отдельный файл на жестком диске.

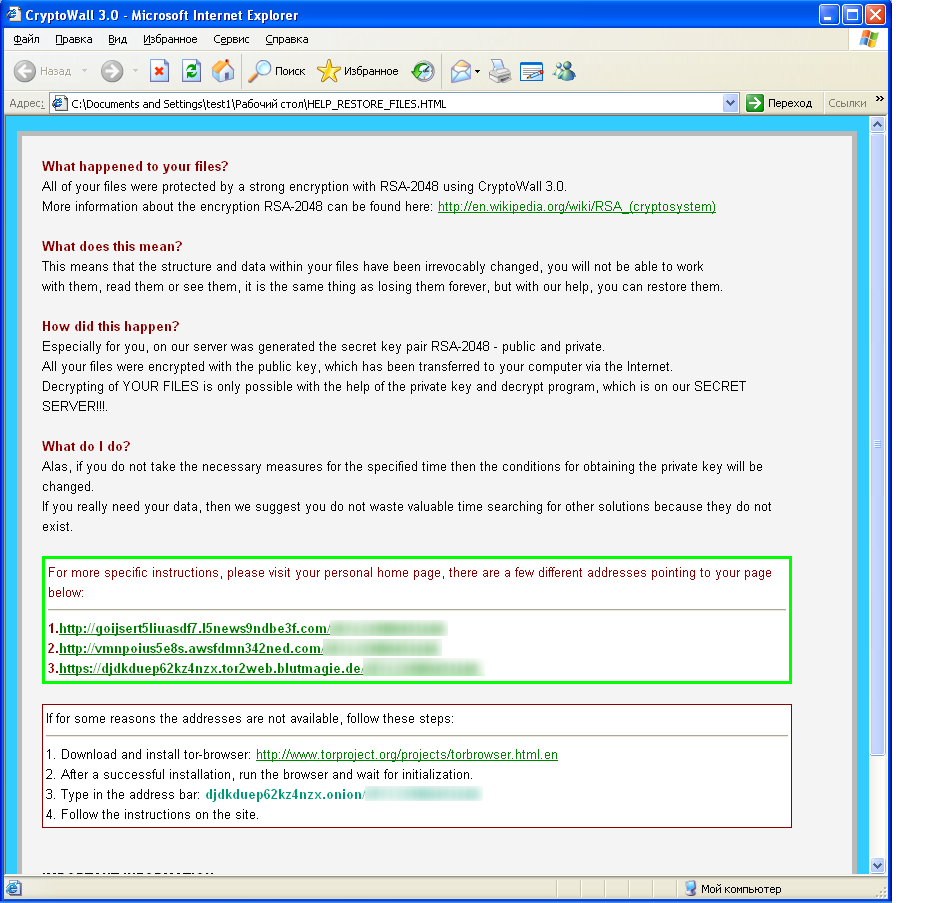

От рук создателей TeslaCrypt пострадала «интеллектуальная собственность» еще одной группы киберпреступников: дизайн веб-страницы, демонстрируемой жертвам вымогателей, полностью скопирован с аналогичной заглушки другого шифровальщика — CryptoWall. По сравнению с оригиналом поменялись только реквизиты для выплаты выкупа. А вот весь «продающий» текст авторы TeslaCrypt сохранили в исходном виде. Кстати, сумма выкупа за похищенные файлы довольно велика — около $500 по текущему курсу обмена биткойнов.

Обычно вымогатели семейства TeslaCrypt распространяются с помощью таких эксплойт-китов, как Angler, Sweet Orange и Nuclear. Данный метод работает следующим образом: когда жертва посещает инфицированный веб-ресурс, вредоносное ПО устанавливается в системе через уязвимости в браузере.

Новая версия #TeslaCrypt 2.0 — более сложная и опасная #ransomware #malware

Tweet

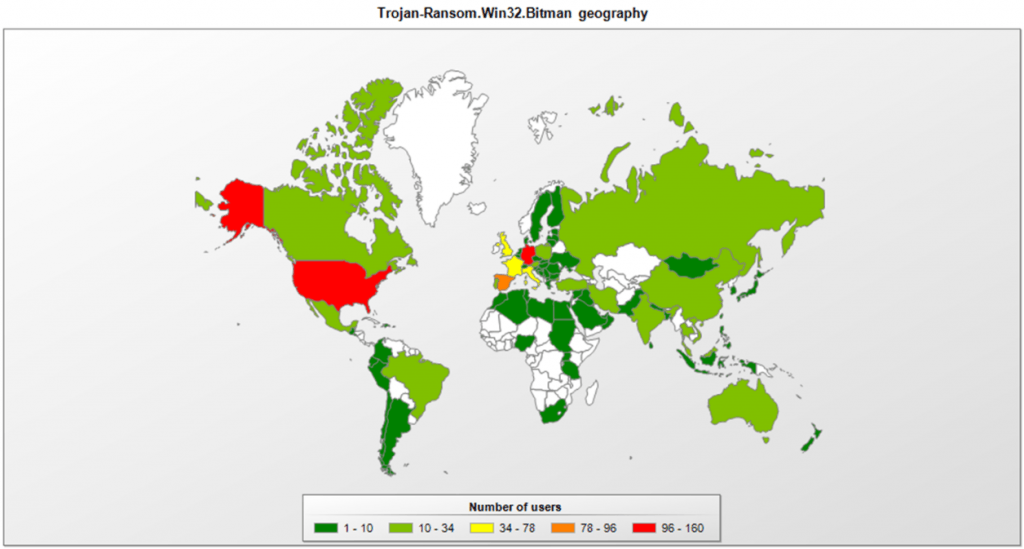

Больше всего от TeslaCrypt пострадали пользователи в США, Германии, Великобритании, Франции, Италии и Испании. Решения «Лаборатории Касперского» обнаруживают шифровальщики семейства TeslaCrypt, включая последнюю версию, и присваивают им имя Trojan-Ransom.Win32.Bitman. Так что наши пользователи в безопасности.

В список рекомендаций по защите от этого и других видов программ-вымогателей входят следующие меры:

- Регулярно создавайте резервные копии всех важных файлов. Физически отключайте носители с резервными копиями от основной системы сразу по окончании копирования. Это важно, так как TeslaCrypt и другие виды вымогателей умеют шифровать данные на подключенных дисках и в сетевых папках так же хорошо, как и на жестких дисках.

- Очень важно своевременно обновлять программное обеспечение, особенно браузер и плагины к нему. Это позволит защититься от эксплойт-китов, через которые происходит заражение.

- Если зловред все-таки доберется до вашей системы, лучше всего от него защитит новейшая версия защитного ПО с обновленными базами и включенными модулями безопасности.

Советы

Советы