Джейлбрейк в стихах: как поэзия помогает разговорить ИИ

Исследователи выяснили, что поэтическая форма промптов может существенно снижать эффективность защитных ограничений языковых моделей.

3639 постов

Исследователи выяснили, что поэтическая форма промптов может существенно снижать эффективность защитных ограничений языковых моделей.

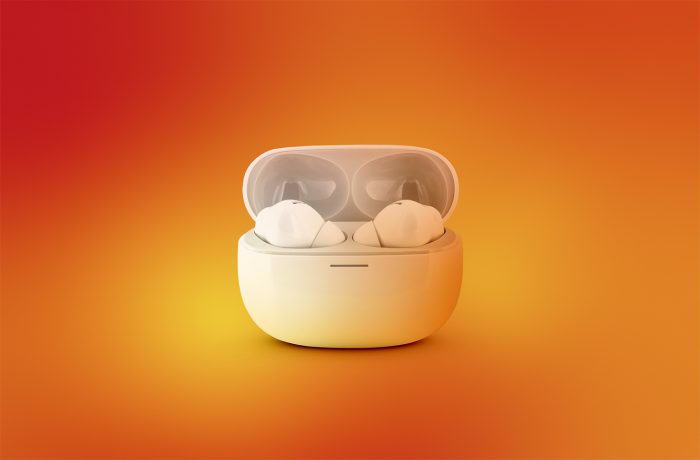

Разбираем атаку WhisperPair, позволяющую следить за жертвой через обычные Bluetooth-наушники.

В чем суть «Проблемы 2038», она же Unix Y2K, и как подготовить к ней ИТ-системы компании.

Кому доверять на рынке защитных решений? 14 крупных производителей сравнили по прозрачности, управлению безопасностью и подходам к обработке данных — и угадайте, кто в лидерах?!

Генеративный ИИ вывел техники секс-шантажа на новый уровень — теперь его жертвой может стать любой пользователь соцсетей. Как уберечь себя и близких?

Как преступники крадут деньги, пользуясь привычной функцией «приложите смартфон для оплаты».

Злоумышленники подделываются под ваш бренд, чтобы атаковать клиентов, партнеров и сотрудников. Как обнаружить и остановить атаку клонов?

Злоумышленники рассылают зловред, устанавливающий в систему жертвы стилер и маскирующий свою активность в сетевых и системных логах.

Наши приложения для Android недоступны в Google Play. Рассказываем альтернативные способы загрузки, установки и обновления.

Семь новогодних кибербез-обещаний, которые вам обязательно надо сдержать.

Мы обнаружили новый инфостилер Stealka, маскирующийся под пиратские программы и моды для игр. Он крадет данные из браузеров, локальных приложений и криптокошельков.

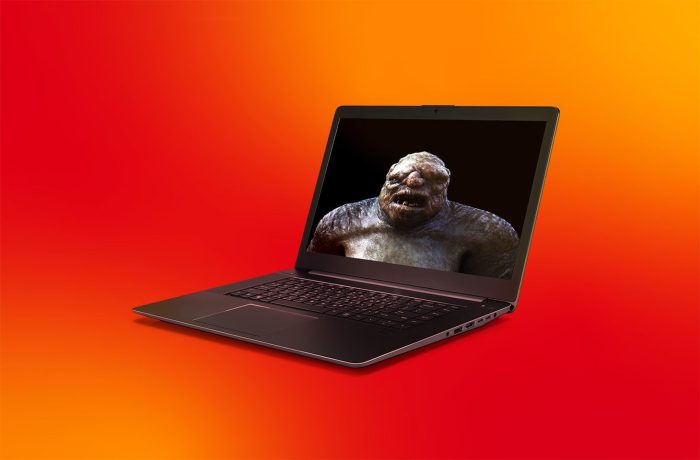

Эксперты GReAT обнаружили новую целевую кампанию APT-группы «Форумный тролль».

Идем по горячим следам фишинговой атаки и поэтапно разбираемся, что дальше происходит с украденными данными пользователей.

Разбираемся в новой мошеннической схеме с использованием мини-приложений в Telegram и рассказываем, как не попасться на удочку мошенникам.

Караоке-комнаты и гинекологическая клиника — это лишь некоторые из десятков тысяч мест, где обнаружились взломанные IP-камеры в Южной Корее. Рассказываем, как не стать героем чужого эротического кино.

Как устранить угрозу, которую несут организации бесхозные серверы и сервисы, устаревшие библиотеки и небезопасные API.

Как автоматизация превращает легитимные инструменты в канал доставки вредоносного ПО.

Новые ClickFix-атаки, распространяющие инфостилер для macOS, размещают вредоносные инструкции на официальном сайте ChatGPT, злоупотребляя функцией «Поделиться чатом» в чат-боте.

От чего нужно защищать современные встраиваемые устройства и чем может помочь обновленный Kaspersky Embedded Systems Security.

Миллионы сайтов, построенных на базе React и Next.js, содержат простую в эксплуатации уязвимость, приводящую к полному захвату сервера. Как проверить свой сервер и защитить веб-активы?

Злоумышленники атакуют сотрудников компаний, рассылая вредоносные письма с тематикой годовых премий.