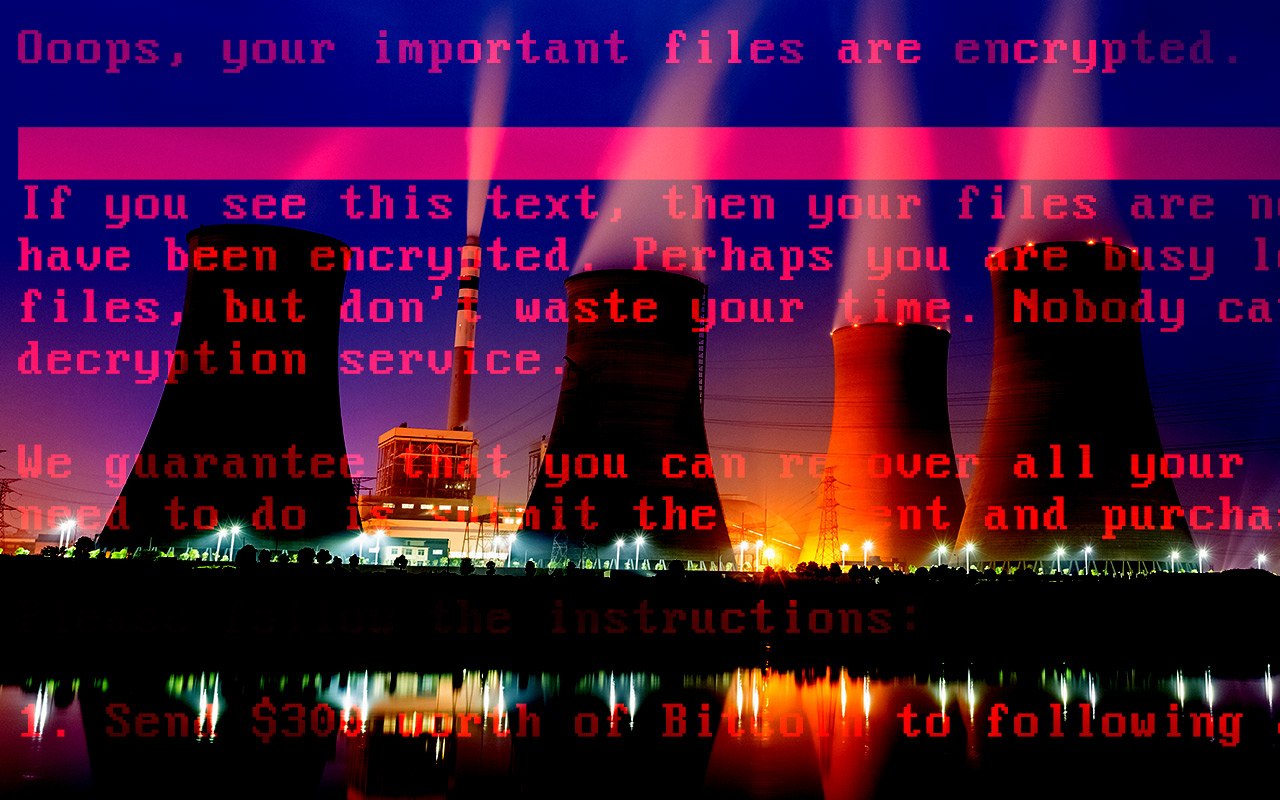

В данный момент продолжается масштабная эпидемия шифровальщика, которого наши аналитики окрестили ExPetr (хотя в сообщениях в Сети его называют и другими именами: Petya, PetrWrap, NotPetya). Основное отличие от аналогичной эпидемии WannaCry заключается в том, что на этот раз злоумышленники выбирали свои жертвы тщательнее: целью атаки стал преимущественно бизнес.

Самое неприятное, что среди жертв в этот раз оказалось еще больше объектов критической инфраструктуры, чем в случае WannaCry. В частности, проблемы испытывал аэропорт «Борисполь». Но особенно тревожная новость пришла из Чернобыля: на печально известной атомной электростанции от шифровальщика пострадала система мониторинга радиационной обстановки.

Почему шифровальщики продолжают заражать критически важные системы? В первую очередь, потому что эти системы напрямую связаны с офисными сетями, а нередко и сами имеют прямой выход в интернет.

Что делать

По сути, как и в случае с WannaCry, мы имеем две разные проблемы: первичное проникновение зловреда в инфраструктуру компании и распространение его внутри сети. Соответственно, и решать эти проблемы следует по-разному.

Первичное проникновение

На данный момент наши эксперты видят несколько векторов распространения зловреда. В том числе использовались взломанные и зараженные сайты, при заходе на которые пользователи автоматически получали вредоносный файл, замаскированный под системное обновление. Также для распространения инфекции использовалась система автоматического обновления некоторых сторонних программ — в частности, программы для банковской отчетности M.E.Doc. Иными словами, предугадать, как именно злоумышленники попытаются добраться до вас, нельзя. А следовательно, для защиты от проникновения зловреда в вашу инфраструктуру мы можем дать следующие рекомендации:

- Обучайте ваших сотрудников не открывать подозрительные вложения в письмах и подозрительные ссылки (полезно в любом случае);

- Установите на все устройства, имеющие доступ к сети, современные и защитные решения, обязательно включающие поведенческие механизмы обнаружения;

- Не отключайте критически важные компоненты этих решений (в случае с продуктами «Лаборатории Касперского» это инструмент связи с облачными сервисами Kaspersky Security Network и компонент мониторинга активности (System Watcher).

- Регулярно обновляйте защитные решения.

- Используйте средства управления и мониторинга защитных решений из единой точки — не позволяйте сотрудникам перенастраивать их по своему разумению.

В качестве дополнительного уровня вашей защиты (если вы не используете продукты «Лаборатории Касперского») вы можете установить бесплатное приложение Kaspersky Anti-Ransomware Tool, совместимое с большинством решений других вендоров.

Распространение по сети

В отличие от WannaCry, утвердившись на одной из машин, ExPetr расползается по локальной сети гораздо эффективнее, так как обладает расширенным набором инструментов для этого. Во-первых, он использует как минимум два эксплойта — модифицированный EternalBlue (применявшийся в немодифицированном виде в WannaCry) и EternalRomance (еще один эксплойт, работающий через TCP-порт 445). Во-вторых, заразив машину, пользователь которой имеет права администратора, зловред может распространяться через технологию Windows Management Instrumentation (WMI) или же при помощи утилиты для удаленного управления компьютером PsExec. Чтобы избежать распространения заразы (особенно по системам критической инфраструктуры), следует:

- Изолировать машины, которые регулярно выходят в интернет, в отдельный сегмент;

- Разделить оставшуюся сеть на подсети (или виртуальные подсети), с ограниченной связью (оставить возможность связи только там, где это необходимо в связи с технологической необходимостью);

- Промышленным предприятиям имеет смысл ознакомиться с уроками, которые эксперты Kaspersky Lab ICS CERT извлекли из атаки WannaCry;

- Своевременно устанавливать все обновления безопасности Windows. В особенности MS17-010, который закрывает уязвимости, эксплуатируемые EternalBlue и EternalRomance;

- Регулярно делать резервные копии важной информации;

- Изолировать серверы, на которых хранятся резервные копии, от остальной сети (по крайней мере не использовать подключение к удаленным дискам);

- Запретить всем программам исполнение файла perfc.dat (при помощи компонента контроля запуска программ из нашего решения Kaspersky Endpoint Security или же системной утилиты Windows AppLocker);

- В случае если в вашей инфраструктуре много встроенных систем, имеет смысл применять специализированные защитные решения, такие как Kaspersky Embedded Systems Security;

- В качестве дополнительной меры предосторожности, имеет смысл на тех системах, где это возможно (редко модифицируемые и сервисные ПК), настроить режим запрета по умолчанию Default Deny (в частности, это можно сделать при помощи компонента «Контроль активности программ» нашего решения Kaspersky Endpoint Security для бизнеса).

И в целом мы настоятельно рекомендуем не пренебрегать многоуровневой системой защиты, которая могла бы взять на себя автоматическое обновление программ (в том числе и операционной системы), содержала бы в себе компонент для защиты от шифровальщиков-вымогателей и следила бы за всеми процессами в операционной системе.

Платить или не платить?

Как правило, мы не рекомендуем платить выкуп, но допускаем, что бывают ситуации, когда у вас просто нет другого выхода. Но не сейчас. В случае если ваши данные уже пострадали от ExPetr, платить не надо ни при каких условиях.

Наши аналитики установили, что злоумышленники в принципе не предусмотрели сохранение идентификатора заражения, без которого невозможно получить ключ для расшифровки данных. Короче говоря, киберпреступники не имеют возможности расшифровать вашу информацию – заплатите вы им или нет.

угрозы

угрозы

Советы

Советы