Автоматическая защита от эксплойтов (AEP)

Технология автоматической защиты от эксплойтов (AEP) разработана для борьбы с вредоносными программами, которые эксплуатируют уязвимости программного обеспечения. Технология обеспечивает дополнительный уровень защиты для наиболее часто атакуемых программ и технологий путём эффективного и неинтрузивного выявления и блокирования как известных, так и неизвестных эксплойтов. AEP является одной из важнейших компонент системы детектирования угроз на основе поведения, созданной в «Лаборатории Касперского».

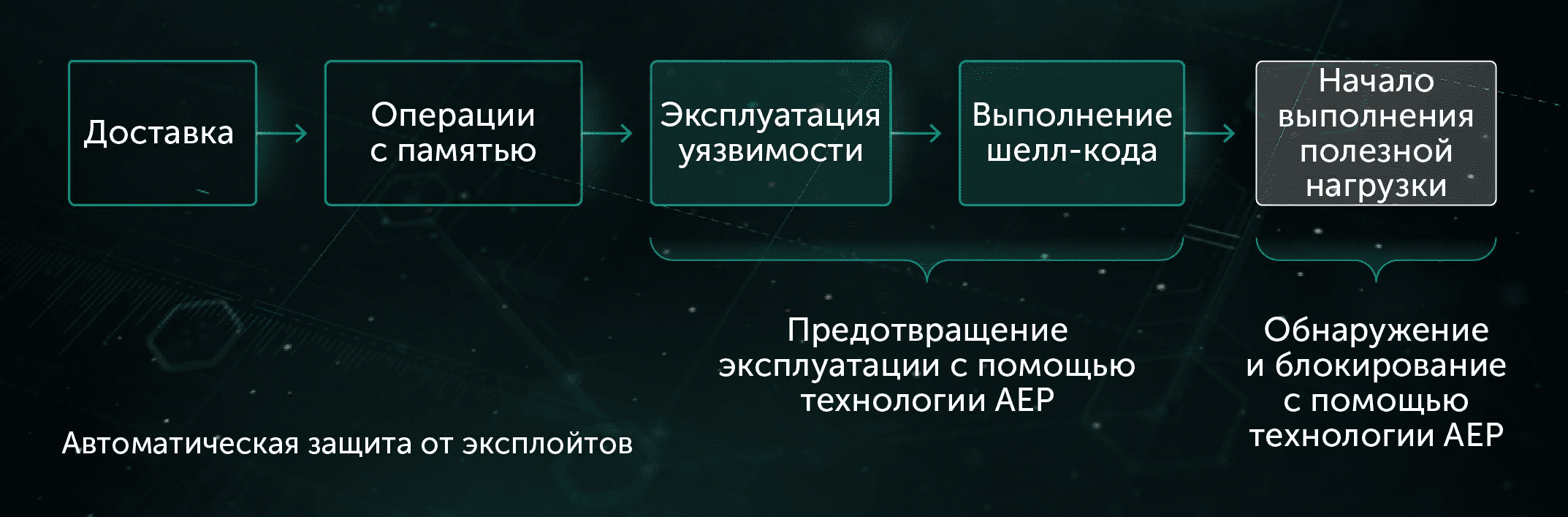

Цепочка атаки эксплойта состоит из нескольких стадий. Например, веб-эксплойты часто используют атаки «drive-by download» (заражение путём скрытой загрузки). Заражение начинается, когда жертва посещает взломанный веб-сайт, в который внедрен вредоносный JS-код. После ряда проверок жертву перенаправляют на целевую страницу с размещенным эксплойтом для Flash, Silverlight, Java или веб-браузера. С другой стороны, для уязвимостей Microsoft Office или Adobe Reader изначальным вектором заражения может быть фишинговое сообщение электронной почты или вредоносное вложение.

Завершив этап доставки, злоумышленник использует одну или несколько уязвимостей для получения контроля над потоком выполнения процесса и переходит к этапу эксплуатации. Из-за интегрированных в операционную систему механизмов снижения рисков, непосредственное выполнение произвольного кода часто оказывается невозможно. Поэтому злоумышленник должен сперва обойти эти механизмы. Успешное внедрение делает возможным выполнение шелл-кода, благодаря чему становится возможно выполнение произвольного кода злоумышленника (полезной нагрузки). Атакующий код может быть загружен в виде файла, либо загружен и выполнен непосредственно в системной памяти.

Независимо от того, как были реализованы начальные шаги, конечной целью злоумышленника является запуск полезной нагрузки и начало вредоносной деятельности. Запуск другого приложения или потока выполнения может быть очень подозрительным, особенно если известно, что выполняемое приложение не обладает таким функционалом. Модуль Автоматической защиты от эксплойтов отслеживает такие действия и приостанавливает поток выполнения приложения, дополнительно анализируя, являются ли предпринятые действия разрешенными или нет. Действия программы, которые предшествовали запуску подозрительного кода (изменения в определенных областях памяти), а также источник попытки запуска кода, используются для определения того, было ли действие вызвано эксплойтом.

Помимо этого, технология AEP также включает защитные механизмы против большинства методов атак, которые применяются в эксплойтах, включая DLL Hijacking, Reflective Dll Injection, Heap Spray Allocation,Stack Pivot и др. Эти дополнительные индикаторы поведения поставляются из системы поведенческого анализа (Behavior Detection), что позволяет модулю AEP блокировать выполнение атакующего кода с высокой надёжностью.