Защита на основе анализа поведения

Обнаружение угроз на основе анализа поведения является частью многоуровневого подхода к защите нового поколения, разработанной в «Лаборатории Касперского». Это один из самых эффективных способов защиты от продвинутых угроз, таких как бесфайловые вредоносные программы, программы-вымогатели и вредоносные программы, использующие уязвимости нулевого дня.

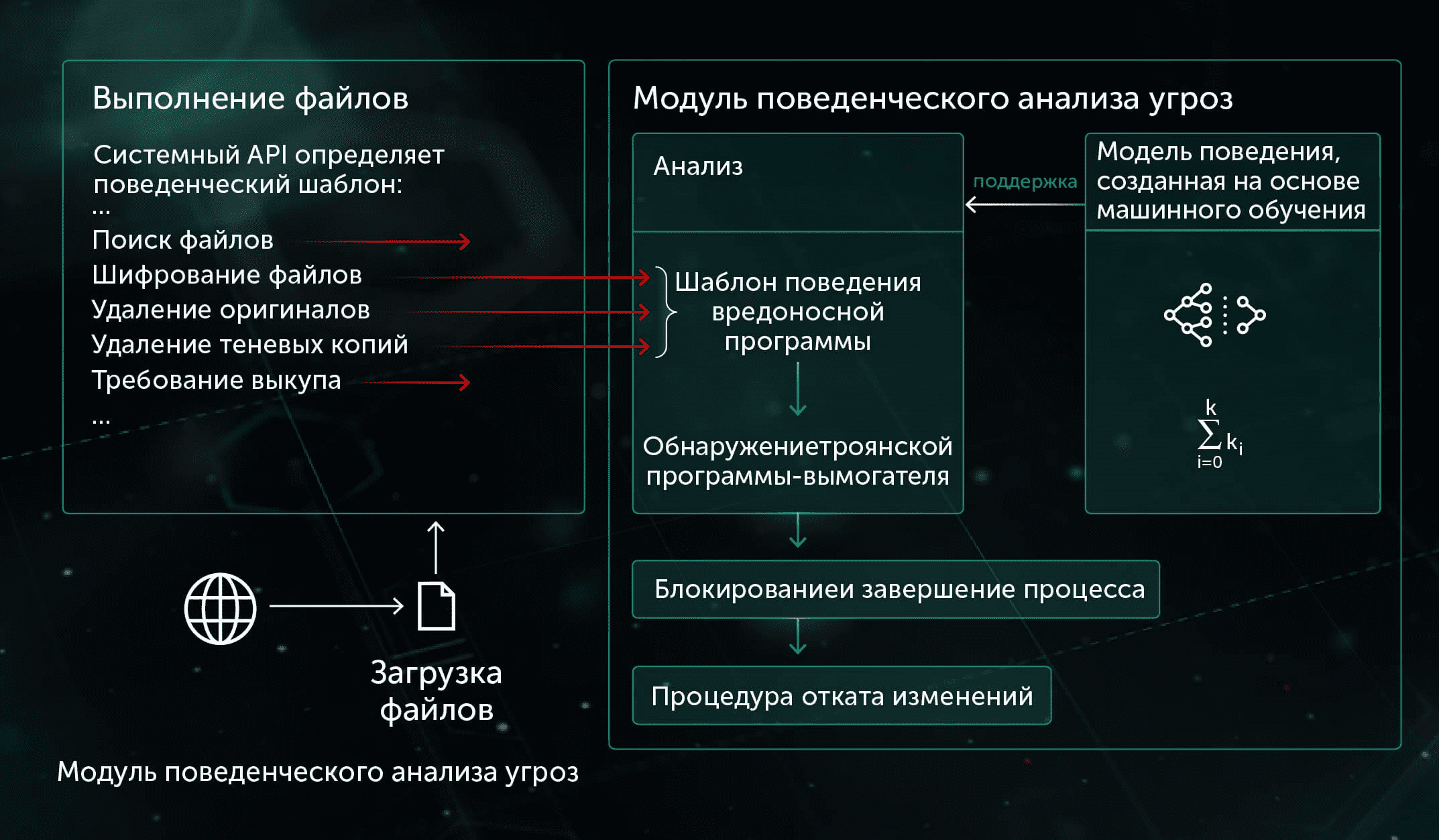

Следующие технологии защиты включены в новый модуль поведенческого анализа угроз (TBE), разработанный «Лабораторией Касперского»:

- Детектирование на основе поведения

- Автоматическая защита от эксплойтов (AEP)

- Система восстановления (откат изменений, вызванных вредоносной программой)

- Защита от блокировщиков

На практике злоумышленники маскируют вредоносный код для того, чтобы обойти статические методы обнаружения и эмуляцию защитными продуктами. Например, только что написанный код программы-вымогателя обрабатывается специальной программой-упаковщиком с функцией анти-эмуляции. Попытки проверить такой замаскированный код до запуска с помощью Проверки по требованию или Проверки при доступе не выявят вредоносной программы, а значит, цель злоумышленников будет достигнута.

Однако в случае запуска программы модуль поведенческого анализа (TBE) изучит действия программы в режиме реального времени — и выявит её вредоносный характер. После этого остаётся только отправить предупреждение, блокировать процесс и откатить вызванные им изменения.

Например, хорошо упакованная программа-вымогатель, которая описана выше, может попытаться осуществить следующие действия:

- Найти важные файлы в целевой системе

- Зашифровать важные файлы

- Удалить оригиналы файлов

- Удалить теневые копии

Этой информации достаточно для классификации зловредного поведения независимо от использованного упаковщика или техники препятствования эмуляции.

Использование модуля поведенческого анализа угроз, в котором работают и эвристический анализ поведения, и модели на основе машинного обучения, делает систему безопасности устойчивой не только к техникам обхода статического анализа, но и к модификациям поведения программы.

Анализируя поведение процесса, важно как можно более оперативно выявить вредоносную активность, что в сочетании с качественным механизмом отката изменений позволит предотвратить безвозвратную утрату пользовательских данных. Процедура отката защищает различные объекты, такие как файлы, ключи реестра, задачи и т. п. Возвращаясь к вышеописанному примеру, давайте предположим, что ещё до выполнения вредоносных действий программа-вымогатель добавила себя в автозапуск (например, используя реестр). После выявления угрозы механизм отката изменений должен проанализировать поведенческий поток и не только восстановить данные пользователя, но и удалить созданный ключ реестра.

В некоторых случаях поведенческий анализ становится единственным средством защиты от таких угроз, как бесфайловые вредоносные программы. Допустим, во время интернет-серфинга пользователь попал на сайт с эксплойтом браузера типа «drive-by» (попутная загрузка). После успешной эксплуатации уязвимости браузера вредоносный код внедряется и выполняется в контексте браузера. Основная цель вредоносного кода – использовать для сохранения реестр или подписки WMI, поэтому внедрение завершается без каких-либо объектов для статического сканирования. Тем не менее, система детектирования на основе поведения анализирует поведение потока веб-браузера, уведомляет о вредоносной активности и блокирует её.

Применение моделей на основе машинного обучения помогает модулю поведенческого анализа выявлять на защищаемых рабочих местах ранее неизвестные сценарии поведения вредоносных программ, в дополнение к уже известным поведенческим эвристикам. Собранные из разных источников системные события передаются модели на основе машинного обучения, которая принимает решение о том, является ли рассматриваемый паттерн событий вредоносным. Даже если он не признан вредоносным, результат, полученный системой на основе машинного обучения, используется эвристическим анализатором поведения, который, в свою очередь, также может уведомить об обнаружении вредоносной программы.

Система детектирования на основе анализа поведения также включает механизм Защиты памяти. Он защищает критически важные системные процессы, такие как lsass.exe, и позволяет предотвратить кражу учетных данных пользователей, вызванную действиями таких вредоносных программ, как mimikatz.