ОПРЕДЕЛЕНИЕ ВИРУСА

Тип вируса: вирус / баг / вредоносное ПО

Другое название: CVE-2014-6271

Что такое уязвимость «Bash»?

Уязвимость «Bash», также известная как Shellshock, представляет серьезную угрозу для всех пользователей.

Злоумышленник эксплуатирует уязвимость в командной оболочке Bash, используемой в Linux и Mac OS X по умолчанию, для получения полного контроля над системой.

Злоумышленник может просто выполнять команды системного уровня с такими же привилегиями, как и затронутые сервисы.

Уязвимость позволяет атакующей стороне удаленно прикрепить к переменной вредоносный файл, который выполняется при вызове командного интерпретатора Bash.

В большинстве случаев злоумышленники удаленно атаковали веб-серверы, на которых размещены CGI-скрипты, написанные в Bash.

В настоящее время уязвимость уже была использована киберпреступниками: уязвимые веб-серверы заражались вредоносным ПО, а также проводились хакерские атаки.

Аналитики «Лаборатории Касперского» постоянно обнаруживают новые вредоносные образцы и случаи заражения с использованием данной уязвимости.

Дополнительная информация об этом вредоносном ПО будет опубликована в ближайшее время.

Уязвимость интерпретатора командной оболочки bash позволяющая атакующей стороне добавлять команды системного уровня к переменным среды bash.

Как эксплуатируется уязвимость «Bash»?

CGI-скрипт, размещенный на веб-сервере, автоматически читает определенные переменные среды, такие как IP-адрес, версия браузера и информация о локальной системе.

Теперь представьте себе, что есть возможность не только передать эту обычную системную информацию CGI-скрипту, но и поручить скрипту выполнение команд системного уровня.

Это означает, что как только происходит обращение к CGI-скрипту, он считывает переменные вашей среды – без всякой регистрации на веб-сервере. Если переменные среды содержат строку эксплойта, скрипт также выполнит указанную вами команду.

В чем уникальность этой уязвимости?

- Данную уязвимость крайне легко эксплуатировать,

- Что приводит к крайне тяжелым последствиям

- Это касается любого ПО, использующего интерпретатор bash

В данный момент аналитики выясняют, затронуты ли в связи с этой уязвимостью другие интерпретаторы – PHP, JSP, Python и Perl.

В зависимости от того, как написан код, интерпретатор в некоторых случаях может использовать bash для выполнения ряда функций. В связи с этим, эксплуатация уязвимости CVE-2014-6271 может быть осуществлена через другие интерпретаторы.

Эксплуатация уязвимости имеет серьезные последствия в силу того, что CGI-скрипты широко используются на многих устройствах: роутерах, бытовых устройствах и беспроводных точках доступа. Все они также уязвимы, причем закрыть уязвимость на них зачастую достаточно сложно.

Как проверить, есть ли уязвимость в моей системе?

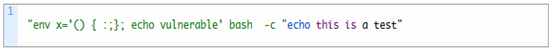

Проще всего проверить систему на наличие уязвимости следующим образом: открыть на вашей системе командную оболочку bash и выполнить следующую команду:

Если оболочка возвращает строку «vulnerable», систему нужно обновить.

Red Hat содержит ссылки на этап диагностики, в ходе которого пользователи смогут тестировать уязвимые версии Bash - см. https://access.redhat.com/articles/1200223

Можно также просмотреть ваши HTTP-журналы и проверить, нет ли в них записей о подозрительной активности, например такой:

Существуют также некоторые патчи для среды bash, которые протоколируют каждую команду, передаваемую bash-интерпретатору, что позволяет проследить, не был ли ваш компьютер атакован. Они не защитят вас от атаки, использующей данную уязвимость, но отразят в журнале действия атакующей стороны в вашей системе.

Как решить проблему?

В первую очередь нужно обновить версию среды bash. Патчи для этой уязвимости доступны в различных дистрибутивах Linux. И пусть на сегодняшний день не все патчи показали себя стопроцентно эффективными, начать следует именно с их установки.

Если вы используете любую систему обнаружения и/или предотвращения вторжений, также рекомендуется добавить/загрузить сигнатуру для данной угрозы.

Опубликовано множество публичных правил. Наконец, проверьте конфигурацию вашего веб-сервера. Если имеются неиспользуемые CGI-скрипты, рассмотрите возможность их отключения.

Статьи и ссылки по теме:

- Киберпреступность

- Что такое Adware?

- Что такое троянская программа?

- Компьютерные вирусы и вредоносное ПО

- Спам и фишинг

- Программы-вымогатели и кибершантаж

- Угрозы для компьютеров Mac

- Выбор антивирусного решения