Об этом эксперты Kaspersky GReAT рассказали на Security Analyst Summit 2025 в Таиланде

Эксперты Kaspersky GReAT рассказали о новых сложных целевых атаках группы BlueNoroff в рамках Security Analyst Summit 2025 в Таиланде. Вредоносные кампании GhostCall и GhostHire зафиксированы с апреля 2025 года, мишени — криптовалютные организации и Web3-организации в Индии, Турции, Австралии и других странах Европы и Азии. Эти атаки затрагивают в первую очередь устройства на macOS и Windows и управляются через единую инфраструктуру.

BlueNoroff, часть группы

Lazarus, продолжает расширять кампанию SnatchCrypto. Она нацелена на

организации, которые работают с криптовалютами, смарт-контрактами, сервисами

DeFi (децентрализованные финансы), блокчейном и финтех-индустрией. В GhostCall

и GhostHire для компрометации разработчиков и руководителей блокчейн-проектов применяются

новые методы проникновения и специализированное вредоносное ПО.

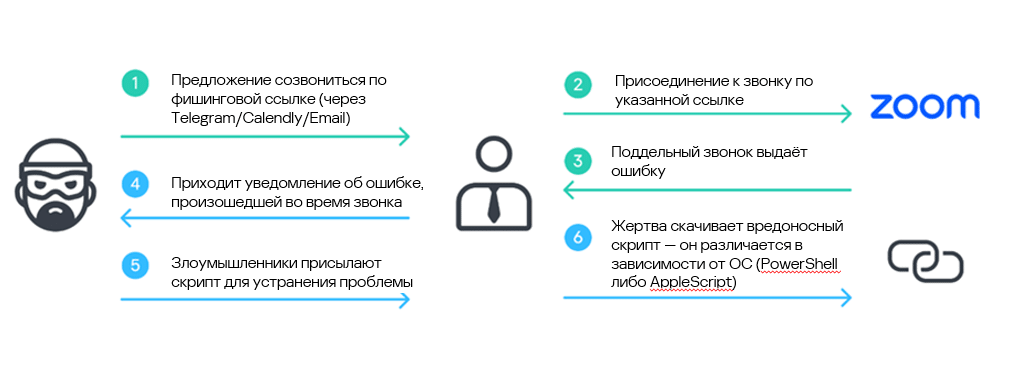

Особенности кампании GhostCall. Она направлена на устройства, работающие на macOS, и начинается со сложной персонализированной атаки с использованием методов социальной инженерии. Злоумышленники связываются с жертвами через Telegram, выдавая себя за венчурных инвесторов. В некоторых случаях они используют взломанные учётные записи реальных предпринимателей и основателей стартапов. Жертв приглашают на поддельные встречи по инвестициям на фишинговых сайтах, имитирующих Zoom или Microsoft Teams. В ходе таких встреч им предлагается якобы обновить клиентское приложение для устранения проблемы со звуком. На самом деле это действие приводит к загрузке вредоносного скрипта и заражению устройства вредоносным ПО.

«Кампания была построена на тщательно спланированном обмане. Злоумышленники включали во время инсценированных встреч видео, записанные с участием предыдущих жертв, чтобы они были похожи на реальный созвон. Таким образом они манипулировали новыми потенциальными жертвами. Собранные данные применялись не только против первоначальной жертвы, но и в атаках на цепочку поставок. Атакующие использовали установленные доверительные отношения для компрометации более широкого круга организаций и пользователей», — рассказывает Соджун Рю (Sojun Ryu), эксперт Kaspersky GReAT.

Злоумышленники распространяли новые зловреды, в том числе программы для кражи криптовалюты, секретных данных, учётных данных браузера и Telegram, через семь многоэтапных цепочек, четыре из которых ранее не встречались.

Цепочка

развития кампании GhostCall

Цепочка

развития кампании GhostCall

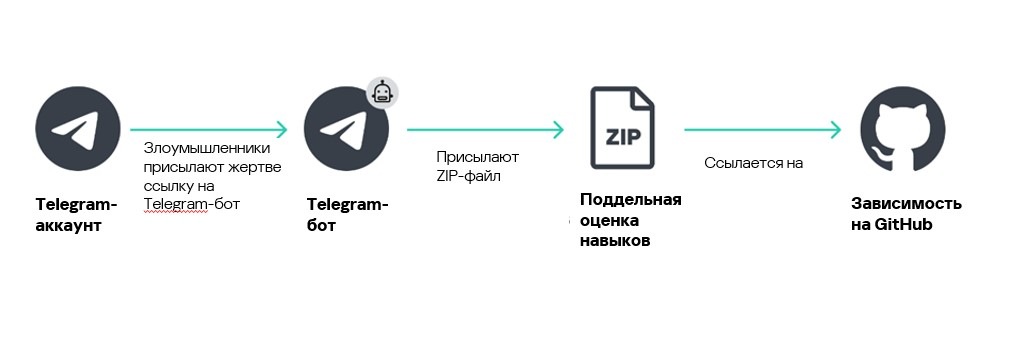

Особенности кампании GhostHire. В ней атакам подвергаются блокчейн-разработчики. Злоумышленники входят к ним в доверие под видом рекрутеров. Жертв обманом (под видом теста на оценку навыков) вынуждают скачать и запустить репозиторий с GitHub, внутри него скрывается вредоносное ПО. У кампаний GhostHire и GhostCall общая инфраструктура и инструменты, но в GhostHire злоумышленники используют не видеозвонки, а поддельные объявления о найме. Если жертва подключается к Telegram-боту, ссылка на который указана в объявлении, она получает ZIP-файл или ссылку на GitHub. Злоумышленники искусственно подстёгивают разработчика быстрее открыть полученные файлы, давая мало времени для выполнения задания. Но, если это сделать, на устройство будет установлена вредоносная программа.

Цепочка

развития кампании GhostHire

Цепочка

развития кампании GhostHire

Использование генеративного ИИ позволяет BlueNoroff ускорить разработку вредоносного ПО и усовершенствовать свои техники атак. Злоумышленники внедрили новые языки программирования и добавили дополнительные функции, что усложнило процесс обнаружения и анализа. Это даёт им возможность расширить область деятельности, увеличивая сложность и масштаб атак.

«В отличие от предыдущих кампаний, на этот раз атакующие не просто крадут криптовалюту и учётные данные браузера. Генеративный ИИ даёт злоумышленникам возможность быстрее получать и анализировать нужную информацию, а в результате нацеливаться более точно и расширять масштаб атак. Мы надеемся, что наше исследование поможет предотвратить дальнейший ущерб», — комментирует Омар Амин, старший эксперт Kaspersky GReAT.

Для защиты от таких кампаний, как GhostCall и GhostHire, «Лаборатория Касперского» рекомендует отдельным сотрудникам:

· настороженно относиться к щедрым инвестиционным предложениям, тщательно проверять новые контакты, особенно тех, кто связывается через Telegram, LinkedIn или другие социальные сети; использовать проверенные и безопасные корпоративные каналы для конфиденциальной коммуникации;

· помнить, что аккаунты регулярно взламывают и что писать со знакомого аккаунта могут злоумышленники. Прежде чем открывать подозрительные файлы и ссылки, стоит выяснить у отправителя по другому каналу (по почте, в другом мессенджере или позвонить голосом), что сообщение прислано точно от него; не запускать непроверенные скрипты или команды;

организациям:

· применять комплексное решение для защиты, например Kaspersky Symphony XDR. Это платформа многоуровневой кибербезопасности, которая обеспечивает защиту в режиме реального времени, видимость угроз, возможности расследования и реагирования EDR и XDR для организаций любого размера и отрасли. В зависимости от текущих потребностей и доступных ресурсов можно выбрать наиболее подходящий уровень продукта и легко перейти на другой, если требования к кибербезопасности изменятся;

· использовать решения, такие как Kaspersky Incident Response или Kaspersky Managed Detection and Response, которые позволяют обнаруживать и предотвращать кибератаки на ранних стадиях, прежде чем злоумышленники нанесут ущерб организации;

· предоставлять ИБ-специалистам доступ к данным о киберугрозах (Threat Intelligence), чтобы оставаться в курсе актуальных техник, тактик и процедур злоумышленников. Kaspersky Threat Intelligence предоставляют подробные сведения на всех этапах цикла управления инцидентами и помогают своевременно выявлять риски.

О Kaspersky GReAT

Глобальный центр исследования и анализа угроз (Kaspersky GReAT) основан в 2008 году. Его задача — выявлять APT-атаки, кампании кибершпионажа, вредоносное ПО, программы-вымогатели и тренды в киберпреступности по всему миру. Сегодня в команде Kaspersky GReAT более 35 экспертов, работающих по всему миру — в Европе, России, Северной и Южной Америке, Азии, на Ближнем Востоке. Талантливые профессионалы в сфере кибербезопасности играют ведущую роль в исследовании вредоносного ПО и создании инновационных методов борьбы с ним. Их богатый опыт, мотивация и любознательность способствуют эффективному обнаружению и анализу киберугроз.