Недавно мы писали о том, что вымогатели постепенно уступают первые строчки в рейтингах самых распространенных киберугроз майнерам. Троян-шифровальщик Rakhni, за которым мы наблюдаем с 2013 года, следуя тренду, пополнился модулем для добычи криптовалюты. Что любопытно, загрузчик вредоносной программы умеет выбирать, какой компонент установить на конкретное устройство. Наши исследователи разобрались, как работает обновленный зловред и чем он опасен.

Целью авторов трояна, судя по всему, являются российские и русскоговорящие пользователи: больше всего атак (95,57%) мы засекли на территории нашей страны, а основным каналом распространения зловреда стала русскоязычная спам-рассылка. В том образце, который в деталях изучили наши специалисты, вредоносное вложение маскировалось под финансовый документ. Это позволяет предположить, что злоумышленников интересуют в первую очередь корпоративные «клиенты».

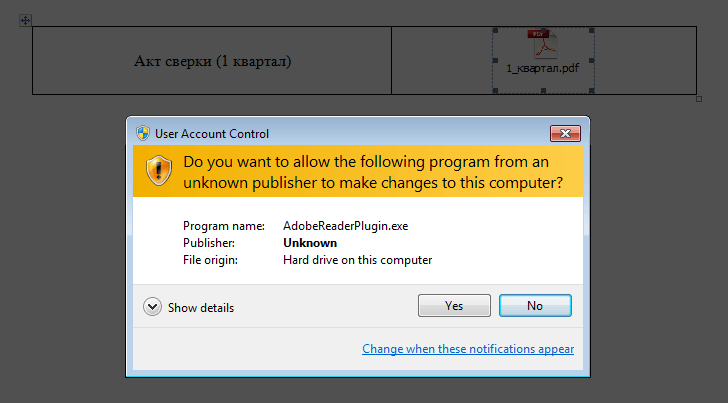

Вложенный в спам-письмо DOCX-файл содержит PDF-документ. Если пользователь разрешает редактирование и пытается открыть PDF, появляется системный запрос разрешения на запуск исполняемого файла от неизвестного издателя. Получив добро от пользователя, Rakhni начинает действовать.

Очень осторожный зловред

Троян предпринимает целый комплекс мер, чтобы обезопасить себя. Исполняемый при запуске вредоносного PDF файл притворяется средством для просмотра документов. Первым делом зловред демонстрирует жертве сообщение об ошибке, объясняющее, почему ничего не открылось. Затем пытается определить, не попал ли он на компьютер вирусных аналитиков и не работают ли на машине опасные для него антивирусные решения, и проводит еще несколько проверок. После этого он выключает Защитник Windows и устанавливает поддельные цифровые сертификаты. И только почувствовав себя в безопасности, принимает решение, как именно использовать зараженное устройство.

Сделав свое черное дело, вредоносная программа пытается распространиться на другие компьютеры внутри локальной сети. Если на устройствах ваших сотрудников открыт общий доступ к папке «Пользователи», зловред копирует себя на них.

Шифровать или майнить?

Критерий выбора прост: если зловред находит на компьютере жертвы служебную папку под названием Bitcoin, он запускает вымогатель, который шифрует файлы (в том числе документы Office, PDF, изображения и файлы резервных копий) и требует в течение трех дней заплатить выкуп. Размер выкупа и другие подробности злоумышленники обещают сообщить в ответ на запрос по электронной почте.

Если же папок, связанных с биткойнами, на устройстве нет, а его мощность, на взгляд зловреда, достаточна для добычи криптовалюты, он загружает майнер, в фоновом режиме генерирующий токены Monero, Monero Original или Dashcoin. В результате падает производительность устройства и, как следствие, работающего на нем сотрудника.

Как не стать жертвой майнера-шифровальщика?

Чтобы избежать заражения Rakhni и урона, который он может нанести вашей компании, следует критически относиться к входящим письмам, особенно поступившим с незнакомых email-адресов. Если сомневаетесь, открывать ли вложенный файл, — лучше не открывать. Также внимательно читайте предупреждения от операционной системы: приложения неизвестных издателей запускать не стоит, особенно если их название напоминает популярные программы.

Кроме того, в борьбе с майнерами и шифровальщиками в корпоративной сети вам помогут следующие меры:

- Обучайте ваших сотрудников информационной безопасности и регулярно проверяйте их знания. Если вам нужна в этом помощь, наши специалисты готовы организовать ее для вас.

- Обязательно делайте резервные копии критически важных данных и храните их на отдельных носителях.

- Регулярно проверяйте вашу корпоративную сеть на предмет аномалий.

- Используйте надежные многоуровневые защитные решения, например Kaspersky Endpoint Security для бизнеса.

Даже если вы не используете корпоративные решения «Лаборатории Касперского», это не повод оставлять данные на съедение авторам шифровальщиков. У нас есть специализированный продукт, Kaspersky Anti-Ransomware Tool, который может усилить защитное решение сторонних вендоров. В нем используются самые передовые технологии поведенческого анализа и наши облачные механизмы выявления шифровальщиков.

шифровальщики

шифровальщики

Советы

Советы