Согласно данным Национального агентства США по кибербезопасности и безопасности инфраструктуры (CISA), киберпреступность номер один в США - это «мошенничество с подделкой личности» (imposter scam), при котором каждый пятый человек сообщает о финансовых потерях после инцидента. Мошенничество с подделкой личности - это ситуация, когда злоумышленник крадет или присваивает личность своей жертвы с целью вымогательства у нее (или связанной с ней организации) денег в будущем. И поскольку адреса электронной почты обычно являются ключом к разблокированию большинства типов личной информации в Интернете (от учетных записей в социальных сетях до игровых серверов и индивидуальных корзин покупок), киберпреступники часто пытаются сначала взломать и украсть личную (или рабочую) электронную почту.

Именно по этой причине в последние годы специалисты по кибербезопасности по всему миру рекомендовали как компаниям, так и частным пользователям внедрять протоколы многофакторной аутентификации в своих учетных записях электронной почты (и везде, где это возможно). В равной степени, компаниям и отдельным пользователям также рекомендуется использовать почтовые клиенты с надежными политиками аутентификации / проверки электронной почты, чтобы защитить себя от входящих фишинговых сообщений с поддельных серверов. Если вы обеспокоены тем, что вы или ваш бизнес не используете протоколы многофакторной проверки подлинности или безопасные политики проверки электронной почты, то эта статья для вас.

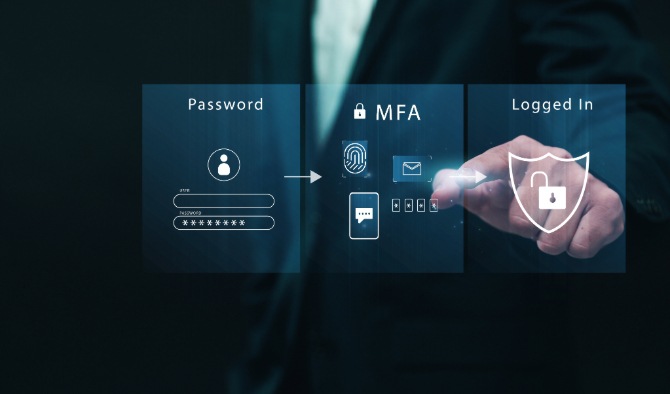

Что такое многофакторная аутентификация?

Многофакторная аутентификация, иногда сокращаемая до MFA, - это практика кибербезопасности, которая включает несколько уровней проверки безопасности, прежде чем пользователю будет предоставлен доступ к определенной системе. В случае учетной записи электронной почты пользователям может быть предложено ввести одно или несколько из следующего: дополнительный пароль, код из защищенного SMS-сообщения или ответ на заранее определенный секретный вопрос. MFA в основном используется для предотвращения доступа хакеров и других злоумышленников к сетевым учетным записям с украденными учетными данными.

Другие типы многофакторной аутентификации включают:

- Голосовые сообщения: безопасный и автоматический вызов на ваш мобильный телефон, содержащий кодовую фразу или одноразовый код.

- Push-уведомления (с сопоставлением номеров или без них): push-уведомления без сопоставления номеров обычно принимают форму уведомления на вашем мобильном устройстве или планшете, которое требует взаимодействия, например, с просьбой ввести числа из уведомления в онлайн-приложение, чтобы одобрить запрос аутентификации.

- Одноразовый пароль (OTP): OTP - это система на основе токенов, которая безопасно отправляет уникальный одноразовый пароль на дополнительный адрес электронной почты, мобильный телефон или планшет. Обычно они управляются вашим почтовым клиентом или провайдером и предполагают, что пользователь вводит одноразовый пароль в отведенный период времени. Они также могут быть сгенерированы определенными видами защищенного оборудования и обычно содержат от четырех до двенадцати цифр.

- Инфраструктура открытых ключей (PKI): это базовые наборы оборудования и программного обеспечения, которые используют двухключевую асимметричную криптосистему для шифрования, обмена и проверки данных с помощью цифровых сертификатов.

- Fast Identity Online (FIDO): с помощью аутентификатора FIDO пользователи получают доступ к системе с помощью таких технологий, как считыватель отпечатков пальцев, кнопка на устройстве второго фактора, безопасный ввод PIN-кода (обычно на внешнем устройстве), голосовая связь программное обеспечение для распознавания, распознавания сетчатки глаза или лиц.

Почему вы должны использовать многофакторную аутентификацию?

Киберпреступники изобретают все более изощренные способы взлома вашего пароля, а это означает, что паролей (независимо от того, насколько они надежны) становится недостаточно. Если в вашей системе недоступна многофакторная аутентификация, мы рекомендуем использовать надежный пароль (длиной от 10 до 12 символов, содержащий сочетание специальных символов, цифр, прописных и строчных букв), никогда не используйте пароль повторно и храните все свои уникальные пароли в Менеджере паролей или Хранилище , которое шифрует ваши пароли, хранящиеся на вашем локальном компьютере или в Интернете. Таким образом, даже если в вашей системе произойдет взлом, ваши пароли не будут доступны хакерам и другим злоумышленникам в сети.

Кроме того, многофакторная аутентификация снижает вероятность атаки методом перебора, поскольку ее процессы проверки часто происходят на отдельном устройстве, а это означает, что хакеру придется получить доступ к более чем одному устройству, прежде чем получить доступ к вашей личной информации. Поскольку от 50 до 60% утечек данных происходит непосредственно из-за кражи учетных данных, многофакторная аутентификация является одним из лучших способов защитить вашу систему и обеспечить соответствие вашего бизнеса развивающимся стандартам соответствия.

Как реализовать многофакторную аутентификацию

Во многих современных программных порталах и почтовых клиентах многофакторная аутентификация либо включена в стандартной комплектации, либо требует простого изменения параметров безопасности соответствующего интерфейса.

Очень простое приложение MFA будет использовать его для администраторов вашей системы и привилегированных пользователей. Однако MFA следует развернуть в более широком масштабе и использовать всеми членами вашего бизнеса (или семьи), в том числе на любом оборудовании или программном обеспечении, используемом ими на территории или за границей. Эффективная реализация MFA должна включать три компонента проверки:

- Что-то от самого пользователя: это форма протокола биометрической безопасности, такая как программа для распознавания отпечатков пальцев или лица.

- Что есть у пользователя: часто это OTP в SMS-сообщении или уведомлении, отправленном на мобильное устройство или планшет.

- Что-то, что знает пользователь: это пароли, парольные фразы и запоминающиеся ответы на личные вопросы, которые может знать только пользователь. Ключевая проблема здесь в том, что любое из вышеперечисленного не должно быть легко угадано или извлечено из какой-либо существующей информации, уже имеющейся в сети (например, в социальных сетях). Чтобы узнать больше о том, что является хорошим, запоминающимся ответом и парольной фразой, вы можете прочитать нашу статью о парольных фразах здесь.

Что такое двухфакторная аутентификация?

Двухфакторная проверка подлинности, иногда называемая 2FA, двухэтапной проверкой или двухфакторной проверкой подлинности, представляет собой форму многофакторной проверки подлинности, которая требует двух типов процедур проверки, прежде чем пользователь сможет получить доступ к желаемой системе.

Что такое проверка подлинности электронной почты?

Аутентификация электронной почты, иногда называемая проверкой электронной почты, представляет собой группу стандартов, направленных на предотвращение отправки электронных писем от поддельных отправителей, также известных как спуфинг. Самые популярные и безопасные почтовые клиенты, как правило, используют три различных набора стандартов для проверки входящих писем: SPF (Sender Policy Framework), DKIM (Domain Keys Identified Mail) и DMARC (Domain-based Message Authentication, Reporting, and Conformance) . Эти стандарты проверяют, действительно ли сообщение от @ domain.com принадлежит указанному домену.

Чтобы быть более точным, DMARC используется для проверки того, что адрес «От» действительно действителен и точно отображается, SPF указывает серверы, которым разрешено отправлять электронную почту из вашего домена, а DKIM добавляет цифровую подпись к электронным письмам, чтобы получающие почтовые серверы может упростить проверку отправителя.

В результате эти стандарты позволяют почтовым клиентам более легко фильтровать и блокировать спам и фишинговые письма от мошенников. Однако, поскольку эти стандарты являются необязательными, более мелкие почтовые клиенты не реализуют их, что приводит к многочисленным случаям спуфинга и подделки в Интернете.

Как реализовать аутентификацию по электронной почте

Многие из наиболее популярных почтовых клиентов уже имеют стандарты SPF, DKIM и DMARC, реализованные в качестве стандартной части программного обеспечения. Если вам нужно настроить их вручную на вашем клиенте, вам нужно будет отредактировать и добавить дополнительные записи DNS для всех трех стандартов. К счастью, это может быть сложная процедура, и ее должен выполнять кто-то с высоким уровнем компьютерной грамотности или специализированный ИТ-специалист.

Для дополнительного уровня безопасности, будь то ваша рабочая или личная система, мы рекомендуем использовать программное обеспечение Kaspersky для подключения к VPN . VPN позволяют удаленно подключаться к активам и серверам вашей компании через зашифрованный цифровой туннель. Этот туннель защищает вашу систему от потенциальных опасностей публичного Wi-Fi и незащищенных интернет-соединений, когда вы в пути. Если вы хотите узнать больше о том, как работают VPN, прочитайте нашу специальную статью .

Несмотря на то, что методы многофакторной аутентификации являются одним из лучших способов защиты ваших личных или профессиональных систем от взломов со стороны злоумышленников и других сетевых угроз, он не на 100% безопасен. Чтобы получить комплексную и отмеченную наградами систему кибербезопасности (с удаленной помощью, удалением существующих угроз и круглосуточной поддержкой), которая предлагает вам лучшую защиту от постоянно меняющегося мира киберпреступности, попробуйте Kaspersky Premium сегодня.

Статьи по теме:

- Что такое менеджеры паролей и насколько они безопасны?

- Что такое спуфинг и как его предотвратить?

- Атаки с использованием спуфинга и подмены IP-адресов

- Что такое VPN и как он работает?

- Как остановить спам?

- Шифрование электронной почты и способы шифрования электронной почты

Рекомендуемые продукты: